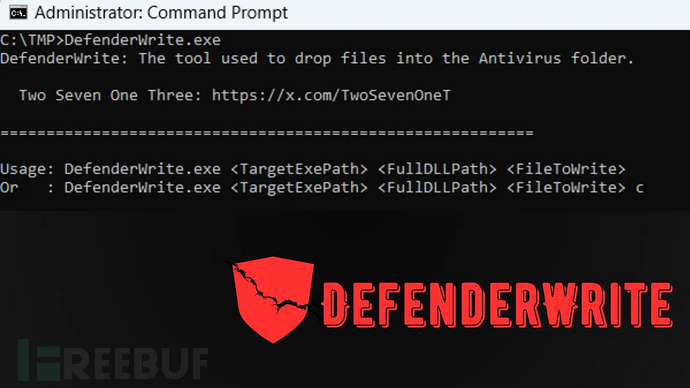

网络安全专家Two Seven One Three开发的DefenderWrite工具可利用Windows白名单程序绕过防护机制,向杀毒软件可执行文件目录写入任意文件,可能实现恶意软件持久化和规避检测。

该工具展示了渗透测试人员和红队无需内核级权限即可在高度受保护位置投放载荷的新技术,凸显了杀毒软件自我保护机制面临的持续挑战——通常这些机制会锁定杀毒软件可执行文件所在目录以防止篡改。

攻击者通过识别杀毒软件厂商为更新和安装操作设置的白名单系统程序,可以利用这些例外情况注入恶意DLL,将杀毒软件自身的防护机制转化为攻击跳板。该工具已在GitHub发布,引发了关于企业环境中杀毒软件操作必要性与安全风险平衡的讨论。

利用白名单程序实现任意写入

DefenderWrite的核心创新在于系统扫描Windows可执行文件以发现具有杀毒软件目录访问权限的程序。该方法枚举C:\Windows等目录中的所有.exe文件,然后通过进程创建和远程DLL注入测试对受保护路径的写入能力。

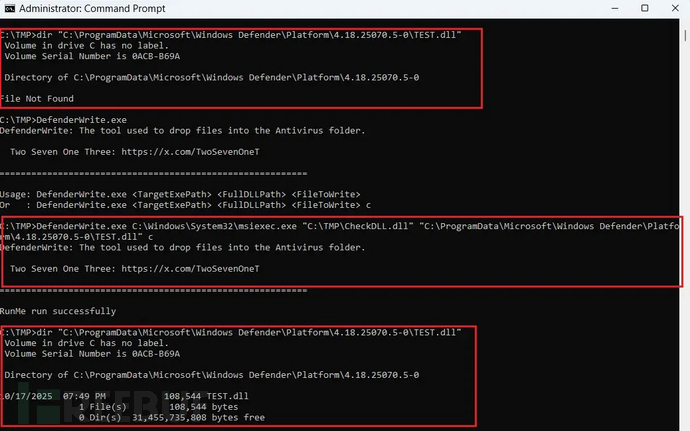

自定义DLL执行文件写入操作并报告成功或失败,使工具能精确定位msiexec.exe等可利用进程而不触发防御机制。在Windows 11 24H2(Microsoft Defender版本4.18.25070.5-0)测试中,该方法识别出四个此类程序:msiexec.exe、Register-CimProvider.exe、svchost.exe和lsass.exe。

实验室测试显示,启动msiexec.exe并注入DLL可直接向Defender安装目录写入文件。该技术不仅限于Microsoft Defender,在BitDefender、TrendMicro Antivirus Plus和Avast中也确认存在类似白名单漏洞,但具体细节未披露以鼓励独立验证。

工具参数与自动化脚本

DefenderWrite支持关键操作参数:TargetExePath指定宿主可执行文件,FullDLLPath指定可注入库,FileToWrite指定杀毒软件目录内的目标路径。可选"c"标志可简化远程DLL复制操作。

随工具发布的PowerShell脚本Run_Check.ps1可自动扫描C:\Windows中的可执行文件并记录白名单程序以供后续利用。用户可自定义脚本以适应不同环境,使其适用于红队模拟或防御评估。

GitHub仓库提供完整源代码和文档,强调仅限授权测试中的道德使用。开发者Two Seven One Three(X平台账号@TwoSevenOneT)分享了更多渗透测试见解,并鼓励社区实验以增强杀毒软件韧性。

安全影响与防御建议

恶意载荷一旦驻留杀毒软件目录,即可享受与合法文件相同的例外保护,规避扫描并可能实现长期驻留。该技术表明厂商需要审核白名单策略并在更新期间实施更严格的进程隔离。虽然DefenderWrite揭示的并非0Day漏洞,但暴露出可能助长真实攻击的系统性缺陷。

企业应监控杀毒软件更新机制,并考虑超越传统文件权限的分层防御。随着该工具的公开可用,预计安全研究界将更广泛采用该技术以推动主流杀毒解决方案的防护改进。

参考来源:

New DefenderWrite Tool Let Attackers Inject Malicious DLLs into AV Executable Folders

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)