恶意软件Winos 4.0及其关联组织Silver Fox扩大攻击范围至日本、马来西亚,并针对中国公司实施钓鱼攻击。使用HoldingHands RAT和伪装财政部PDF文件进行传播。 2025-10-18 04:21:0 Author: www.freebuf.com(查看原文) 阅读量:4 收藏

网络安全研究人员发现,被称为Winos 4.0(又名ValleyRAT)的恶意软件家族背后的威胁行为者已将其攻击范围从中国大陆和台湾地区扩展到日本和马来西亚,此次攻击使用了另一个远程访问木马(RAT)——HoldingHands RAT(又名Gh0stBins)。

Fortinet FortiGuard Labs研究员Pei Han Liao在分享给The Hacker News的报告中表示:"该攻击活动依赖包含恶意链接的钓鱼邮件PDF文件。这些文件伪装成财政部官方文件,除传播Winos 4.0的链接外还包含多个其他链接。"

Winos 4.0是一个主要通过网络钓鱼和搜索引擎投毒(SEO poisoning)传播的恶意软件家族,会将毫无戒心的用户重定向到伪装成Google Chrome、Telegram、有道、搜狗AI、WPS Office和DeepSeek等流行软件的虚假网站。

Winos 4.0的使用主要与一个被称为Silver Fox的"激进"中国网络犯罪组织有关,该组织也被追踪为SwimSnake、The Great Thief of Valley(或Valley Thief)、UTG-Q-1000和Void Arachne。

上个月,Check Point将该威胁行为者与滥用WatchDog反恶意软件的未知漏洞驱动程序联系起来,这是"自带漏洞驱动程序"(BYOVD)攻击的一部分,旨在禁用受感染主机上安装的安全软件。

几周后,Fortinet披露了发生在2025年8月的另一起攻击活动,该活动利用SEO投毒分发HiddenGh0st和与Winos恶意软件相关的模块。

网络安全公司和安全研究员somedieyoungZZ早在6月就记录了Silver Fox使用HoldingHands RAT针对台湾地区和日本的攻击,攻击者使用包含陷阱PDF文档的钓鱼邮件来激活多阶段感染链,最终部署木马。

值得注意的是,Winos 4.0和HoldingHands RAT都受到另一个名为Gh0st RAT的RAT恶意软件的启发,该软件的源代码在2008年泄露,此后被各种中国黑客组织广泛采用。

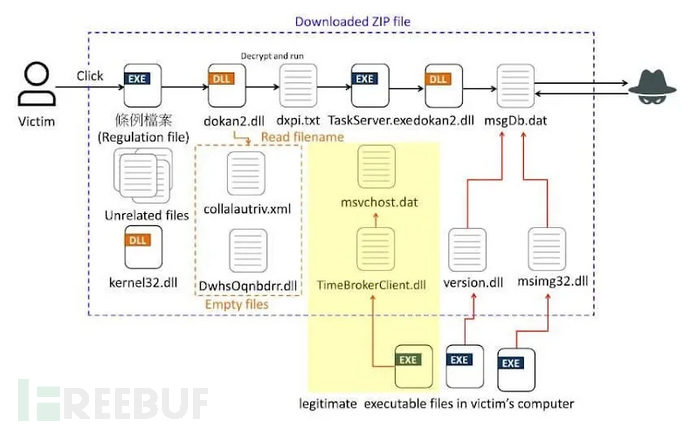

Fortinet表示,其识别出伪装成台湾地区税务法规草案的PDF文档,其中包含一个日语网页的URL("twsww[.]xin/download[.]html"),受害者被诱导从此处下载负责分发HoldingHands RAT的ZIP压缩包。

进一步调查发现针对中国大陆的攻击使用了以税务为主题的Microsoft Excel文档作为诱饵,其中一些可追溯到2024年3月,目的是分发Winos。然而,最近的钓鱼活动已将重点转向马来西亚,使用虚假登录页面欺骗收件人下载HoldingHands RAT。

攻击起点是一个声称是消费税审计文档的可执行文件。它被用于侧加载恶意DLL,该DLL充当"sw.dat"的shellcode加载器,这个有效载荷设计用于运行反虚拟机(VM)检查,根据Avast、Norton和Kaspersky的安全产品列表枚举活动进程,并在发现时终止它们,提升权限并终止任务计划程序。

它还在系统的C:\Windows\System32文件夹中释放了其他几个文件:

- svchost.ini:包含VirtualAlloc函数的相对虚拟地址(RVA)

- TimeBrokerClient.dll:将合法的TimeBrokerClient.dll重命名为BrokerClientCallback.dll

- msvchost.dat:包含加密的shellcode

- system.dat:包含加密的有效载荷

- wkscli.dll:未使用的DLL

Fortinet表示:"任务计划程序是由svchost.exe托管的Windows服务,允许用户控制特定操作或进程的运行时间。默认情况下,任务计划程序的恢复设置配置为在服务失败一分钟后重新启动。"

"当任务计划程序重新启动时,svchost.exe被执行并加载恶意的TimeBrokerClient.dll。这种触发机制不需要直接启动任何进程,使得基于行为的检测更具挑战性。"

"TimeBrokerClient.dll"的主要功能是通过使用"svchost.ini"中指定的RVA值调用VirtualAlloc()函数,为"msvchost.dat"中的加密shellcode分配内存。在下一阶段,"msvchost.dat"解密存储在"system.dat"中的有效载荷以检索HoldingHands有效载荷。

HoldingHands能够连接到远程服务器,向其发送主机信息,每60秒发送一次心跳信号以保持连接,并在受感染的系统上接收和处理攻击者发出的命令。这些命令允许恶意软件捕获敏感信息、运行任意命令以及下载其他有效载荷。

新增功能是一个新命令,可以通过Windows注册表项更新用于通信的命令和控制(C2)地址。

"丝绸诱饵"行动使用ValleyRAT针对中国

与此同时,Seqrite Labs详细介绍了正在进行的基于电子邮件的钓鱼活动,该活动利用了托管在美国的C2基础设施,针对中国金融科技、加密货币和交易平台行业的公司,最终分发Winos 4.0。由于其与中国相关的攻击痕迹,该活动被命名为"丝绸诱饵"行动(Operation Silk Lure)。

研究人员Dixit Panchal、Soumen Burma和Kartik Jivani表示:"攻击者精心制作高度针对性的电子邮件,冒充求职者并将其发送给中国公司的人力资源部门和技术招聘团队。"

"这些电子邮件通常包含嵌入在看似合法的简历或作品集文档中的恶意.LNK(Windows快捷方式)文件。执行时,这些.LNK文件充当投放器,启动有助于初始入侵的有效载荷的执行。"

启动LNK文件时,会运行PowerShell代码下载诱饵PDF简历,同时秘密地将三个额外的有效载荷投放到"C:\Users<user>\AppData\Roaming\Security"位置并执行。PDF简历经过本地化并针对中国目标定制,以提高社会工程攻击的成功率。

投放的有效载荷如下:

- CreateHiddenTask.vbs:创建一个计划任务,每天上午8:00启动"keytool.exe"

- keytool.exe:使用DLL侧加载来加载jli.dll

- jli.dll:一个恶意DLL,启动加密并嵌入在keytool.exe中的Winos 4.0恶意软件

研究人员表示:"部署的恶意软件在受感染的系统中建立持久性,并启动各种侦察操作。这些操作包括捕获屏幕截图、收集剪贴板内容以及窃取关键系统元数据。"

该木马还配备了各种逃避检测的技术,包括尝试卸载检测到的防病毒产品,并终止与金山毒霸、火绒或360安全卫士等安全程序相关的网络连接,以干扰其正常功能。

研究人员补充说:"这些被窃取的信息会显著增加高级网络间谍活动、身份盗窃和凭据泄露的风险,从而对组织基础设施和个人隐私构成严重威胁。"

参考来源:

Silver Fox Expands Winos 4.0 Attacks to Japan and Malaysia via HoldingHands RAT

如有侵权请联系:admin#unsafe.sh