网络安全公司Koi Security的研究人员发现了全球首个针对OpenVSX市场中VS Code扩展的自传播恶意软件。这款名为GlassWorm的威胁创造了软件供应链攻击的历史性里程碑——它结合了隐形Unicode注入、基于区块链的C2基础设施、Google日历备份服务器以及远程访问木马功能。截至2025年10月19日,已确认至少35,800次安装遭受入侵,多个受感染扩展仍在OpenVSX和微软VS Code市场中活跃。

攻击技术演进

GlassWorm蠕虫代表着攻击复杂度的进化飞跃。它能自动在开发者生态系统中传播,窃取凭证、清空加密货币钱包,并将受感染的开发工作站转变为犯罪代理节点。

"这是我们分析过的最复杂的供应链攻击之一。而且它正在实时传播。"

隐形代码注入技术

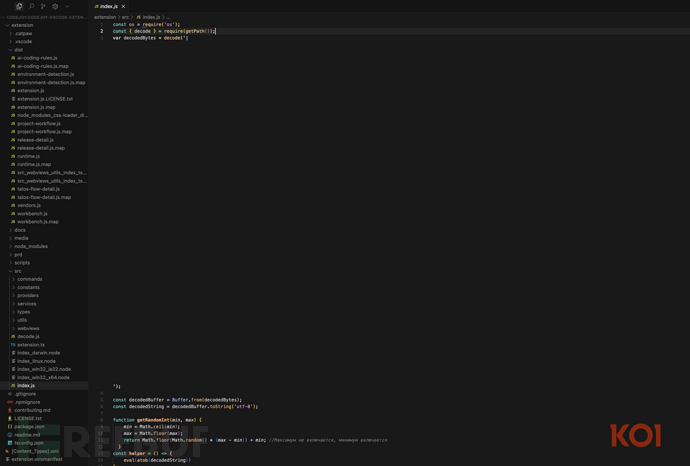

GlassWorm的核心是一种前所未有的隐蔽战术——通过Unicode变体选择器嵌入的隐形恶意代码。在分析CodeJoy扩展(1.8.3版本)时,Koi的风险引擎检测到异常网络和凭证访问行为。随后的发现令研究人员震惊:

CodeJoy 1.8.3版本中的隐形恶意代码 | 图片来源:Koi Security

"看到第2行和第7行之间的大片空白了吗?那不是空行。那是恶意代码——用不可打印的Unicode字符编码,在代码编辑器中根本不会显示。"

这意味着恶意软件并非经过混淆处理——它对人类肉眼和大多数自动化扫描器而言是完全隐形的。即使是GitHub的差异查看器和VS Code的语法高亮也不会显示任何异常。

区块链C2基础设施

解码后,"隐形"有效载荷揭示了一个命令基础设施:

"恶意软件使用Solana区块链作为其命令与控制基础设施。"

每个受感染系统都会查询区块链中来自硬编码钱包地址的交易,读取交易备忘录字段以获取指向下一个有效载荷的base64编码链接。

Koi解释道:

"不可变、匿名、抗审查、动态且低成本——Solana区块链就这样...存在着。"

这种基于区块链的C2系统意味着无法通过域名查封或下架请求来清除恶意软件。即使防御者封锁了已知IP,攻击者只需发布新的Solana交易指向新的有效载荷。

多重备份机制

解密Solana有效载荷后,分析人员发现了另一个意外——被用作备份命令服务器的Google日历事件:

"恶意软件会连接这个Google日历事件作为备用C2机制。猜猜事件标题里有什么?另一个base64编码的URL,指向又一个加密有效载荷。"

研究人员强调了这种冗余设计的精妙之处:

"免费且合法(没人会屏蔽Google日历)...又一个无法摧毁的基础设施组件。"

凭证窃取与RAT功能

与此同时,GlassWorm会主动窃取NPM、GitHub、OpenVSX以及49种不同加密货币钱包扩展(从MetaMask、Phantom到Coinbase Wallet)的凭证。

解密所谓的"zombi_payload"后发现了ZOMBI——一款多功能远程访问木马(RAT),能将受感染系统转变为代理节点和隐藏远程桌面。

ZOMBI的功能包括:

- 创建SOCKS代理——将受感染设备变为匿名路由节点

- WebRTC P2P通信——建立绕过防火墙的直接控制通道

- BitTorrent DHT分发——去中心化的命令传播

- 隐藏VNC(HVNC)——对用户不可见的隐蔽远程桌面访问

"HVNC让攻击者能完全远程访问你的机器——但它是隐藏的。它运行在任务管理器中不显示的虚拟桌面里,完全隐形操作。"

自主复制传播

GlassWorm与传统供应链攻击的区别在于其自主复制能力:

"自我复制循环利用窃取的NPM、GitHub和OpenVSX凭证自动入侵更多软件包和扩展。"

每个新受害者都成为更多感染的发射台,形成类似生物病毒的指数级增长模式。

"攻击者已经掌握了让供应链恶意软件自我维持的方法。他们正在构建能自主在整个软件开发生态系统中传播的蠕虫。"

截至2025年10月19日,感染仍在活跃进行:

"2025年10月17日有7个OpenVSX扩展被入侵...在你阅读本文时,仍有10个扩展在主动分发恶意软件。"

由于VS Code扩展会自动更新,用户会在无感知情况下接收恶意版本:

"当CodeJoy推送包含隐形恶意软件的1.8.3版本时,所有安装CodeJoy的用户都会自动更新到受感染版本。无需用户交互。没有警告。只有静默的自动感染。"

Koi Security警告:

"这不是理论攻击或历史事件。GlassWorm此刻正在活跃。"

参考来源:

GlassWorm Supply Chain Worm Uses Invisible Unicode and Solana Blockchain for Stealth C2

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)