17/10/2025

riepilogo

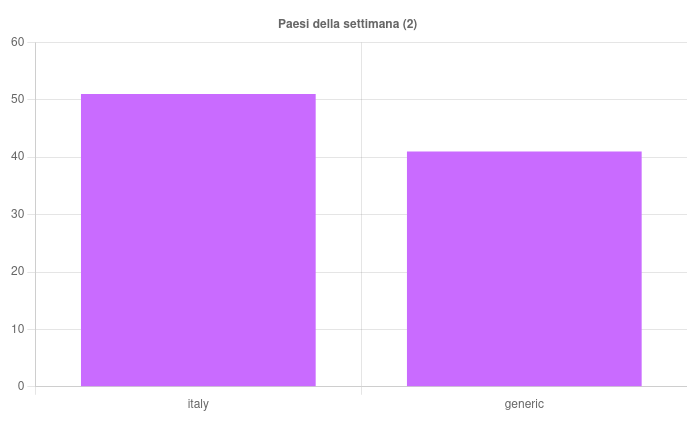

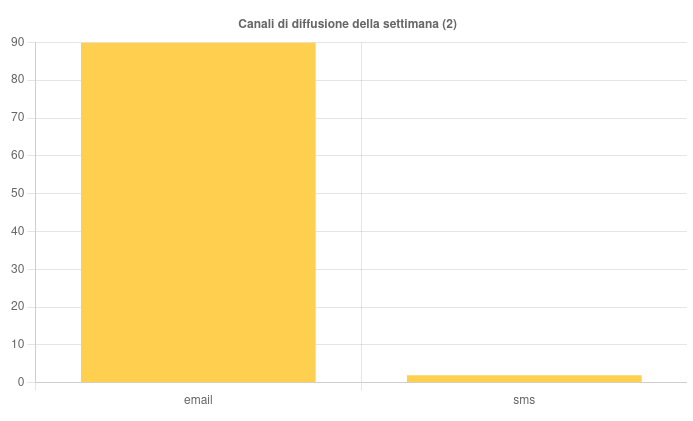

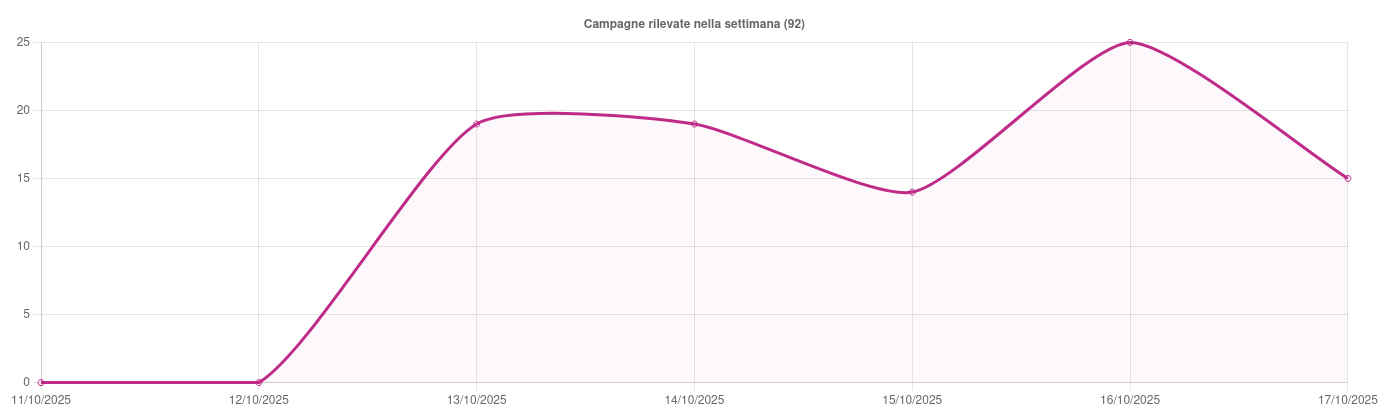

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 92 campagne malevole, di cui 51 con obiettivi italiani e 41 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 774 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

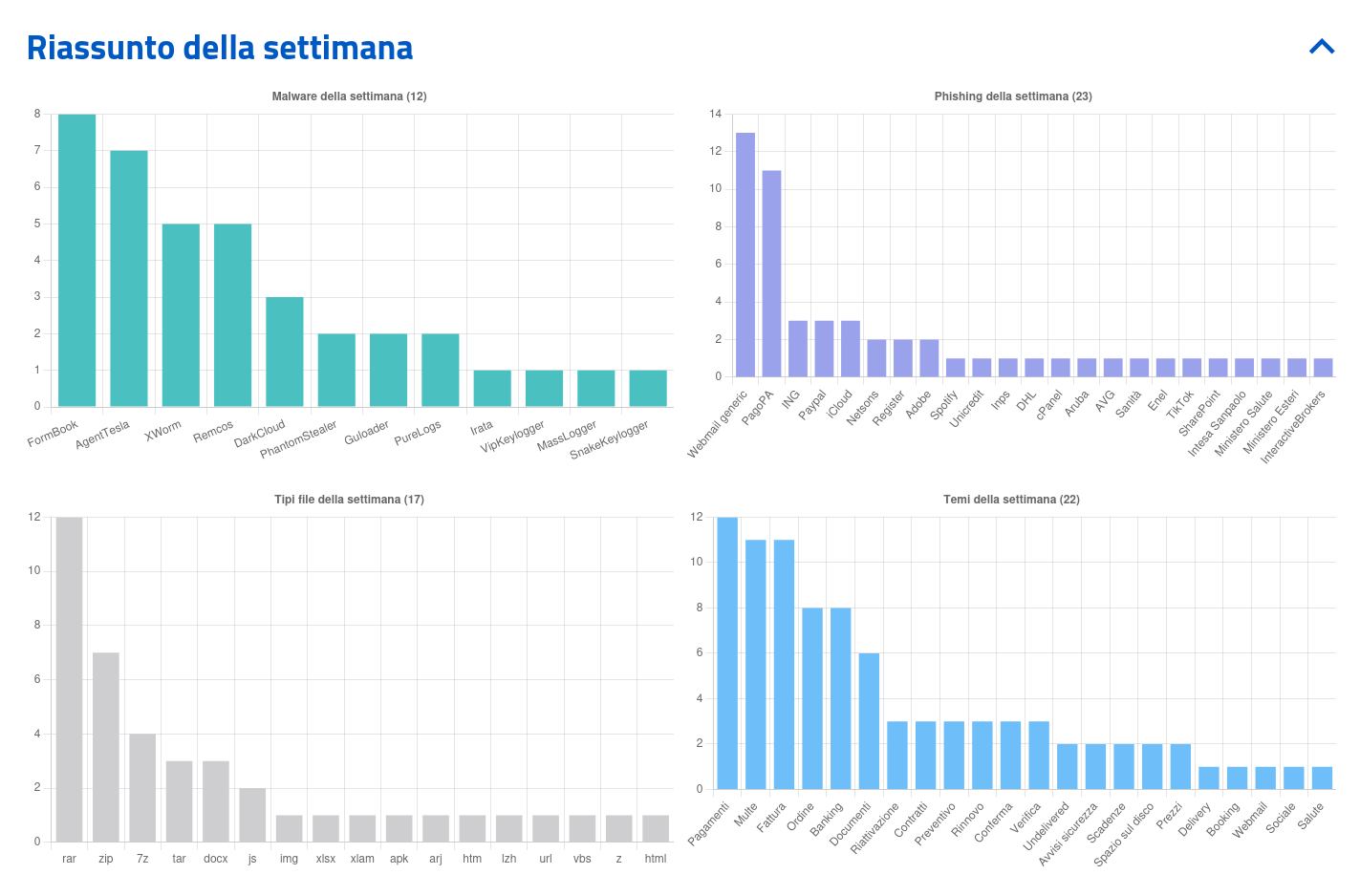

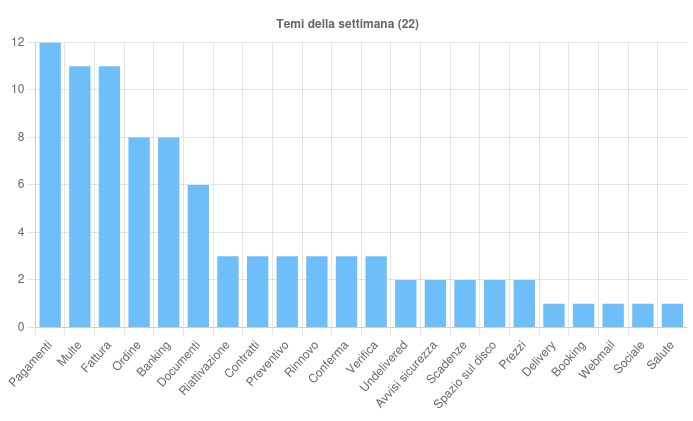

Sono 22 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Pagamenti – Tema sfruttato in 12 campagne, sia italiane che generiche, veicolate principalmente tramite email. Alcune di queste sono state impiegate per diffondere diversi malware, tra cui VipKeylogger, Formbook, DarkCloud, PhantomStealer, XWorm e AgentTesla, impiegati per il furto di informazioni e credenziali. Il tema è stato inoltre utilizzato per campagne di phishing che simulano comunicazioni di SharePoint, Spotify e Netsons, con l’obiettivo di indurre le vittime a fornire dati personali e di accesso.

- Fattura – Tema sfruttato in 11 campagne, sia italiane che generiche, tutte veicolate tramite email. Quelle orientate al phishing hanno preso di mira utenti di cPanel, Aruba e di generici servizi Webmail. Le campagne di malware hanno diffuso MassLogger, Remcos, DarkCloud, PureLogs e AgentTesla.

- Multe – Tema sfruttato in 11 campagne italiane, tutte veicolate tramite email che fingono di provenire dal servizio PagoPA. Tutte hanno l’obiettivo di indurre gli utenti a fornire informazioni personali e dati delle carte di pagamento elettroniche, attraverso false notifiche di sanzioni o avvisi di pagamento.

- Ordine – Tema sfruttato in otto campagne, sia italiane che generiche, veicolate tramite email che hanno diffuso esclusivamente malware tra cui Formbook, Guloader, Remcos, XWorm, PhantomStealer e AgentTesla.

- Banking – Tema sfruttato in cinque campagne italiane di phishing ai danni di Intesa Sanpaolo, ING e Unicredit, finalizzate al furto di credenziali bancarie. L’argomento è stato inoltre utilizzato per la diffusione dei malware Formbook, DarkCloud e Irata.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stata rilevata e analizzata dal CERT-AGID una nuova campagna di phishing che, sfruttando l’avvio del Sistema di Ingressi/Uscite (EES) del MAECI, ha come obiettivo il furto di dati relativi a permessi di soggiorno di cittadini di paesi extra UE. Maggiori dettagli e Indicatori di Compromissione sono disponibili nella news dedicata.

- Il CERT-AGID ha individuato una campagna di phishing che sfrutta Weebly per realizzare finte pagine di login Zimbra mirate al personale di Regione Toscana e relative Aziende Sanitarie Locali. I criminali cercano di ottenere le credenziali dei dipendenti pubblici tramite comunicazioni fraudolente che simulano notifiche di sicurezza, simulando al necessità di inserire i dati di accesso per evitare la sospensione dell’account istituzionale.

- Analizzata una campagna di phishing ai danni di PagoPA che impiega un meccanismo di open redirect su domini legittimi di Google.

Malware della settimana

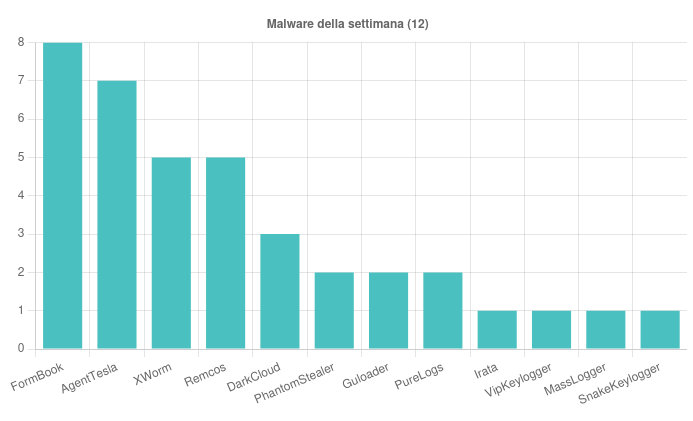

Sono state individuate, nell’arco della settimana, 12 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

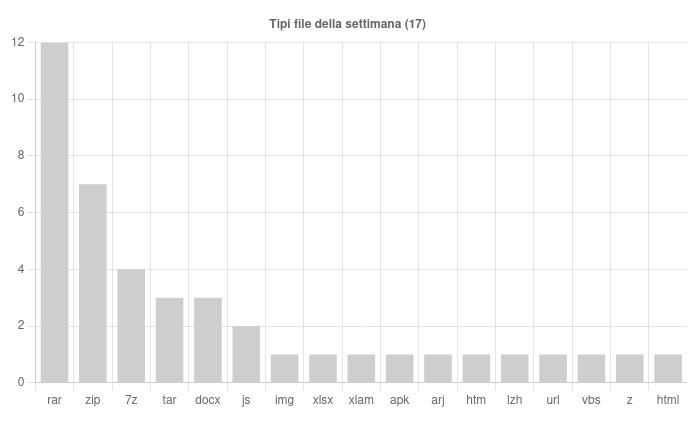

- FormBook – Individuate una campagna italiana a tema “Banking” e sette campagne generiche a tema “Ordine”, “Contratti”, “Documenti”, “Pagamenti” e “Prezzi” veicolate tramite email con allegati ZIP, RAR e DOCX.

- AgentTesla – Scoperte due campagne italiane “Pagamenti”, entrambe distribuite attraverso email con allegati TAR, e quattro campagne generiche “Fattura”, “Booking” e “Ordine” diffuse con allegati RAR, TAR, 7Z e XLSX.

- Remcos – Rilevate cinque campagne italiane ad argomento “Fattura”, “Ordine” e “Preventivo” veicolate tramite allegati RAR, ZIP e 7Z contenenti script JS e VBS.

- XWorm – Individuate una campagna italiana a tema “Pagamenti” e quattro campagne generiche ad argomento “Pagamenti” e “Ordine” distribuite tramite allegati ZIP, 7Z, IMG e ARJ.

- DarkCloud – Scoperte tre campagne generiche che hanno sfruttato i temi “Fattura”, “Banking” e “Pagamenti” e sono state veicolate tramite email con allegati RAR e XLAM.

- Guloader – Rilevate due campagne generiche a tema “Prezzi” e “Ordine”, entrambe veicolate con allegato DOCX.

- PureLogs – Individuate una campagna italiana “Contratti” e una campagna generica “Fattura” distribuite con archivi RAR allegati.

- PhantomStealer – Rilevate due campagne generiche ad argomento “Pagamenti” e “Ordine” diffuse tramite email con allegati RAR.

- Irata – Individuata una campagna italiana “Banking” diffusa tramite SMS contenenti link che permettono di scaricare il file APK malevolo.

- Rilevate infine due campagne italiane SnakeKeylogger e MassLogger e una campagna generica VipKeylogger, tutte distribuite mediate archivi compressi allegati.

Phishing della settimana

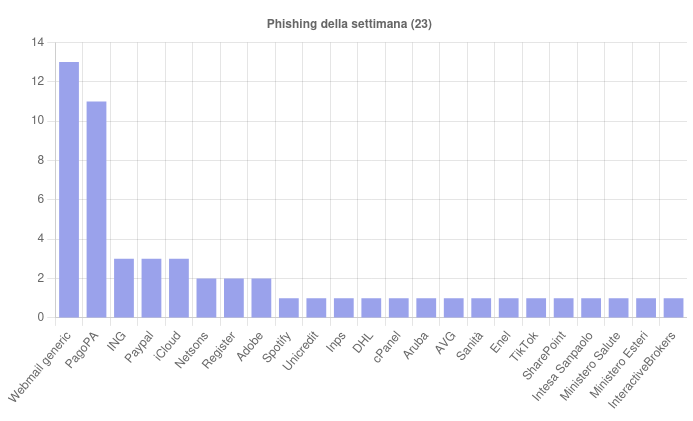

Sono 23 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, ING, PayPal e iCloud oltre alle frequenti campagne di webmail non brandizzate.

Formati di file principalmente utilizzati per veicolare i malware

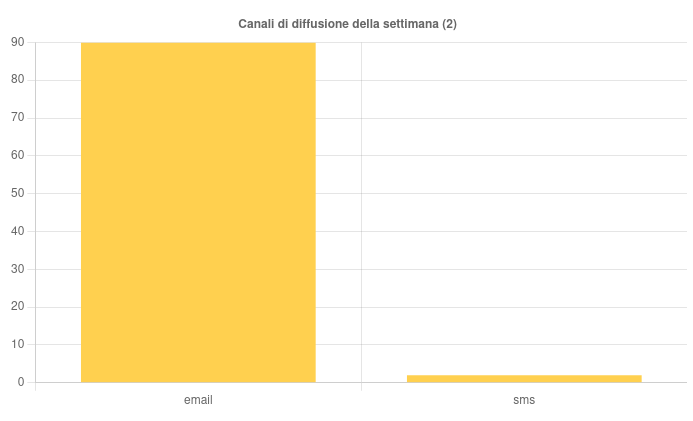

Canali di diffusione

Campagne mirate e generiche