read file error: read notes: is a directory 2025-10-17 14:31:26 Author: www.cybersecurity360.it(查看原文) 阅读量:43 收藏

Sulla scena del cyber crimine ritorna una vecchia conoscenza: Astaroth, il malware fileless che utilizza la tecnica “live off the land” per colpire i sistemi Windows con capacità di sottrarre credenziali e dati finanziari.

Questo metodo consente di sfruttare strumenti e applicazioni legittime già presenti nel sistema operativo per eseguire attività malevole, evitando così di introdurre file sospetti e riuscendo a eludere i meccanismi di sicurezza e rilevamento.

Detto questo, l’ultima ricerca pubblicata da McAfee Labs ha messo in luce un’evoluzione significativa nella strategia operativa del trojan bancario Astaroth.

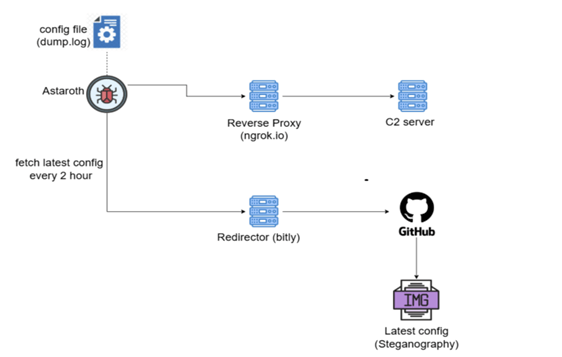

Questo malware avrebbe introdotto un nuovo meccanismo di sopravvivenza che sfrutta repository pubblici su GitHub.

In pratica l’uso di questa piattaforma non sarebbe finalizzato alla distribuzione diretta del codice malevolo, ma all’hosting di file di configurazione aggiornabili che consentono al trojan di adattarsi quando i propri server C2 vengono disattivati.

In tal modo Astaroth acquisisce una resilienza operativa che gli permette di mantenere attiva la comunicazione con i centri di comando e controllo.

Astaroth: la dinamica dell’infezione

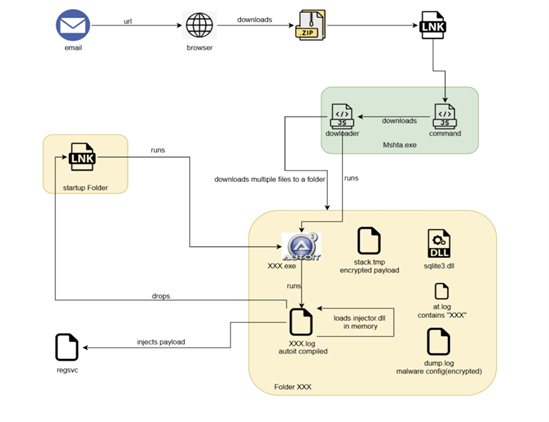

L’attacco inizia con campagne di phishing in cui le vittime ricevono messaggi di posta elettronica contenenti link a un archivio compresso.

All’interno del file ZIP è presente un collegamento LNK che, se eseguito, avvia il processo di Windows “mshta.exe” per scaricare un JavaScript offuscato.

Lo scopo dello script è quello di contattare un server remoto per ottenere ulteriori componenti: un interprete AutoIt, uno script AutoIt compilato, un payload e un file di configurazione cifrati.

Fonte: McAfee Labs.

È interessante notare che secondo la spiegazione dei ricercatori il componente AutoIt non lancerebbe direttamente un file eseguibile, ma costruisce uno shellcode in memoria che recupera dinamicamente le API necessarie, carica una libreria malevola in memoria e infine la inietta nel processo di sistema affidabile “RegSvc.exe”.

Per garantire la persistenza del malware, la catena d’infezione rilascerebbe anche un file LNK nella cartella di avvio del sistema compromesso.

Difese anti-analisi, keylogging e C2

Il payload scritto in Delphi avvia una serie di controlli anti-analisi per identificare la presenza di debugger e di strumenti di reverse engineering, con l’obiettivo di ridurre la probabilità che il campione venga analizzato in sandbox automatizzate.

Controlla, inoltre, le impostazioni di lingua e la zona geografica del sistema e interrompe l’esecuzione se l’ambiente non corrisponde ai paesi presi di mira dalla campagna, tra i quali figura anche l’Italia.

Dopo essere diventato pienamente operativo, il trojan monitora in tempo reale le attività dell’utente e riconosce le sessioni di browser associate a portali bancari e a piattaforme di criptovalute.

In queste situazioni il malware attiva un keylogger per registrare le credenziali digitate. Le informazioni rubate vengono poi inviate agli aggressori tramite un tunnel che sfrutta il servizio Ngrok, soluzione utilizzata per offuscare il traffico e rendere più difficile il blocco o il rilevamento delle comunicazioni con il server di comando e controllo.

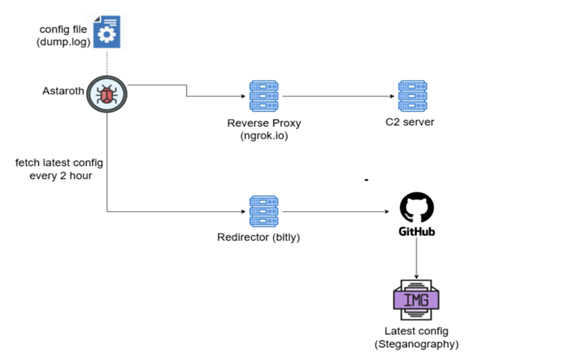

Il ruolo di GitHub e l’uso della steganografia

Ma l’aspetto più innovativo emerso dalla ricerca è stato l’utilizzo di GitHub come canale di backup. I repository ospitano immagini apparentemente innocue che contengono dati nascosti mediante steganografia.

All’interno delle immagini sono infatti celate configurazioni cifrate che includono indirizzi e parametri per nuovi server di comando.

Quando un’infrastruttura primaria viene disattivata, il malware è in grado così di scaricare da GitHub una nuova configurazione e ristabilire la comunicazione con altri punti di controllo.

Fonte: McAfee Labs.

Mitigare la minaccia di Astaroth

La campagna Astaroth dimostra come gli aggressori si affidino sempre più a servizi legittimi per nascondere le loro attività.

Per contrastare minacce di questo tipo è necessario un approccio basato sul comportamento dei processi e non solo sull’analisi statica dei file.

Anche la segmentazione delle reti e la limitazione del traffico verso servizi esterni non essenziali possono rappresentare misure efficaci.

Infine, la collaborazione tempestiva con i gestori delle piattaforme pubbliche, come nel caso di GitHub, risulta fondamentale per rimuovere rapidamente i repository malevoli e ridurre l’impatto delle minacce.

如有侵权请联系:admin#unsafe.sh