17/10/2025

Google AdService PagoPA

Il CERT-AGID ha rilevato una nuova variante del phishing ai danni di PagoPA. La campagna, ancora a tema multe come le precedenti, sfrutta questa volta un meccanismo di open redirect su domini legittimi di Google per rendere i messaggi più credibili e aggirare i controlli automatici.

Come funziona il meccanismo

hxxps://adservice.google.be/clk/408533097;208818505;l;?//sitomalevolo.tld/pagina

Ad un primo sguardo il link malevolo sembrerebbe portare a un servizio Google, ma in realtà il parametro finale permette di effettuare un open redirect, consente cioè di reindirizzare verso un qualunque URL di un dominio terzo.

La catena di compromissione procede con i seguenti passaggi

L’URL inizia con un sottodominio Google (adservice.google.be) che viene usato come esca, approfittando della reputazione del marchio per far apparire il link sicuro.

Il sottodominio Google adservice reindirizza verso una pagina intermedia ospitata su bio.site, una piattaforma legittima che consente di creare pagine di presentazione con link personalizzati simile a Linktree, anch’esso sfruttato per diverse campagne di phishing.

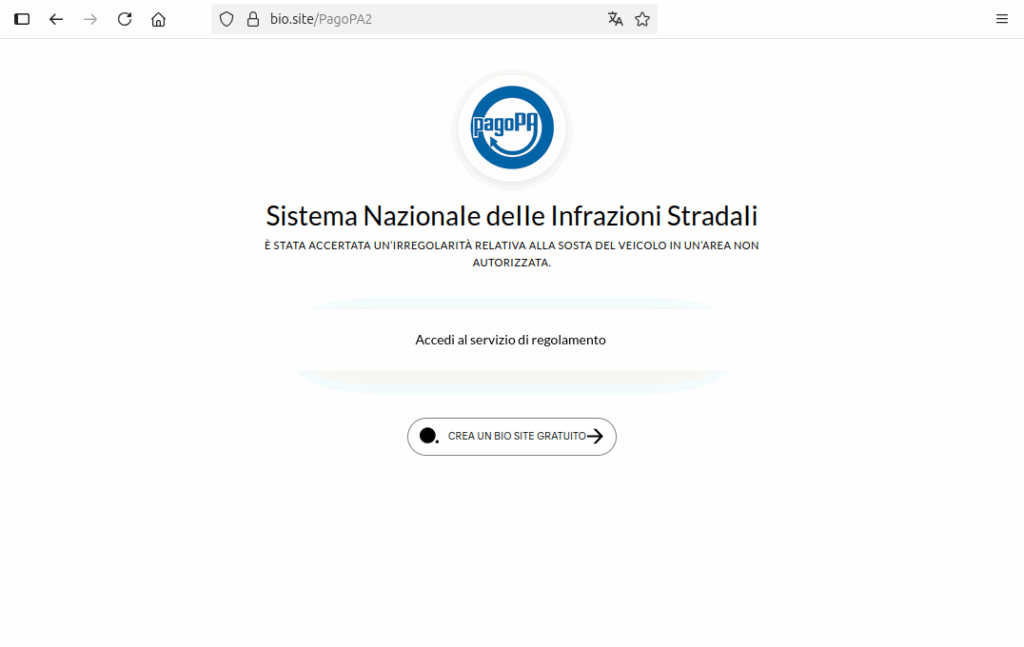

In questo caso i criminali hanno realizzato una pagina che riproduce il logo di PagoPA e fa riferimento a presunte infrazioni stradali non pagate, invitando l’utente a cliccare su un pulsante con la dicitura “Accedi al servizio di regolamento”.

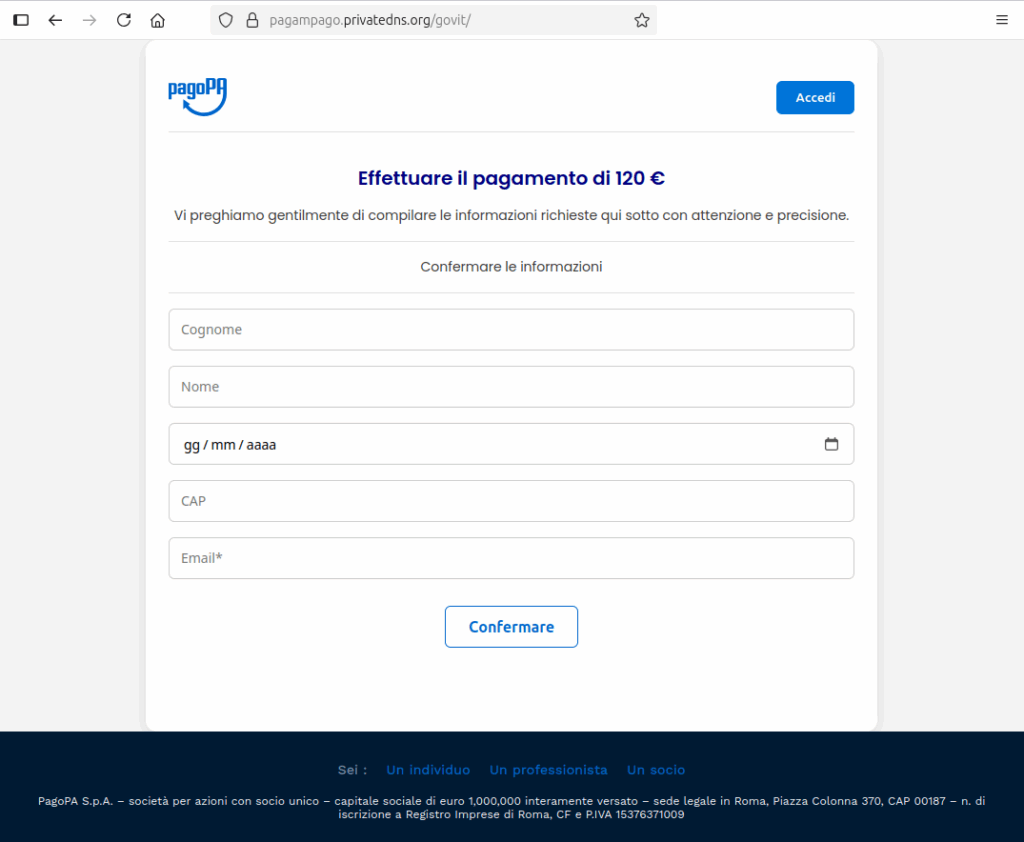

Il pulsante a sua volta reindirizza l’utente verso la pagina di phishing vera e propria che imita graficamente il portale ufficiale e provvede a raccogliere i dati personali e delle carte elettroniche di pagamento. La risorsa è ospitata su privatedns.org, un servizio legittimo che offre registrazioni gratuite di sottodomini a terzi, spesso usato per progetti temporanei o test, ma frequentemente abusato da attori malevoli poiché consente di creare indirizzi difficili da tracciare o bloccare in modo centralizzato.

Questo tipo di approccio non è nuovo

Un caso analogo era già stato documentato nel 2023 sul sito web-inspection.de, dove veniva segnalato lo stesso abuso dei domini Google, in particolare adservice.google.de, ma il comportamento è presente anche sui domini equivalenti .it e .com.

Nell’analisi, intitolata “INSPECTION finds Open Redirect Fraud on Google Pages”, viene descritto lo stesso schema oggi osservato: reindirizzamenti aperti, indicizzazione di link manipolati e impiego del cloaking per celare i contenuti fraudolenti.

Tuttavia, nel caso attuale, non si tratta di cloaking in senso stretto: la pagina ospitata su bio.site non varia i contenuti in base al visitatore, ma rappresenta piuttosto un uso ingannevole di un servizio legittimo come passaggio intermedio, sfruttato per carpire la fiducia dell’utente e aggirare i controlli di sicurezza automatizzati.

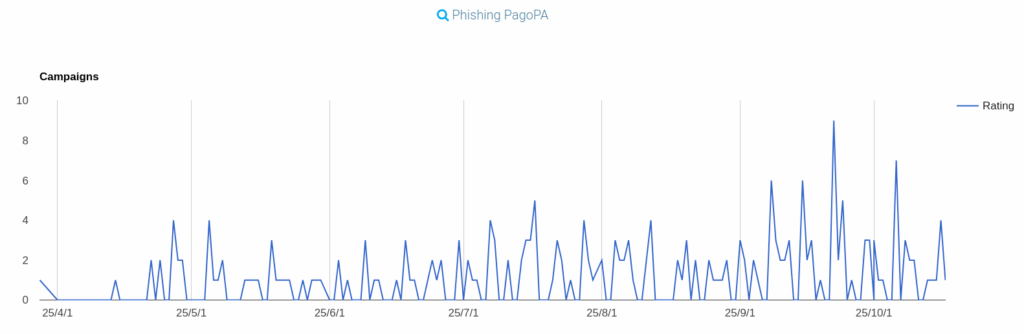

Dati sul phishing PagoPA

Da marzo 2025, quando è stata individuata la prima campagna a tema, il CERT-AGID ha rilevato 220 campagne di phishing riconducibili ad abusi verso PagoPA, grazie anche alle segnalazioni quotidiane inviate dagli utenti colpiti.

Nel complesso, sono stati prodotti e condivisi 2.574 Indicatori di Compromissione (IoC) con le amministrazioni e i soggetti accreditati, per supportare le attività di blocco tempestivo dei siti fraudolenti.