银狐木马8-9月通过微信、钉钉等IM软件及钓鱼网站传播,以“违纪人员名单”为诱饵。样本利用PoolParty技术注入系统进程,并频繁更新免杀变种。钓鱼页面多次跳转后下载带后门的安装程序。微步安全平台已支持精准检测。 2025-10-17 07:36:56 Author: www.freebuf.com(查看原文) 阅读量:8 收藏

一、摘要

8-9月,微步情报局捕获到大量以“违纪人员名单”为主要诱饵的银狐木马,在微信、企业微信、钉钉、飞书等IM软件大范围传播,共计400余个,每天都有大量新免杀变种。

样本主要利用PoolParty技术,对抗EDR进程注入的检测,将恶意代码注入到系统进程中。

需要警惕的是,尽管银狐的传播方式、对抗逻辑并无显著变化,然而以天甚至小时为单位不停更新免杀,给杀软带来了巨大挑战。

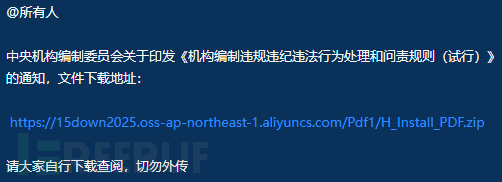

除IM钓鱼外,钓鱼网站页面也变得更加精巧,用户点击下载后会多次跳转页面,最终下载带有后门的安装程序。

不过,后门不会在运行安装程序时直接启动,而是在安装完成后创建的桌面快捷方式中植入启动命令,每次点击对应图标时触发后门。

目前,微步终端安全管理平台OneSEC、云沙箱S、沙箱分析平台OneSandbox均已支持对上述样本的精确检测。

本文为银狐九月攻击活动报告。微步情报局还将持续发布银狐月度报告,并第一时间跟进解读相关重大攻击事件。

二、传播手法

1、IM软件传播

银狐以“违纪人员名单”为主题,在微信、企业微信、钉钉、飞书等IM软件传播。

这批样本从8月4日开始进行投递,截至目前已经捕获400余个样本,样本格式为zip或pe格式,文件名携带“违纪人员”等关键字。

从样本上传时间来统计,在8月4日那周开始,每周捕获的样本数量波动为:

可以看出,在两个波动最大的时间节点8月11号和9月22号这两周,分别对应着样本早期版本和迭代变种投递的高峰。

早期该样本在运行后会在C:\Program Files\Internet Explorer中释放后续利用的白加黑组件:

后续样本迭代变种后,则在C:\Program Files\Internet Explorer\下以乱码生成释放目录以及白利用文件的文件名:

2、钓鱼网站传播

九月,微步情报局通过监控搜索引擎中常用软件关键词搜索结果,来探测黑产团伙钓鱼网站情况。近七天内,部分关键词检索结果中钓鱼网站数量排名如下所示。

可以看出,除了Chrome、有道翻译、WPS、搜狗输入法、ToDesk等通用软件外,QuickQ、易歪歪等有明确使用人群的软件,也是被高频仿冒的对象。

这些钓鱼页面通过快速模板建站,并通过加载的js来动态请求下载文件:

这种使用动态请求下载文件的方式可以快速更换下载文件,以便于后门软件的迭代更新:

在仿真度方面,微步情报局观测到黑猫团伙构造的钓鱼页面相当突出,肉眼无法分辨真假。

点击页面的立即下载按钮并不直接跳转下载文件链接,而是一个常见下载页面,选择下载方式或者下载文件内容,但实际这些链接都指向一个地址:

点击再次跳转到仿冒的下载地址:

此时点击才会下载携带后门文件的软件安装程序,经过多次跳转和部署的拟真钓鱼页面,受害者已经降低对该网站的怀疑,黑猫团伙也在此过程中使用了高度相似的钓鱼网站域名:

域名 | 属性 |

notepadplusplus.cn | 钓鱼域名 |

clash.net.cn | 钓鱼域名 |

clash.ac.cn | 钓鱼域名 |

cn-notepadplusplus.com | 钓鱼域名 |

zh-clash.come | 钓鱼域名 |

clashforwindows.org.cn | 中间跳转页面钓鱼域名 |

github.zh-cns.top | 中间下载页面钓鱼域名 |

h7.cdn-ccdown.com | 下载文件链接域名 |

类似手法在银狐8月攻击活动中也有出现。攻击者将银狐木马上传至政府网站,在钓鱼页面点击下载后会跳转至政府网站下载链接,详情点击《模仿APT!银狐寄生政府网站大肆传播》。

黑猫团伙除了使用多次跳转来提高钓鱼网站的拟真程度外,运行下载的安装程序也不会直接启动后门,而是在安装完成释放的桌面快捷方式中植入后门的启动命令进行启动:

三、样本分析

经由IM投递的银狐样本,主要通过PoolParty技术,将shellcode注入到系统进程内执行,后续迭代也是在此基础上更新混淆、花指令、反调试等对抗手法。

简单来说,PoolParty是一种利用Windows用户模式线程池的进程注入技术,可对抗EDR对进程注入的检测,保证恶意代码注入到其他进程中执行而不被发现。

微步OneSEC可支持对PoolParty技术及相关样本的精确检测。

云沙箱S、沙箱分析平台OneSandbox也能够精确检测相关样本。

1、初始类型样本

以8月最开始的样本为例,整体逻辑相对比较直白,能看到样本运行逻辑和流程。

样本名称 | 2025.08.05违纪名单(仅支持电脑查询).zip |

样本hash | 84ca657b43c25cc2b0fb542e5305b283 |

样本类型 | Zip archive data, at least v2.0 to extract |

样本大小 | 31.06 KB |

C2地址 | 54.46.23.169:670 54.46.23.169:8670 |

样本解压后为loader程序:

loader程序运行后释放后续白加黑文件:

该dll为恶意程序:

在sub_180002120函数里面解密获取同目录的bin文件,然后加载内存运行:

加载后进行解密操作:

运行shellcode:

shellcode运行后自解密银狐dll,并通过PoolParty技术将dll程序植入到选定的系统进程内:

最终连接C2:54.46.23.169:670/54.46.23.169:8670

2、后续更新样本

后续迭代更新的样本会使用伪造的数字签名来绕过一些EDR软件:

同时在代码中添加混淆来对抗分析:

且loader程序运行释放后续白加黑程序被修改在C:\Program Files\Internet Explorer\下以乱码生成释放目录以及白利用文件的文件名来对抗一些EDR的行为检测。

但这批样本最核心的对抗手法还是使用PoolParty技术将恶意代码注入到系统进程中执行。

如有侵权请联系:admin#unsafe.sh