Seqrite实验室研究人员发现一起高度针对性的网络间谍活动,代号"丝绸诱饵行动"(Operation Silk Lure)。攻击者通过恶意简历诱饵和计划任务持久化手段,渗透中国金融科技和加密货币领域的企业。

据Seqrite披露,该行动背后的威胁行为者使用位于美国的C2(命令与控制)基础设施,投放具备侦察、凭证窃取和数据外泄能力的多阶段载荷。

精心设计的鱼叉式钓鱼攻击

攻击活动采用复杂的鱼叉式钓鱼技术,攻击者伪装成求职者,向企业人力资源和招聘团队发送看似简历的恶意.LNK(Windows快捷方式)文件。

Seqrite解释称:"攻击者精心制作高度针对性的邮件,冒充求职者发送给中国企业的人力资源部门和技术招聘团队。这些邮件通常包含嵌入在看似合法的简历或作品集文件中的恶意.LNK文件。当执行时,这些.LNK文件充当投放器,启动有助于初始入侵的载荷执行。"

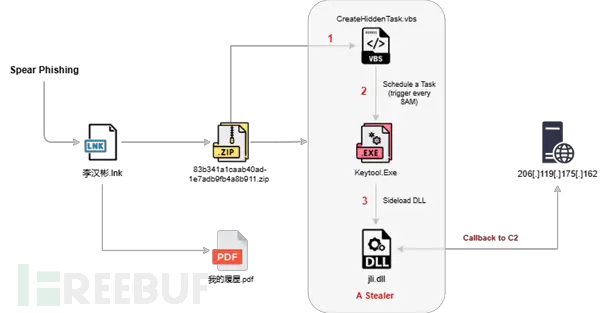

感染链 | 图片来源:Seqrite实验室

感染链 | 图片来源:Seqrite实验室

高度本地化的诱饵简历

诱饵简历完全使用简体中文编写,冒充名为李汉兵(音译)的高级后端/区块链全栈工程师,简历中展示了在DeFi和交易系统开发方面的出色背景。

Seqrite指出:"简历列出了华南农业大学的学士学位、在广东省的工作经历以及众多加密货币/DeFi项目经历。"这份简历的可信度和本地化特征使其对中国用户极具说服力,提高了社会工程学攻击的成功率。

多阶段攻击技术细节

执行后,恶意LNK会启动超过260个字符的PowerShell命令,从攻击者基础设施下载其他文件。Seqrite表示:"在对下载的快捷方式'李汉彬.lnk'进行初步分析时,我们观察到超过260个字符的序列,与PowerShell命令行载荷一致。"

PowerShell脚本检索多个组件,包括:

- 诱饵简历PDF文件

- keytool.exe(恶意加载程序)

- CreateHiddenTask.vbs(用于持久化的VBScript)

- jli.dll(恶意DLL加载程序)

持久化机制分析

Seqrite确认恶意软件通过部署名为"Security"的计划任务建立持久性,该任务伪装成微软授权进程。研究人员透露:"VBScript实例化COM对象,连接到任务计划程序,并以编程方式创建名为'Security'的每日计划任务,其操作执行keytool.exe。它将任务作者设置为'Microsoft Corporation',并删除VBScript文件本身以减少取证痕迹。"

这确保恶意载荷每天上午8点自动执行,在受感染系统中保持长期持久性。

载荷解密与执行流程

keytool.exe二进制文件充当加载程序,动态调用jli.dll的导出函数来解密和执行隐藏在其自身的shellcode。Seqrite报告称:"分析keytool.exe时,我们发现它调用了jli.dll的不同导出函数,如JLI_CmdToArgs和JLI_GetStdArgs。"

进一步分析显示,jli.dll作为自解密加载程序,在keytool.exe中定位特定的8字节标记(1C 3B 7E FF 1C 3B 7E FF),提取其后的数据,并使用RC4密钥'123cba'进行解密。Seqrite写道:"一旦shellcode被解密(在运行时内存中),就会显示其内置的C2服务器地址:206.119.175.16。"

ValleyRAT木马功能分析

解密后的shellcode随后将下一阶段载荷注入内存——这是ValleyRAT的进化版本,该远程访问木马此前与东亚间谍组织有关联。Seqrite的分析证实,最终载荷在进行系统指纹识别、键盘记录和数据外泄的同时,使用反虚拟机和反杀毒软件例程来逃避检测。

报告详细说明:"ValleyRAT收集CPU信息、用户名、屏幕分辨率、运行时间、网卡详情、区域设置和注册表值。它利用COM/WMI查询ROOT\SecurityCenter2中的AntiVirusProduct,然后卸载检测到的杀毒软件。它还通过将状态设置为DELETE_TCB来终止属于360安全卫士、金山毒霸和火绒的网络连接。"

该恶意软件执行众多命令来管理受感染主机,包括插件安装、屏幕截图捕获、剪贴板监控以及操作者指示时的自我卸载。Seqrite确认:"该变体设计用于捕获用户可视化活动、交付和安装插件,并通过ScreenshotConfig、KeyloggerControl和ClipboardConfig等结构化命令外泄信息。"

基础设施溯源

Seqrite的基础设施分析将该行动的后端服务器与SonderCloud Limited联系起来,这家总部位于香港的主机提供商此前曾与网络犯罪活动有关联。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)