你以为后台地址没人知道?黑产分子早已掌握一套"组合拳":信息收集+社工钓鱼+逻辑漏洞+权限维持。今天,我们就以真实案例,拆解"开源棋牌"平台是如何被一步步攻破的。

一、第一步:绕过CDN,找到真实IP

很多非法网站会使用CDN(如Cloudflare、阿里云WAF)隐藏服务器真实地址。但攻击者通过查询历史DNS解析记录(如FOFA、SecurityTrails等平台),发现该域名曾解析到一个未受保护的IP(如181.127.xx.xx)。通过本地hosts绑定测试,成功直连源站。

科普点:CDN不是万能盾牌!历史解析、子域名、SSL证书等都可能暴露真实IP。

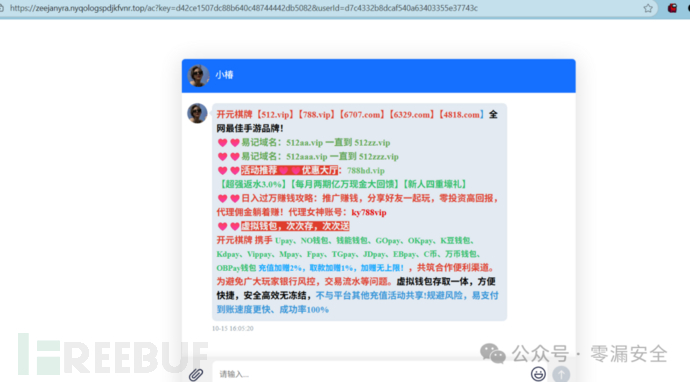

二、第二步:社工套话,挖出隐藏后台

常规子域名爆破无果后,攻击者转而伪装用户联系客服,通过聊天技巧套出一个隐藏域名 ,再以此为突破口,爆破出真正的管理后台地址。

️ 警示:客服人员是安全防线的"软肋"。内部信息严禁对外透露!

三、第三步:弱口令+逻辑漏洞,轻松登录

攻击者发现一个废弃的测试API接口,竟能下载用户手机号和用户名。结合"用户名+手机号"等常见组合,成功暴力破解后台管理员账号(超管权限)。

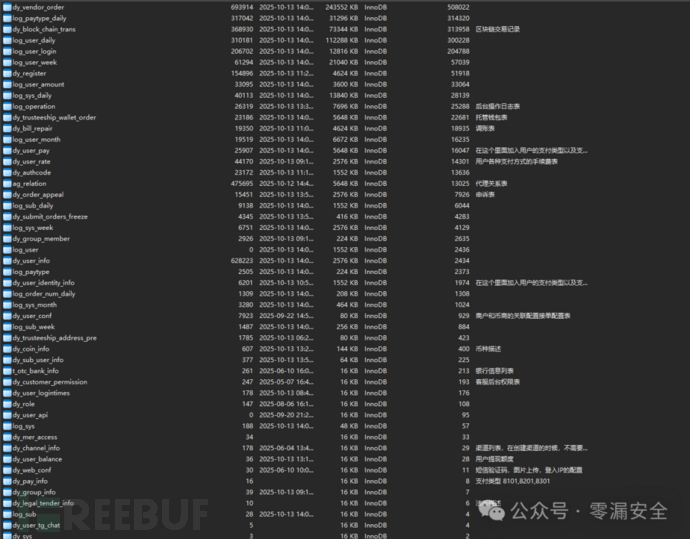

四、第四步:导出全库,锁定幕后黑手

进入后台后,攻击者利用"数据库备份导出"功能,获取全部用户数据、交易流水、代理链,甚至密码哈希。通过哈希撞库,结合泄露的手机号,成功还原部分密码,并锁定实际运营者"张某"。

五、第五步:社工+远控,完成最终控制

利用已掌握的个人信息(手机号、生日、旧密码),对运营者进行密码喷洒攻击,成功登录其个人设备。随后植入远控木马,移交给警察叔叔。

提醒广大网民

远离非法彩票、赌博网站!它们不仅违法,且毫无安全保障,你的个人信息随时可能被窃取、贩卖甚至用于诈骗。

公安机关提示:任何参与或运营网络赌博、非法彩票的行为,均涉嫌违法犯罪。请主动举报,共同净化网络环境。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)