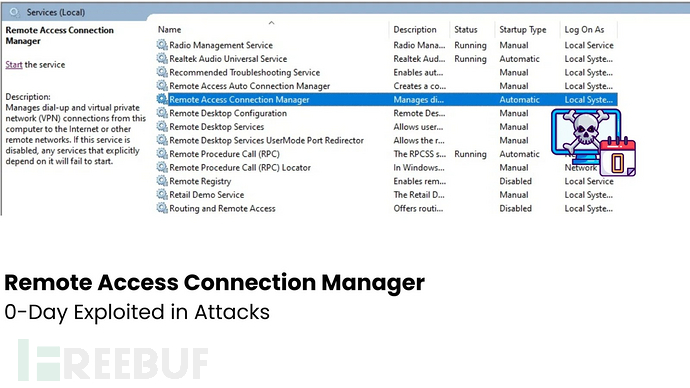

微软已确认Windows远程访问连接管理器(RasMan)服务中存在一个关键0Day漏洞正遭主动利用,攻击者可借此提升权限并可能完全控制系统。该漏洞编号为CVE-2025-59230,源于不当的访问控制机制,允许低权限用户获取SYSTEM级访问权限。

漏洞详情

2025年10月14日披露的该漏洞影响多个Windows版本,已引起针对企业环境的威胁行为者关注。漏洞存在于RasMan这一处理VPN和拨号等远程连接的核心组件服务中。经授权的本地攻击者可利用薄弱的权限检查机制操纵服务配置,绕过标准权限边界。

该漏洞CVSS v3.1基础评分为7.8(高危),仅需本地访问和低权限即可利用,使其成为入侵后权限提升的主要目标。微软将其归类为"已检测到利用",表明存在真实攻击活动,但未披露具体受影响受害者信息。

为便于快速评估,下表总结了CVE-2025-59230的关键指标:

| 指标 | 数值 | 说明 |

|---|---|---|

| CVSS v3.1基础评分 | 7.8(高危) | 总体严重性评级 |

| 攻击向量 | 本地(AV:L) | 需要物理或登录访问 |

| 攻击复杂度 | 低(AC:L) | 利用方式直接 |

| 所需权限 | 低(PR:L) | 基本用户账户即可 |

| 用户交互 | 无(UI:N) | 无需受害者参与 |

| 机密性/完整性/可用性影响 | 高(C:H/I:H/A:H) | 可能导致完全系统沦陷 |

| 漏洞利用成熟度 | 功能性(E:F) | 野外存在利用证明 |

漏洞利用方式

目前官方尚未公开PoC代码,但安全研究人员描述了可能涉及注册表操作或向RasMan进程注入DLL的利用方式。例如,攻击者可能利用低完整性进程覆盖RasMan目录(如C:\Windows\System32\ras)中的可访问文件,注入恶意代码在服务重启时以提升权限执行。

该漏洞可与钓鱼攻击或未修补应用的初始入侵点形成攻击链,在横向移动场景中扩大破坏范围。受影响系统包括Windows 10(1809及后续版本)、Windows 11和Windows Server 2019-2025。

漏洞修复

相关专家表示:虽然RasMan自2022年1月以来已修复20多次,但这是首次发现其0Day利用。CISA 将该漏洞添加到其已知被利用漏洞目录中,微软敦促用户立即通过2025年10月补丁星期二更新进行修补,官方强调未打补丁的机器面临来自国家级黑客或勒索软件组织的高风险。

参考来源:

Windows Remote Access Connection Manager 0-Day Vulnerability Exploited in Attacks

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)