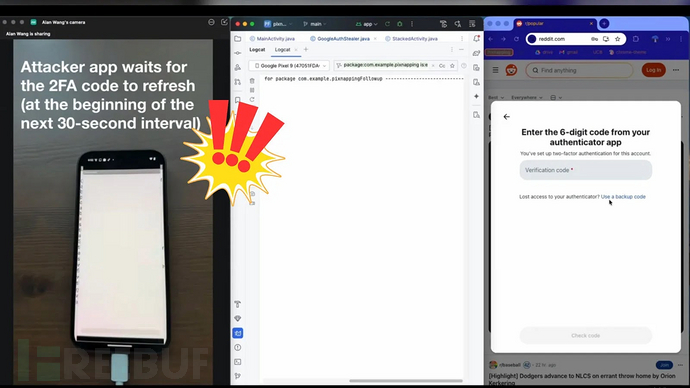

研究人员在ACM计算机与通信安全会议(CCS 2025)上披露,Pixnapping是一种针对Android设备的新型旁路攻击,可在30秒内秘密提取屏幕敏感数据(包括Google Authenticator的双因素认证2FA验证码)。该攻击利用Android核心API和图形处理器(GPU)的硬件漏洞,几乎影响所有现代Android手机且无需特殊权限。

Pixnapping攻击原理

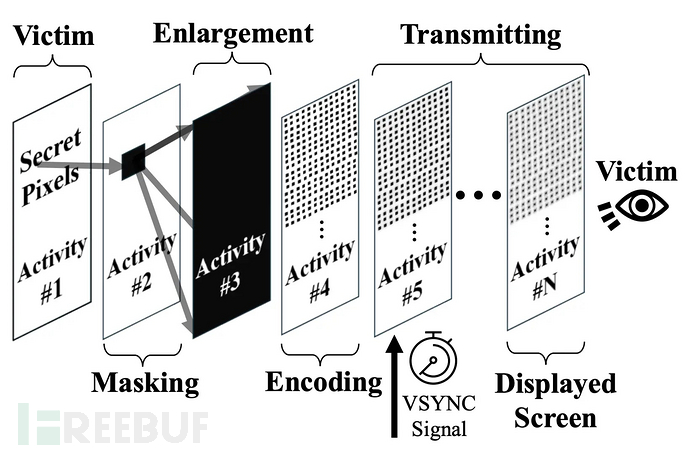

Pixnapping结合Android的intent系统(允许应用无缝启动其他应用)与半透明活动栈技术,通过覆盖受害者屏幕实施攻击。恶意应用首先发送intent打开目标应用(如Google Authenticator),随后叠加近乎不可见的窗口,利用遮罩技术隔离特定像素。

这些覆盖层通过Android合成引擎SurfaceFlinger施加模糊效果,借助名为"GPU.zip"的数据压缩技术,使渲染时间因像素颜色差异产生变化:

- 在Google设备上,攻击通过Mali GPU压缩测量渲染延迟(纯白像素比杂色像素压缩更快),利用VSync回调泄露颜色信息

- 三星Galaxy S25则采用多区域变半径模糊技术放大差异,在不同硬件上实现相同效果

研究人员针对2FA验证码等短暂数据优化了光学字符识别(OCR)式探测技术,仅需定位Google Sans字体中每个数字的四个关键像素,即可在验证码失效前完成重构。

攻击影响范围

该攻击不仅威胁2FA验证码,还能绕过Signal的屏幕安全防护窃取私密消息,获取Google Maps位置历史记录和Venmo交易详情,这些数据此前从未面临像素窃取风险。调查显示:

- 分析的96,783款Google Play应用均存在至少一个可被intent调用的导出活动

- 99.3%的顶级网站通过Custom Tabs面临风险,远超过时的iframe攻击方式

Google已将(CVE-2025-48561)列为高危漏洞并于2025年9月为Pixel设备发布补丁,但缓解措施仍存在局限;三星则因实现复杂度将其评为低危。

防护建议

安全专家建议采取以下措施:

- 通过应用白名单限制透明覆盖层(类似网页的frame-ancestors策略)

- 监控异常应用行为

- 用户应及时更新设备并严格审查应用安装

该钓鱼式攻击暴露出Android分层UI架构的安全风险。

| 受影响组件 | 描述 | 示例 |

|---|---|---|

| 设备 | 搭载Mali或类似GPU的现代Android手机 | Google Pixel 6-9、三星Galaxy S25 |

| 目标应用 | 显示敏感信息的原生及网页应用 | Google Authenticator(2FA)、Signal(消息)、Venmo(交易)、Gmail |

| Android版本 | 存在核心机制的近期版本 | 13-16 |

参考来源:

New Pixnapping Attack Steals 2FA Codes From Google Authenticator Within 30 Seconds

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)