read file error: read notes: is a directory 2025-10-14 15:46:30 Author: www.cybersecurity360.it(查看原文) 阅读量:81 收藏

La ricerca sulla sicurezza informatica ha mostrato, negli ultimi anni, come dispositivi apparentemente innocui possano trasformarsi in vettori d’attacco inaspettati. Dalle lampadine alle ventole di raffreddamento di un alimentatore, ogni elemento connesso o sensibile alle vibrazioni può, in teoria, essere sfruttato per raccogliere informazioni.

Il progetto Mic-E-Mouse, pubblicato da un gruppo di ricercatori accademici dell’Università della California, Irvine, ha dimostrato che un comune mouse ottico può essere utilizzato per intercettare il parlato di una persona, trasformandosi di fatto in un microfono non convenzionale.

L’esperimento Mic-E-Mouse: ascoltare attraverso la luce

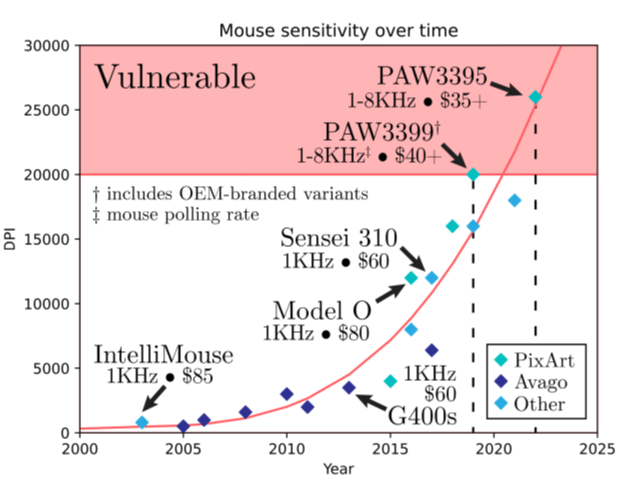

Alla base di Mic-E-Mouse c’è una scoperta interessante. I sensori ottici montati nei mouse moderni, soprattutto nei modelli da gaming o ad alte prestazioni, hanno una frequenza di campionamento molto elevata, talvolta superiore a 1kHz, e una risoluzione tale da percepire variazioni minime nella superficie sottostante (fino a 20000 DPI o superiore).

Fonte: Arxiv.org.

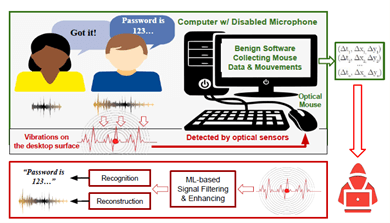

Normalmente, questi dati vengono utilizzati per tracciare con precisione i movimenti del cursore sullo schermo. Tuttavia, gli stessi sensori sono anche in grado di rilevare vibrazioni meccaniche trasmesse attraverso il tavolo o la scrivania su cui il mouse è appoggiato.

Quando una persona parla, le onde sonore generano micro-oscillazioni che il sensore ottico, se sufficientemente sensibile, può tradurre in variazioni di intensità luminosa.

Il progetto Mic-E-Mouse mostra come, raccogliendo e analizzando questi segnali grezzi, sia possibile ricostruire una traccia audio del parlato con un alto grado di intelligibilità.

Fonte: Arxiv.org.

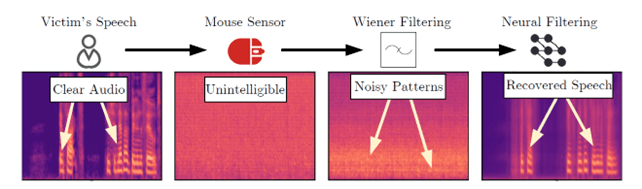

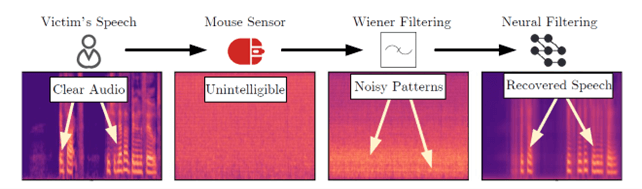

Dal segnale grezzo al parlato ricostruito

Il cuore del progetto risiede nella pipeline di elaborazione del segnale. I ricercatori hanno dovuto superare in particolare i limiti fisici legati al campionamento non uniforme e alla presenza di un elevato rumore di fondo.

Infatti, un sensore ottico non è progettato per acquisire suoni, perciò il segnale registrato è irregolare e fortemente distorto.

Allo scopo gli autori di Mic-E-Mouse hanno pertanto implementato una serie di trasformazioni matematiche e algoritmi di machine learning capaci di ripulire il segnale.

Dopo un processo di interpolazione e normalizzazione, i dati vengono passati a una rete neurale addestrata per riconoscere i pattern caratteristici del parlato umano.

Il risultato finale è una traccia audio che, pur non raggiungendo la qualità di un microfono tradizionale, consente di comprendere frasi e identificare la voce del parlante con buona precisione.

Fonte: Arxiv.org.

Secondo i dati pubblicati, nei test condotti il sistema ha ottenuto un miglioramento del rapporto segnale/rumore (SI-SNR) di +19 dB, una precisione dell’80% nel riconoscimento del parlante e un tasso di errore delle parole (WER) del 16,79. Valori che, seppur non perfetti, confermano la fattibilità pratica dell’attacco.

Un attacco a basso costo e ad alta invisibilità

Uno degli aspetti più preoccupanti di Mic-E-Mouse è la sua semplicità tecnica. A differenza di altri attacchi acustici che richiedono hardware specializzato, l’intercettazione tramite mouse può essere condotta con dispositivi consumer già presenti in moltissime postazioni di lavoro.

Il flusso dati del sensore ottico può essere catturato da software con privilegi utente standard, senza necessità di modifiche fisiche all’hardware.

In uno scenario malevolo, un attaccante potrebbe distribuire un’applicazione apparentemente innocua, ad esempio un gioco o un driver per mouse, che in realtà registra i dati grezzi del sensore e li invia a un server remoto.

Da lì, gli stessi algoritmi di elaborazione descritti nel progetto potrebbero essere applicati per estrarre informazioni vocali, permettendo di intercettare conversazioni o comandi impartiti ad un assistente vocale.

Tutto ciò rende Mic-E-Mouse una forma di attacco side-channel particolarmente subdola i quanto l’esfiltrazione dei dati avviene in modo invisibile, sfruttando un canale fisico non previsto dal sistema operativo né dalle policy di sicurezza.

Mic-E-Mouse Pipeline Demonstration - ACSAC 2025

Attacco Mic-E-Mouse: contromisure possibili

Nonostante la natura ancora sperimentale del progetto, i ricercatori propongono tre strategie difensive che mirano a ridurre il rischio di intercettazione acustica tramite sensori ottici.

La prima consiste nell’utilizzare tappetini per mouse realizzati con materiali fonoassorbenti, capaci di smorzare le vibrazioni del tavolo e quindi di attenuare in modo significativo il segnale che il sensore potrebbe captare, senza compromettere la normale usabilità del dispositivo.

La seconda misura suggerisce di vietare l’uso di determinati modelli di mouse ad alte prestazioni, in particolare quelli equipaggiati con sensori ottici molto sensibili come i PAW3395 o PAW3399.

Questi dispositivi, considerati più vulnerabili, potrebbero essere inseriti in una “lista nera” e automaticamente bloccati a livello di sistema operativo.

Infine, viene raccomandata la creazione di elenchi di periferiche approvate. In questo modo, solo i mouse certificati come sicuri possono essere utilizzati, prevenendo così l’introduzione accidentale o intenzionale di dispositivi potenzialmente compromessi.

Sebbene Mic-E-Mouse, almeno nella forma attuale, rappresenti solo un proof-of-concept accademico, non ci sono evidenze di utilizzo reale o campagne malevole basate su questa tecnica, tuttavia, l’esistenza di queste forme di attacco side channel, come già accaduto in passato, dimostra la forte convergenza tra sicurezza fisica e digitale.

Ogni dispositivo che interagisce con il mondo fisico, attraverso luce, movimento o vibrazioni, può teoricamente fungere da sensore ambientale.

如有侵权请联系:admin#unsafe.sh