漏洞概述

广泛使用的 Sudo 工具中存在一个高危漏洞(CVE-2025-32463),随着概念验证(PoC)利用代码的公开,引发了全球 Linux 系统管理员的高度警惕。该漏洞影响 Sudo 1.9.14 至 1.9.17 版本的 chroot 功能,可使本地攻击者轻松将权限提升至 root 级别。

安全研究员 Rich Mirch 发现该漏洞利用了 Sudo 处理用户指定根目录的方式,可能导致未经授权的超级用户命令执行。该漏洞 CVSS 评分为 9.3(高危),凸显了类 Unix 操作系统中权限管理工具的持续风险。

技术细节

该漏洞源于 Sudo 在使用 --chroot 选项时路径解析不当的问题。在受影响版本中,攻击者可在受控目录中构造恶意的 /etc/nsswitch.conf 文件,诱使 Sudo 在命令评估期间加载任意共享库,从而绕过 sudoers 文件限制。

Rich Mirch 通过分析 Sudo 的路径解析逻辑发现了该问题,指出 chroot 功能的实现创建了一个容易出错的本地权限提升向量。该漏洞不需要网络访问或高权限,因此在服务器和开发机等多用户环境中尤为危险。

影响范围

主要受影响的 Linux 发行版包括:

- Ubuntu 24.04 LTS、24.10 和 25.04

- Red Hat Enterprise Linux 各版本

- 使用 Sudo 1.9.14-1.9.17 的 Debian 系统

1.9.14 之前的旧版本不受影响,因其不支持 chroot 功能。

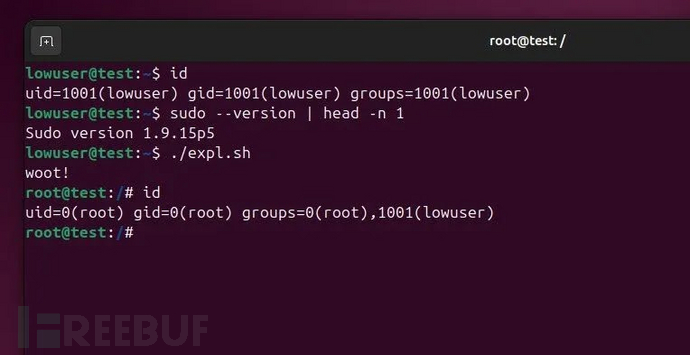

PoC 演示

研究人员 kh4sh3i 在 GitHub 上提供了一个简单的 PoC 利用代码。用户克隆仓库后,导航至目录并使 exploit.sh 脚本可执行,检查初始用户 ID 后运行即可演示权限提升过程。

缓解措施

立即缓解措施包括:

- 更新至 Sudo 1.9.17p1 或更高版本

- 启用 AppArmor 或 SELinux 配置文件以限制 Sudo 操作

- 监控日志中可疑的 chroot 调用

CISA 已将该 CVE 添加到其已知被利用漏洞目录中,要求联邦机构在 2025 年 10 月前应用补丁。

| 项目 | 详情 |

|---|---|

| CVE ID | CVE-2025-32463 |

| CVSS v3.1 评分 | 9.3(高危) |

| 攻击向量 | 本地 |

| 影响 | 高机密性、完整性、可用性 |

| 受影响版本 | Sudo 1.9.14 – 1.9.17 |

| 已修复版本 | 1.9.17p1+ |

延迟更新的组织,特别是依赖 Sudo 进行自动化的云和容器化环境,将面临更高的风险。

参考来源:

New PoC Exploit Released for Sudo Chroot Privilege Escalation Vulnerability

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)