研究人员Itamar Hällström最新分析揭示了PoC技术"EDR-Freeze"的技术原理和取证痕迹。该技术通过滥用合法的Windows组件,可使终端检测与响应(EDR)和杀毒软件(AV)进程进入可逆的临时休眠状态,使攻击者能够隐蔽操作。

EDR-Freeze如何暂停安全工具

EDR-Freeze技术巧妙地滥用Windows错误报告(WER)系统实现其目的。与许多依赖自带漏洞驱动(BYOVD)获取内核级权限的规避工具不同,该方法完全在用户模式下运行。

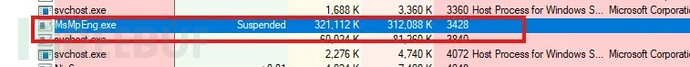

攻击由EDR-Freeze工具发起,该工具会启动合法的微软签名可执行文件WerFaultSecure.exe。这个辅助进程被指令为目标安全进程(如Windows Defender的MsMpEng.exe)生成小型转储文件。

利用DbgHelp's MiniDumpWriteDump函数生成小型转储文件的关键副作用是:它会暂停目标进程中的所有线程。EDR-Freeze工具利用这一特性,启动转储但将其保持在可配置时长的暂停状态,从而在不崩溃的情况下有效暂停EDR。

当指定时间结束后,操作会被干净地中止,安全进程恢复正常功能,在标准日志中仅留下极少痕迹。

取证痕迹分析

尽管具有隐蔽性,EDR-Freeze技术仍会在系统内存中留下独特痕迹。对内存镜像的取证调查可还原整个事件链。

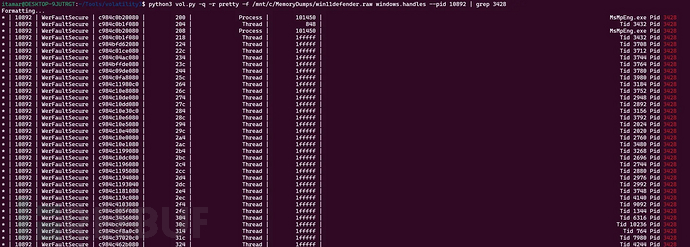

分析工具可识别目标EDR进程中被暂停的线程,并将其创建时间与WerFaultSecure.exe辅助进程的活动相关联。调查人员还可检查作为权限标识的进程句柄。

WerFaultSecure.exe进程会持有对EDR进程的特定访问权限句柄,包括PROCESS_SUSPEND_RESUME——这是其用途的有力证据。命令行参数也提供了关键证据,显示EDR-Freeze工具向WerFaultSecure.exe传递了目标进程ID(PID)。

Itamar Hällström指出,该技术还会在操作期间创建临时文件(如t.txt)。尽管这些文件在完成后会被删除,但它们在内存转储中的存在仍是宝贵的取证线索。

检测策略

防御者可通过自定义检测规则主动狩猎此类活动。目前已开发出YARA规则来识别EDR-Freeze二进制文件本身及其在内存中的行为模式。

以二进制文件为重点的规则可查找与WerFaultSecure.exe命令行标志相关的字符串组合,以及用于进程操作的API导入(如CreateFileW和CreateEventW)。而以行为为重点的规则可扫描系统内存中同时出现的可疑指标集群,如特权提升API和进程暂停函数。

这项研究揭示了攻击手法的关键演变:攻击者不再终止安全工具,而是简单地暂停它们。这表明即使是受保护的轻量级进程(PPL)也能被操控,将可信系统组件变成武器。

检测此类攻击要求防御者超越终端警报,将内存取证纳入事件响应工作流程。

参考来源:

EDR-Freeze Tool Technical Workings Along With Forensic Artifacts Revealed

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)