研究人员发现微软 Defender for Endpoint(DFE)与其云服务之间的网络通信存在严重漏洞,可使入侵后的攻击者绕过身份验证、伪造数据、泄露敏感信息,甚至将恶意文件上传至调查数据包。

漏洞概述

InfoGuard实验室最新分析报告指出,这些漏洞凸显了终端检测与响应(EDR)系统持续存在的风险,可能破坏事件响应工作。微软安全响应中心(MSRC)于2025年7月收到报告,但截至2025年10月仍将问题评估为低危级别且未确认修复方案。

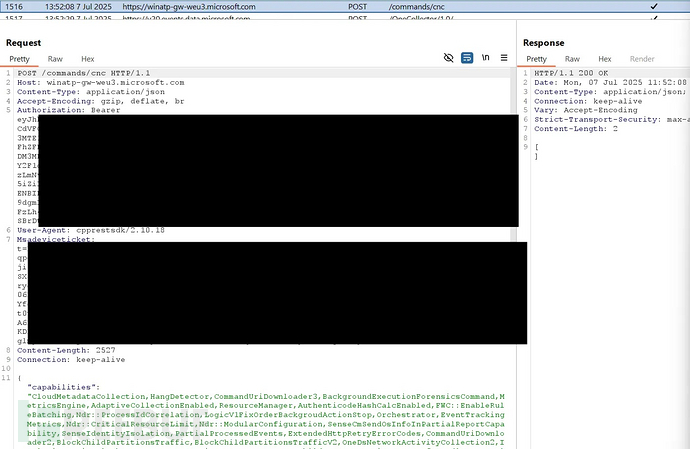

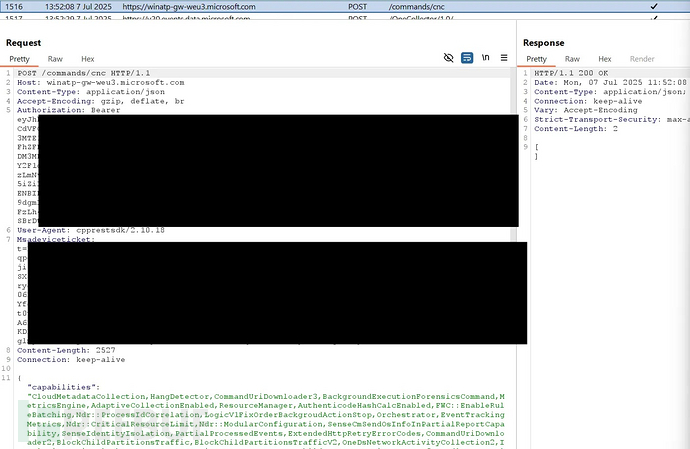

该研究基于此前对EDR攻击面的探索,重点分析Agent与云后端的交互。通过Burp Suite等工具拦截流量,并借助WinDbg内存补丁绕过证书固定机制,研究人员揭示了DFE的MsSense.exe进程处理命令和数据上传的方式。

常见安全措施证书固定(Certificate Pinning)可通过修改CRYPT32!CertVerifyCertificateChainPolicy函数使其始终返回有效结果来规避,从而实现HTTPS流量的明文检查。SenseIR.exe也应用了类似补丁以实现完整拦截,包括Azure Blob上传功能。

认证绕过与命令拦截

InfoGuard实验室指出,核心问题在于Agent向https://[地域特定主机]/edr/commands/cnc等端点发送的请求。虽然请求包含Authorization令牌和Msadeviceticket头部,但后端完全忽略这些验证。攻击者通过低权限用户即可读取的注册表信息获取设备ID和租户ID后,便可伪装成Agent拦截响应。

例如,Burp的Intruder等入侵工具可持续查询端点,在合法Agent接收前截获隔离、取证收集或扫描等命令。

这使得攻击者可伪造响应,例如对隔离命令返回"已隔离"状态,导致设备实际未隔离而Defender门户却显示已防护。虽然微软Bond序列化格式增加了手动构造难度,但捕获修改合法响应已足够完成PoC利用。

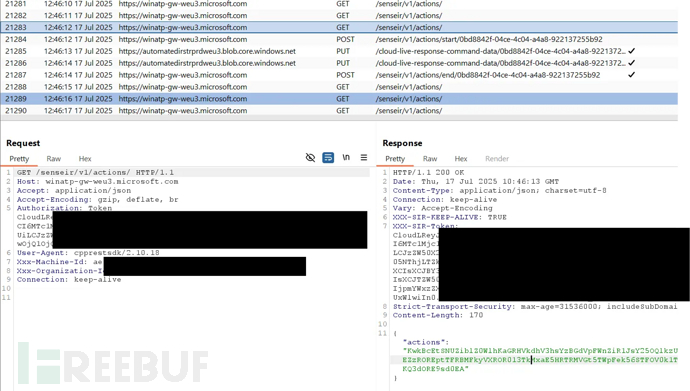

类似漏洞也影响Live Response和自动化调查使用的/senseir/v1/actions/端点。CloudLR令牌同样被忽略,仅需设备ID即可无认证获取。攻击者可通过定制脚本解码操作载荷,利用大语言模型实现Bond反序列化,并通过有效期数月的SAS令牌向指定Azure Blob URI上传伪造数据。

信息泄露与恶意文件风险

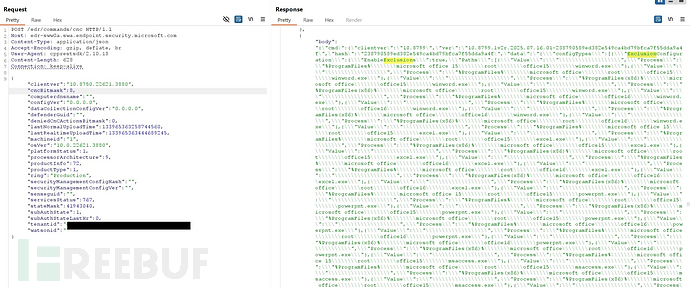

未经认证的访问还延伸至通过注册端点获取的事件响应(IR)排除项,仅需从注册表读取组织ID即可实现。

更严重的是,无凭证轮询/edr/commands/cnc可获得8MB配置转储,包含注册表监控配置、驱动读写访问进程列表和ASR规则。这些非租户特定的数据暴露了可用于规避的检测逻辑。

入侵后,攻击者可枚举文件系统上任何用户可读的调查数据包,其中包含自启动项、已安装程序和网络连接信息。对于进行中的调查,向这些数据包伪造上传可嵌入名称无害的恶意文件,诱骗分析人员在审查时执行。

这些漏洞凸显了保护EDR通信的挑战——尽管采用多种令牌类型,简单疏忽仍持续存在。研究人员敦促修复,认为入侵后干扰和针对分析人员的攻击应获得比MSRC当前评估更高的优先级。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)