意大利两家能源公司Sorgenia和Dolomiti Energia在同一天遭遇数据泄露事件,可能源于共同软件供应商Vtenext被黑。此次攻击涉及大量敏感数据,并揭示供应链安全漏洞对关键行业的影响。 2025-10-9 15:48:30 Author: www.cybersecurity360.it(查看原文) 阅读量:15 收藏

Mentre si diffondeva a macchia d’olio la notizia dell’attacco a Sorgenia iniziava a farsi largo, parallelamente, un’altra intrusione quasi mimetizzata nel rumore di fondo.

Il 7 ottobre, nello stesso identico giorno, infatti, un altro player critico del settore energetico, Dolomiti Energia, comunicava ai clienti un data breach. Non una semplice coincidenza temporale, ma un indizio che fa pensare a un’operazione più ampia, un doppio colpo sferrato con precisione chirurgica che colpisce al cuore la filiera energetica nazionale.

Il caso

Secondo quanto riportato, in questo bottino non ci sono solo dati anagrafici di clienti, ma il vero tesoro per qualsiasi attore malevolo: documenti di identità, contratti, fatture, bilanci e documenti finanziari.

Si tratta di un insieme di informazioni che permetterebbero, in un mercato sotterraneo, di costruire profili dettagliatissimi delle vittime o di orchestrare successive campagne di phishing estremamente mirate e credibili.

La scelta di colpire due fornitori di energia nello stesso giorno non sembra casuale. Oltre al potenziale danno operativo, questo modus operandi suggerisce una strategia che punta a massimizzare il profitto e la pressione mediatica, sfruttando la vulnerabilità intrinseca delle supply chain digitali interconnesse. Un attacco a un fornitore infatti può avere effetti a catena imprevedibili, e due attacchi simultanei segnalano una capacità offensiva e una pianificazione che vanno oltre le campagne opportunistiche.

Nella comunicazioni ai propri clienti, entrambe le realtà dell’energia parlano di un attacco subito il 13 settembre da un loro fornitore terzo (a questo punto in comune).

Le ipotesi sul fornitore

Non è stata diffusa per il momento alcuna comunicazione ufficiale di attacco informatico subito da un fornitore specifico di queste due società.

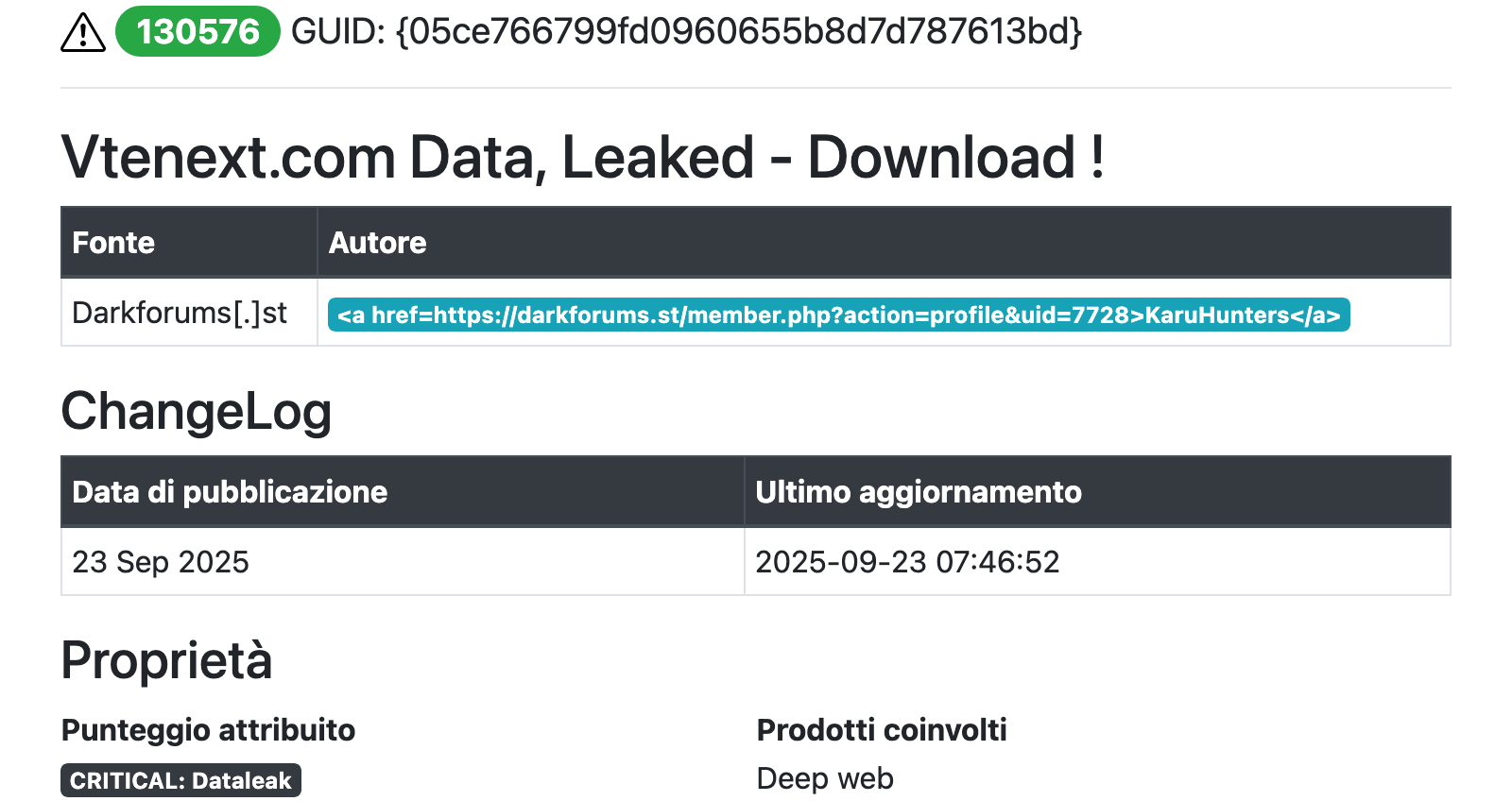

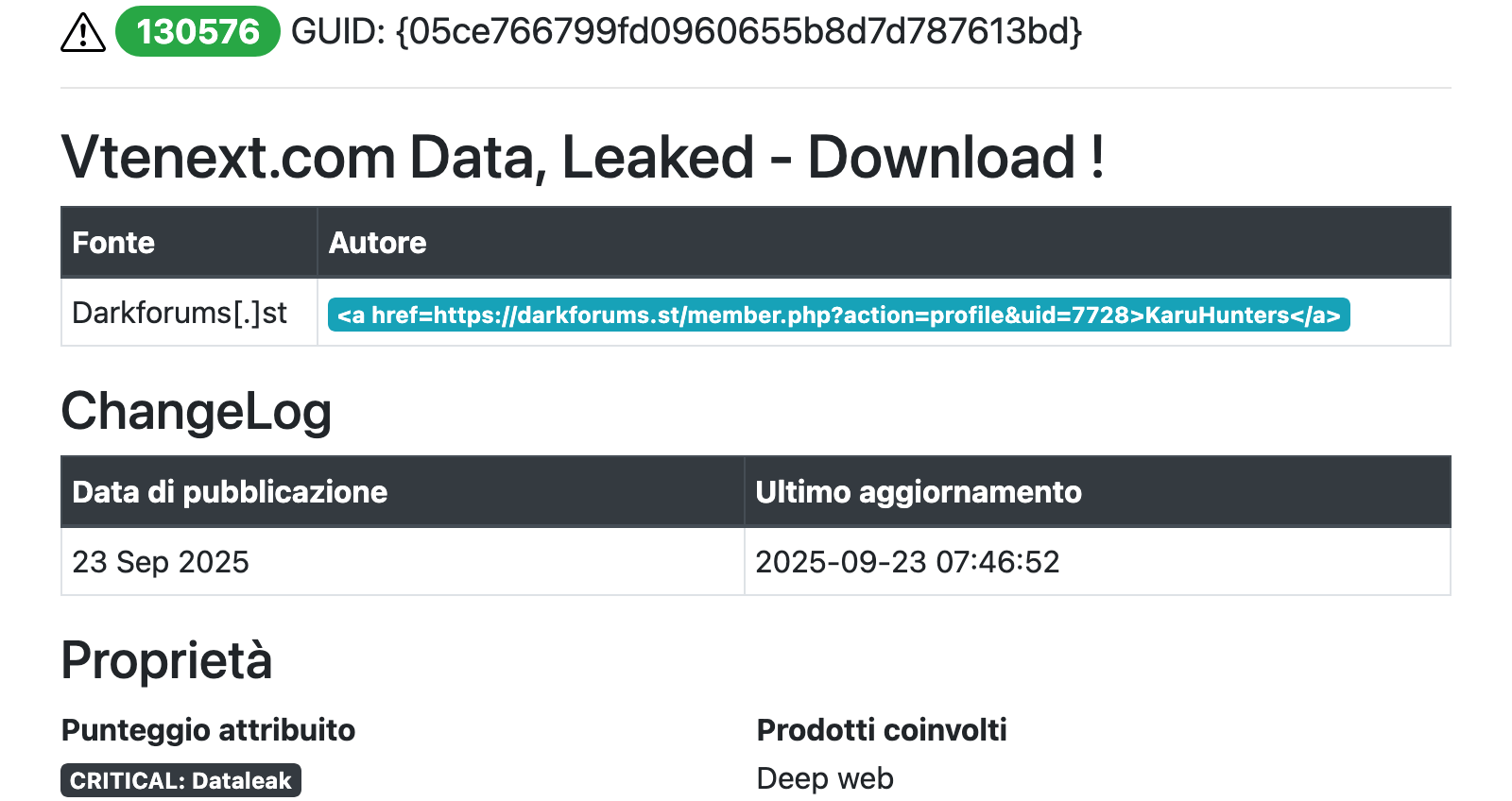

tuttavia, analizzando gli eventi di Threat Intelligence dei giorni di settembre attorno a questa data, Cybersecurity360 ha rilevato un fornitore comune di queste due aziende (e altre di energia elettrica, ma non solo) a cui è stata rivendicato un attacco informatico con furto di dati interni, su un forum criminale.

Si tratterebbe di Vtenext, azienda che opera nel settore del Crm (con lo sviluppo di una piattaforma di gestione dei processi aziendali), che nella propria homepage annovera una lista di clienti tra cui Dolomiti Energia e altri fornitori di energia elettrica.

La rivendicazione è apparsa il 23 settembre sul forum underground, dopo che l’azienda è stata al centro, proprio circa un mese prima, per un’importante vulnerabilità di sicurezza che, se sfruttata avrebbe, provocato un accesso remoto non autorizzato alla piattaforma.

La soluzione Crm di Vtenext infatti, ampiamente utilizzata dalle piccole e medie imprese italiane, presentava diverse falle critiche nella versione 25.02 e nelle versioni precedenti.

Tre distinti vettori non autenticati consentono agli aggressori di aggirare l’autenticazione e, in ultima analisi, di ottenere l’esecuzione di codice remoto (RCE) sul server di destinazione.

Sebbene la versione 25.02.1 abbia risolto silenziosamente il problema più grave, i problemi rimanenti avrebbero ancora potuto mettere a rischio innumerevoli distribuzioni.

Il 23 settembre il threat actor rivendica di aver esfiltrato da questa azienda oltre 100 GB di materiale, fornendo un sample di circa 700 MB.

L’importanza dei fornitori

In conclusione, non ci sono certezze su questo scenario, ma sicuramente è una strana coincidenza che mette in luce l’importanza sempre maggiore che assumono i fornitori nella supply chain aziendale.

Anche se i nomi dei soggetti coinvolti dovessero poi rivelarsi differenti, il concetto resta comunque il medesimo: si cercano vie di ingresso dove c’è una falla (di qualsiasi natura), da sfruttare.

如有侵权请联系:admin#unsafe.sh