Google从Google Play Store移除了224款涉嫌参与SlopAds广告欺诈网络的应用程序。这些应用被下载超过3800万次,在全球范围内(除欧洲外)传播恶意软件FatModule。该恶意软件通过隐藏在Firebase Remote Config中的链接和模块动态分发,并生成虚假广告流量。每天造成约23亿次虚假展示,给广告商带来重大损失。 2025-10-9 09:32:31 Author: www.cybersecurity360.it(查看原文) 阅读量:20 收藏

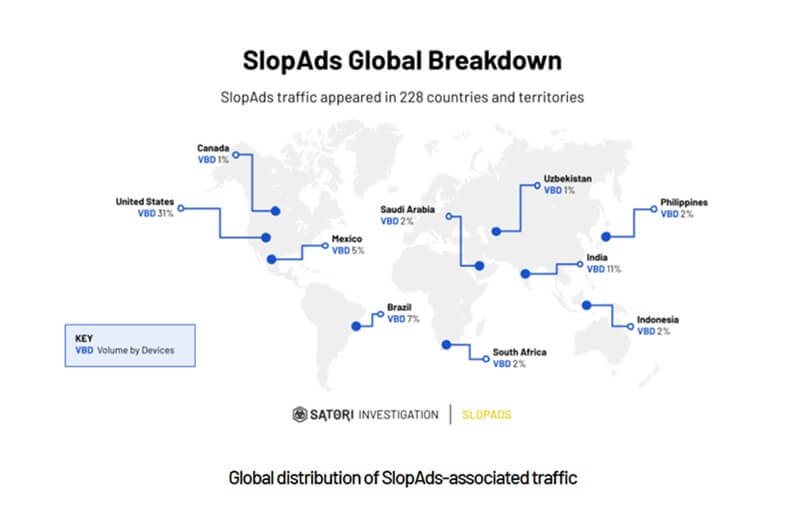

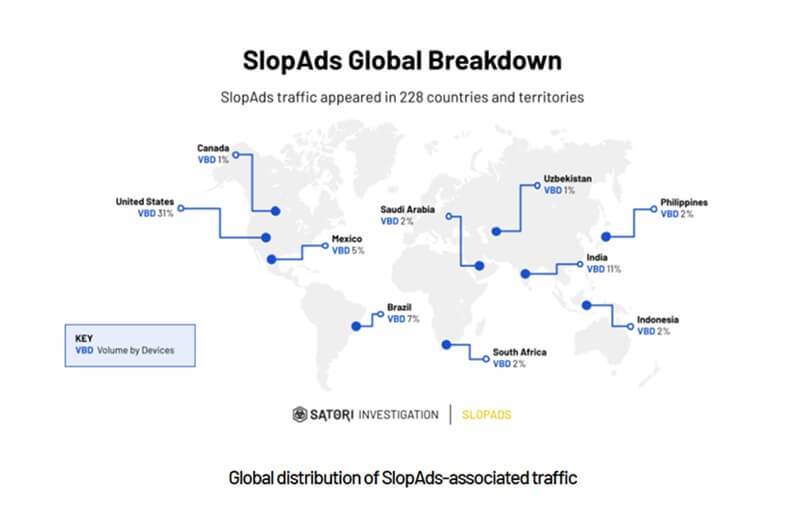

Google ha rimosso 224 applicazioni parte di una rete di frodi pubblicitarie ribattezzata SlopAds. Queste app sono state prelevate in totale 38milioni di volte hanno generato traffico in diversi continenti, Europa esclusa (o coinvolta solo in minima parte).

Questa campagna è stata resa nota il 16 settembre dai ricercatori di Satori Threat Intelligence, gruppo che fa capo all’azienda di sicurezza Human Security. Big G ha provveduto a rimuovere le app da Google Play Store.

I download massicci di app fraudolente ritornano periodicamente agli onori della cronaca e ciò significa che esiste un problema di fondo che si fatica a circoscrivere.

Le 224 app rimosse da Google e la campagna SlopAds

La campagna generava 2,3 miliardi di false impressioni pubblicitarie ogni giorno causando danni finanziari ingenti agli inserzionisti.

Il danno non è stato quantificato, ma anche parlando di decimali di centesimi per impressione, si raggiungono le diverse decine di migliaia di dollari al giorno.

Queste app erano prelevabili dallo store di Google e non erano file APK messi a disposizione da siti terzi: un segnale allarmante della ramificazione di software malevolo.

Per sommi capi, la campagna SlopAds, di per sé sofisticata, coinvolgeva gli utenti che prelevavano applicazioni (giochi, editor di fotografie, tool di vario genere) i quali, a loro volta, installavano un file nascosto via Firebase Remote Config, il servizio di Google che consente agli sviluppatori di modificare il comportamento delle app senza aggiornarle attraverso lo Store.

Nel caso della campagna SlopAds, i criminal hacker usavano Firebase Remote Config per nascondere i link ai server di comando e controllo e moduli dannosi affinché il paylod venisse distribuito in modo dinamico, lasciando ai criminali la possibilità di attivare il malware FatModule.

Il malware FatModule e i panni dei publisher

È il malware al centro della campagna SlopAds ed è quindi una minaccia emergente. Il codice malevolo è nascosto dentro i pixel di immagini PNG apparentemente innocue. Tornano, ancora una volta, tecniche di steganografia già viste in tempi recenti.

Quando viene attivato crea finestre non visibili all’utente che simulano la navigazione su siti web, carica pubblicità e genera traffico fittizio.

I cyber criminali ne facevano uso creando account in qualità di publisher su piattaforme pubblicitarie. Le app generavano traffico reale che le piattaforme pubblicitarie pagano, versando così ingenti quantità di denaro agli ideatori di SlopAds.

In sintesi, gli inserzionisti pagavano traffico falso e gli utenti, pure prestandosi involontariamente, non subivano danni tangibili: nessun furto di dati, nessun blocco del dispositivo e nessuna concessione di permessi di accesso ai dati.

I dispositivi infetti diventavano bot al servizio dei criminal hacker che incassavano somme ingenti a danno degli inserzionisti.

Le riflessioni d’obbligo

Per prendere le misure del fumoso territorio delle app ci siamo avvalsi del supporto dell’ICT Security manager Enrico Morisi.

Gli Store di applicazioni non vanno demonizzati a prescindere, è però vero che occorre farvi ricorso con una certa consapevolezza perché le app fasulle espongono a rischi: “Gli ‘smartphone’, unitamente agli smartwatch, ai tablet e così via, come suggerisce la parola stessa, sono dispositivi mobili dalle capacità e dalle funzionalità straordinarie che, proprio per queste loro precipue caratteristiche, sono anche esposti a numerose minacce, che possono raggiungere livelli di criticità estremamente elevati: del resto, ‘if it’s smart, it’s vulnerable’ (Hypponen’s Law).

Trattandosi poi di dispositivi che svolgono un ruolo ormai assimilabile a quello di un vero e proprio ‘assistente personale’, che ci supporta in molteplici ambiti della nostra vita, la loro compromissione può assumere connotati di sorprendente gravità, coinvolgendo l’ambito bancario (banking and financial fraud) dell’identità (identity Theft) fino al controllo remoto completo del dispositivo (device takeover) e al suo danneggiamento fisico (device damage) con tutto ciò che questo possa comportare, in termini di reputazione, protezione dei dati, privacy e sicurezza, tenendo presente cosa tipicamente vi memorizziamo, per cosa li usiamo e a cosa accediamo.

Una app sviluppata o anche semplicemente modificata da threat actor, oppure realizzata senza adottare le opportune linee guida per lo sviluppo sicuro del software, introducendola magari in ‘ecosistemi’ digitali di per sé già deboli dal punto di vista della sicurezza, espongono o possono esporre a minacce, e conseguenti rischi, di questo tipo.

La mobile application security, ovviamente, non concerne solo il software ma coinvolge anche altri ambiti come, ad esempio, l’hardware e il networking, e la OWASP Mobile Top 10 rappresenta certamente un riferimento essenziale per inquadrare l’attuale galassia delle principali minacce, dall’uso improprio delle credenziali, alle vulnerabilità nella supply chain, fino al ricorso a sistemi crittografici deboli o, addirittura, deprecati, quindi insicuri”, spiega Enrico Morisi.

Ci sono degli accorgimenti alla portata di tutti per non cadere nella trappola ordita dai malintenzionati: “La prima raccomandazione in assoluto consiste nello scaricare app solo ed esclusivamente da store ufficiali, che adottano tipicamente rigidi protocolli di sicurezza, mitigando notevolmente il rischio di incappare nel download di un fake.

È poi opportuno verificare attentamente rating e review, lo sviluppatore e la sua reputazione, la data di rilascio, il brand ( per esempio nome e icona) ed evitare app che promettono funzionalità ‘too good to be true’, soprattutto se gratuite.

Una volta installate, è poi fondamentale verificare accuratamente tutti i permessi, secondo i principi del ‘least privilege’ e del ‘need to know’, e provvedere tempestivamente a mantenerle aggiornate, assieme al sistema operativo.

Esistono poi soluzioni tecnologiche che possono rappresentare valide misure di mitigazione del rischio, come quelle di Mobile Threat Defense (MTD) ad esempio per rilevare anomalie comportamentali, e quelle di Mobile Application Vetting (MAV) per verificare che un’applicazione rispetti determinati requisiti di sicurezza e sia priva di vulnerabilità note.

Ultimo ma non ultimo, è cruciale investire in cultura della sicurezza delle informazioni, al fine di essere adeguatamente informati, formati e vigilanti”, aggiunge Morisi.

I miti da sfatare

Sono principalmente due: il primo vuole che Google non faccia abbastanza per tenere al sicuro il proprio Store di applicazioni e il secondo lascia intuire che, nel peggiore dei casi, sia sufficiente riportare il dispositivo alle condizioni di fabbrica per risolvere ogni male.

Partendo da quest’ultimo mito, Enrico Morisi sottolinea che: “ Il cosiddetto ‘factory reset’ potrebbe risultare sufficiente per rientrare da un problema acuto di sicurezza ma in certi casi potrebbe non essere risolutivo: esistono, infatti, aree non coinvolte da un ripristino alle condizioni di fabbrica, aree la cui compromissione potrebbe quindi garantire persistenza all’attaccante.

Si pensi, ad esempio, alla compromissione di una Recovery Partition, oppure a Firmware Malware o Rootkit, la cui rimozione potrebbe richiedere l’intervento di personale altamente specializzato o, addirittura, la sostituzione di componenti hardware.

Inoltre, anche se il vendor del dispositivo introducesse soluzioni di protezione bloccando di fatto l’accesso a determinate aree, queste stesse soluzioni potrebbero essere soggette a vulnerabilità sfruttabili, ad esempio zero-day.

Infine, non bisogna mai dimenticare che, anche se si riuscisse a sanificare il dispositivo, ripristinando lo stato di fabbrica, aggiornandolo e recuperando i dati da backup non compromessi, cosa non del tutto scontata, da un lato si potrebbe essere tornati ad uno stato esposto comunque alle stesse minacce, magari per la presenza delle stesse vulnerabilità o per la persistenza dell’attaccante a livello di networking, dall’altro si potrebbe essere incappati, ad esempio, in esfiltrazione di dati e in compromissione di account, incident dai quali non sempre si riesce a rientrare completamente, e che possono avere conseguenze anche molto gravi”.

Infine, è opportuno riconoscere l’impegno che Google riversa nel sanificare costantemente il proprio emisfero di app: “L’impegno di Google, come di qualunque altro vendor, è fondamentale ma non può certamente bastare e costituire una garanzia, anche perché non inciderebbe minimamente su ciò che non sia sotto il suo diretto controllo.

La notevole diversificazione di dispositivi e piattaforme, la mancata adozione di linee guida e framework standard, e la mancata integrazione delle tematiche di sicurezza (per esempio, security testing) nei processi di sviluppo del software, by default e by design, rappresentano esempi di sfide cruciali che devono essere necessariamente affrontate e gestite.

È fondamentale, infine, che siano adottati processi, procedure, policy e soluzioni tecnologiche che consentano di mitigare adeguatamente il rischio, e che si investa nella promozione della cultura della sicurezza, perché l’essere umano rappresenta il baluardo più efficace per il contrasto al variegato e dinamico panorama delle minacce”, conclude l’esperto.

如有侵权请联系:admin#unsafe.sh