一种名为"隐藏文本盐化"的高级技术正成为电子邮件安全系统的重大威胁,网络犯罪分子通过策略性滥用层叠样式表(CSS)属性成功绕过检测机制。这种攻击手段使威胁行为者能够在恶意邮件的各个组件中嵌入无关内容(即"盐"),同时确保收件人无法看到这些内容。

攻击技术原理与演变

该技术已被广泛应用于多种威胁场景,包括钓鱼活动、诈骗操作以及针对高价值组织的高级持续性威胁(APT)。隐藏文本盐化代表了攻击者在电子邮件攻击方式上的根本转变,超越了传统基于内容的规避手段,转而利用网页呈现标准的底层机制。

攻击者通过操纵CSS属性(如字体大小、透明度、显示可见性和容器尺寸),注入大量隐藏内容来混淆自动化检测系统,同时保持恶意消息的视觉完整性。这种方法对基于特征的安全解决方案和依赖文本分析进行威胁分类的高级机器学习模型都特别有效。

四大主要注入点分析

该技术在电子邮件基础设施中存在四个主要注入点:预览文本区、邮件头、正文和HTML附件。每个位置都为威胁行为者规避特定检测机制提供了独特优势:

- 预览文本区注入:允许攻击者操控邮件客户端显示的预览文本

- 邮件头操纵:可混淆语言检测算法

- 正文注入:仍是最普遍的方法,为内容稀释提供广泛机会

- 附件盐化:使安全厂商使用的静态分析程序复杂化

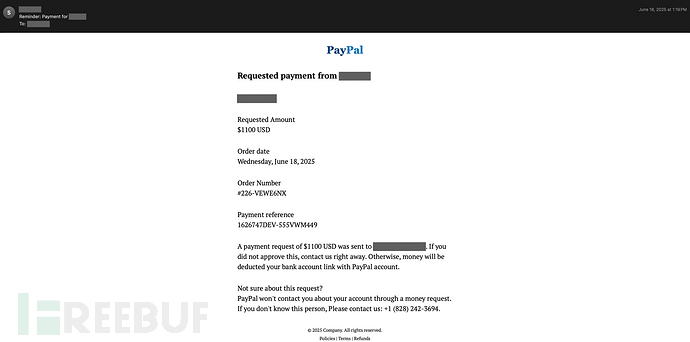

仿冒PayPal品牌的诈骗邮件(来源:Cisco Talos)

仿冒PayPal品牌的诈骗邮件(来源:Cisco Talos)

威胁态势与研究发现

Cisco Talos研究人员通过对2024年3月至2025年7月期间超过16个月的电子邮件活动进行全面监控,识别出这一新兴威胁模式。研究表明,与合法通信相比,恶意邮件中隐藏文本盐化的使用频率显著更高,垃圾邮件和钓鱼活动显示出不成比例的高使用率。

分析涵盖了采用该技术变体的多个威胁行为者组织,从简单的字符插入到旨在混淆自然语言处理系统的复杂多语言内容注入。这种技术的影响超越了传统电子邮件安全范畴,可能波及采用大型语言模型进行威胁分析的现代防御系统。

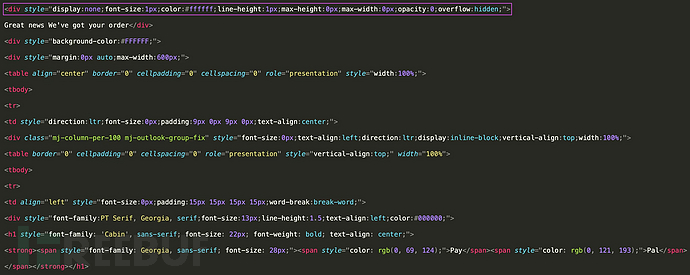

上述诈骗邮件的HTML源代码片段展示了"盐"如何被隐藏(来源:Cisco Talos)

上述诈骗邮件的HTML源代码片段展示了"盐"如何被隐藏(来源:Cisco Talos)

技术实现方法与检测规避

隐藏文本盐化的技术实现主要依赖三类CSS属性操纵:文本属性、可见性控制和尺寸约束。

文本隐藏技术包括将字体大小设置为零或接近零的值、使字体颜色与背景颜色匹配,或操纵行高属性使内容不可见。这些方法对不考虑CSS样式上下文而提取可见文本内容的解析器特别有效。

可见性和显示属性滥用是最直接的实现方式,利用"display: none"、"visibility: hidden"或"opacity: 0"等CSS声明,将内容从视觉呈现中移除,同时保留在HTML源代码中。高级变体采用基于媒体查询或客户端特定属性的条件样式,确保内容在不同邮件客户端和查看环境中保持隐藏。

尺寸操纵技术侧重于基于容器的隐藏,威胁行为者创建宽度、高度或最大尺寸为零的HTML元素,有效裁剪超出可见边界的内容。这种方法通常结合设置为"hidden"的溢出控制,确保受限容器内的超大内容对收件人不可见,同时对HTML解析器和文本提取算法仍可访问。

<div style="font-size: 0px; color: #ffffff; line-height: 1px;

max-height: 0px; max-width: 0px; opacity: 0;

overflow: hidden;">

此处为隐藏的"盐"内容

</div>

不同威胁行为者的实现复杂度差异显著,有些采用简单的单属性隐藏,而有些则使用结合多种CSS技术的复杂多层方法。高级实现结合响应式设计原则,确保隐藏内容在桌面、移动和网页邮件平台上保持隐蔽。

Cisco Talos的研究表明,隐藏文本盐化已从简单的规避技术发展为能够破坏传统和下一代电子邮件安全解决方案的复杂攻击方法,要求组织实施考虑基于CSS的内容隐藏的综合检测和过滤机制。

参考来源:

Hackers Abuse CSS Properties With Messages to Inject Malicious Codes in Hidden Text Salting Attack

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)