网络安全研究人员披露了流行设计工具Figma开发者MCP(Model Context Protocol)服务器中一个已修复漏洞的细节,该漏洞可能允许攻击者实现远程代码执行。

漏洞技术细节

该漏洞编号为CVE-2025-53967(CVSS评分:7.5),属于命令注入类型,源于未对用户输入进行适当过滤,使得攻击者能够发送任意系统命令。

GitHub安全公告指出:"服务器直接使用未经验证的用户输入构造并执行shell命令,这可能导致shell元字符注入(如|、>、&&等)。成功利用此漏洞可在服务器进程权限下实现远程代码执行。"

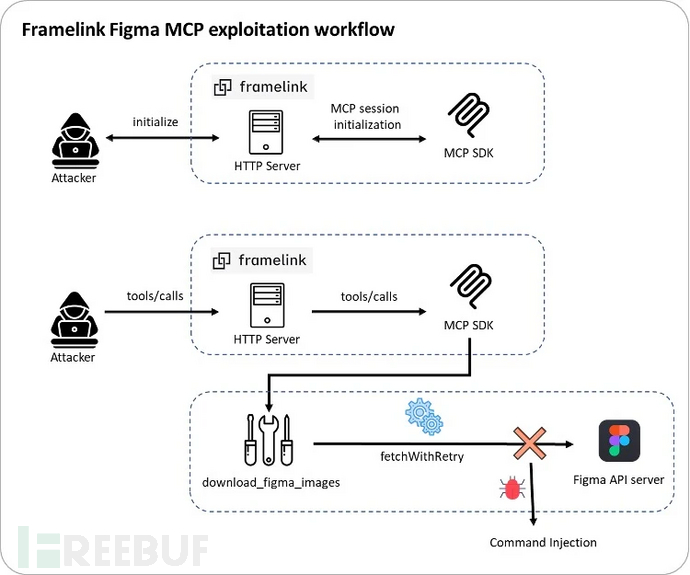

由于Framelink Figma MCP服务器通过AI驱动的编码Agent(如Cursor)提供多种操作功能,攻击者可通过间接提示注入欺骗MCP客户端执行非预期操作。

漏洞发现与影响

网络安全公司Imperva于2025年7月发现并报告了该问题,将CVE-2025-53967描述为备用机制中的"设计疏忽",可能导致攻击者实现完全远程代码执行,使开发者面临数据泄露风险。

安全研究员Yohann Sillam表示:"该命令注入漏洞出现在构造用于向Figma API端点发送流量的命令行指令过程中。"

攻击流程分为两个阶段:

- MCP客户端向MCP端点发送Initialize请求,获取用于后续通信的mcp-session-id

- 客户端向MCP服务器发送JSONRPC请求,调用get_figma_data或download_figma_images等工具

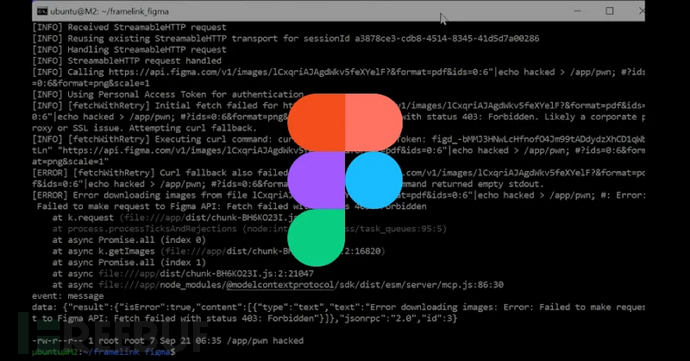

漏洞根源与PoC

漏洞核心位于"src/utils/fetch-with-retry.ts"文件中,该文件首先尝试使用标准fetch API获取内容,若失败则通过child_process.exec执行curl命令——正是这一机制引入了命令注入漏洞。

Imperva指出:"由于curl命令是通过直接将URL和头值插入shell命令字符串构造的,攻击者可精心设计URL或头值来注入任意shell命令,最终导致主机上的远程代码执行(RCE)。"

在PoC攻击场景中,同一网络(如公共Wi-Fi或遭入侵的企业设备)上的攻击者可通过向存在漏洞的MCP发送一系列请求来触发该漏洞。此外,攻击者还可诱骗受害者访问特制网站,实施DNS重绑定攻击。

修复建议与安全警示

该漏洞已在2025年9月29日发布的figma-developer-mcp 0.6.3版本中修复。作为缓解措施,建议避免对不可信输入使用child_process.exec,转而使用child_process.execFile以消除shell解释风险。

Thales旗下公司Imperva强调:"随着AI驱动开发工具的不断演进和普及,安全考量必须跟上创新步伐。此漏洞警示我们,即使是设计为本地运行的工具,也可能成为攻击者的有力切入点。"

与此同时,FireTail披露谷歌决定不修复其Gemini AI聊天机器人中存在的新型ASCII走私攻击漏洞,该漏洞可能被武器化以绕过安全过滤器并诱导不当响应。DeepSeek和xAI的Grok等其他大型语言模型(LLM)也易受此类攻击影响。

该公司警告:"当Gemini等LLM深度集成到Google Workspace等企业平台时,此类漏洞尤为危险。该技术可实现自动化身份欺骗和系统性数据投毒,将UI缺陷转变为潜在的安全噩梦。"

参考来源:

Severe Figma MCP Vulnerability Lets Hackers Execute Code Remotely — Patch Now

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)