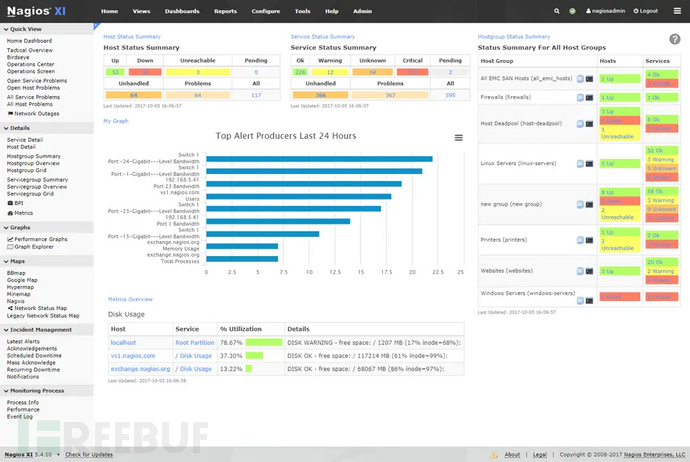

图片来源:Nagios

安全研究人员在企业级日志管理解决方案Nagios Log Server中发现两个严重漏洞。该产品被广泛用于集中日志记录、实时监控和告警。编号为CVE-2025-44823和CVE-2025-44824的漏洞可能允许已认证用户获取明文管理API密钥,或完全禁用Elasticsearch服务,导致监控失效及系统完全沦陷风险。

这两个漏洞影响2024R1.3.2之前的所有Nagios Log Server版本,管理员应立即升级至最新版本以降低攻击风险。

高危API密钥泄露漏洞(CVE-2025-44823)

首个漏洞CVE-2025-44823的CVSS评分为9.9(高危级),存在于/nagioslogserver/index.php/api/system/get_users API接口。根据公告,"Nagios Log Server 2024R1.3.2之前版本允许已认证用户通过调用该接口获取明文管理API密钥"。

简言之,任何持有有效API令牌的用户(即使是低权限账户)均可调用此接口,获取包含明文API密钥在内的完整用户列表。该漏洞彻底破坏了认证控制机制,攻击者可借此提升至管理员权限。

CVE描述明确指出:"该API级漏洞允许任何持有有效API令牌的用户获取用户账户列表及其明文API密钥,包括管理员凭据。"

概念验证(PoC)代码展示了攻击的简易性:

curl -X GET "http://<目标IP>/nagioslogserver/index.php/api/system/get_users?token=<有效令牌>"

服务器返回包含用户详情及关联密钥的JSON数组:

[

{

"name": "devadmin",

"username": "devadmin",

"email": "[email protected]",

"apikey": "dcaa1693a79d651ebc29d45c879b3fbbc730d2de",

"auth_type": "admin"

}

]

管理员API密钥泄露后,攻击者可冒充特权账户、篡改系统配置、访问或修改所有日志数据,实质上控制整个监控基础设施。这对使用Nagios Log Server监控敏感运营或安全数据的环境构成重大风险。

厂商在2024R1.3.2版本中修复该问题,通过限制用户及密钥列表访问权限,确保API响应不再包含明文凭据。

服务拒绝漏洞(CVE-2025-44824)

第二个漏洞CVE-2025-44824评分为8.5(高危级),影响/nagioslogserver/index.php/api/system/stop接口。该漏洞允许任何持有只读API访问权限的认证用户停止底层Elasticsearch子系统,导致日志监控功能完全瘫痪。

CVE描述指出:"Nagios Log Server 2024R1.3.2之前版本允许已认证用户(仅需只读API权限)通过调用该接口停止Elasticsearch服务。"

该漏洞具有欺骗性特征:API返回错误提示误导管理员认为关闭操作失败。响应显示"status": "error", "message": "Could not stop elasticsearch",但实际上服务已被终止。

示例攻击请求展示触发漏洞的简易过程:

curl -X POST "http://<目标IP>/nagioslogserver/index.php/api/system/stop?subsystem=elasticsearch&token=<有效令牌>"

尽管返回"错误"信息,Elasticsearch服务仍会停止运行,中断所有日志索引和查询操作。该漏洞可被武器化为拒绝服务(DoS)攻击,破坏企业网络的实时日志采集与分析。

在生产环境中,此类攻击将使安全团队陷入"盲视"状态,既无法接收告警也中断合规日志记录。还存在次级风险:恶意内部人员可利用该漏洞中断日志收集流程,掩盖其他攻击痕迹。

2024R1.3.2版本引入更严格的授权检查机制,确保仅管理级API令牌可执行服务控制操作,并返回准确的响应代码。

参考来源:

Critical Nagios Flaw CVE-2025-44823 (CVSS 9.9) Leaks Plaintext Admin API Keys, PoC Available

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)