网络安全研究人员追踪记录了XWorm恶意软件的演进历程,该恶意软件已发展成为能在受感染主机上支持多种恶意行为的全能工具。Trellix研究员Niranjan Hegde和Sijo Jacob在上周发布的分析报告中指出:"XWorm采用模块化设计,核心是客户端程序和一系列被称为插件(plugin)的专用组件。这些插件本质上是额外的有效载荷,一旦核心恶意软件激活,就会执行特定的有害操作。"

恶意软件的"瑞士军刀"

XWorm最早于2022年被发现,与名为EvilCoder的威胁行为者相关联。这款恶意软件如同"瑞士军刀",可实现数据窃取、键盘记录、屏幕截图、持久化驻留甚至勒索软件攻击,主要通过钓鱼邮件和提供恶意ScreenConnect安装程序的虚假网站传播。开发者还宣传其他工具,包括基于.NET的恶意软件构建器、名为XBinder的远程访问木马(RAT),以及能绕过Windows系统用户账户控制(UAC)限制的程序。近年来,XWorm的开发由化名XCoder的网络人物主导。

Trellix上月发布的报告详细介绍了XWorm不断变化的感染链:攻击者通过钓鱼邮件分发Windows快捷方式(LNK)文件,执行PowerShell命令投放无害的TXT文件和伪装成Discord的欺骗性可执行文件,最终加载恶意软件。

反分析与模块化架构

XWorm采用多种反分析和反规避机制检测虚拟化环境特征,一旦发现立即终止运行。其模块化架构允许外部服务器下发各类指令,执行关机重启、文件下载、URL访问及发起DDoS攻击等操作。Trellix强调:"XWorm在威胁领域的快速演进及其当前流行程度,凸显了采取强有力安全措施应对不断变化威胁的极端重要性。"

过去一年XWorm运营也遭遇挫折,最重要的是2024年下半年XCoder突然删除Telegram账户,导致该工具前途未卜。但此后威胁行为者开始传播含有恶意软件的XWorm 5.6破解版,意图感染其他下载该版本的攻击者。有不明威胁行为者通过GitHub仓库、文件共享服务、Telegram频道和YouTube视频诱骗脚本小子下载带毒的XWorm RAT构建器,已成功入侵全球18,459台设备。

攻击者还分发XWorm修改版本——包括代号XSPY的中文变种,同时研究人员发现该恶意软件存在远程代码执行(RCE)漏洞,掌握命令与控制(C2)加密密钥的攻击者可执行任意代码。

6.0版本强势回归

虽然XCoder弃用XWorm让人以为该项目将"永久关闭",但Trellix发现名为XCoderTools的威胁行为者于2025年6月4日在网络犯罪论坛以500美元终身访问价兜售XWorm 6.0,宣称这是"完全重构"版本并修复了前述RCE漏洞。目前尚不清楚最新版是否出自原开发者或他人借该恶意软件名声所为。

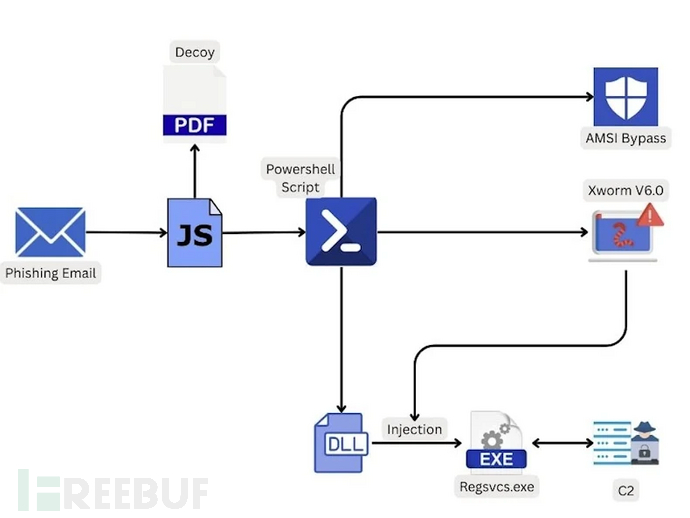

传播XWorm 6.0的攻击活动使用钓鱼邮件中的恶意JavaScript文件,打开后会显示诱饵PDF文档,同时在后台执行PowerShell代码将恶意软件注入RegSvcs.exe等合法Windows进程。XWorm V6.0设计为连接94.159.113[.]64:4411的C2服务器,支持通过"plugin"命令在受感染主机内存中运行35个以上DLL插件执行各类任务。

Trellix解释:"当C2服务器发送'plugin'命令时,会附带插件DLL文件的SHA-256哈希值和调用参数。客户端用哈希值检查是否接收过该插件,若未找到则向C2服务器发送'sendplugin'命令及哈希值。服务器响应'savePlugin'命令和包含插件及SHA-256哈希值的Base64编码字符串。客户端接收解码后将插件加载到内存中。"

多功能插件体系

XWorm 6.x系列(6.0、6.4和6.5)支持的部分插件包括:

- RemoteDesktop.dll:建立远程会话控制受害者机器

- WindowsUpdate.dll等:窃取Windows产品密钥、Wi-Fi密码,突破Chrome应用绑定加密窃取浏览器及FileZilla、Discord等应用的存储凭据

- FileManager.dll:提供文件系统访问与操作功能

- Shell.dll:在隐藏cmd.exe进程中执行攻击者命令

- Informations.dll:收集受害者机器系统信息

- Webcam.dll:录制受害者画面验证是否为真实机器

- TCPConnections.dll等:分别向C2服务器发送活跃TCP连接、活动窗口和启动程序列表

- Ransomware.dll:加密文件勒索加密货币(与NoCry勒索软件存在代码重叠)

- Rootkit.dll:安装修改版r77 rootkit

- ResetSurvival.dll:通过修改Windows注册表实现设备重置后持久化

恶意软件传播枢纽

XWorm 6.0感染除了投放自定义工具,还成为DarkCloud窃密程序、Hworm(基于VBS的RAT)、Snake键盘记录器、挖矿木马等恶意软件家族的传播渠道。Trellix发现:"对DLL文件的深入调查显示,VirusTotal上多个XWorm V6.0构建器本身已感染XWorm恶意软件,这意味着XWorm RAT操作者反被XWorm恶意软件入侵!XWorm V6的意外回归,配备从键盘记录、凭据窃取到勒索软件的全能插件库,有力提醒我们:没有任何恶意软件威胁会真正消失。"

参考来源:

XWorm 6.0 Returns with 35+ Plugins and Enhanced Data Theft Capabilities

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)