图片来源:CYFIRMA

网络安全公司CYFIRMA研究人员发现,新型勒索软件变种Yurei Ransomware已成为迄今为止最完善的专业化双重勒索攻击工具。该软件采用Go语言开发,具备高级加密、反取证和传播技术,旨在彻底切断受害者的数据恢复途径。

CYFIRMA在技术分析报告中指出:"Yurei Ransomware是精密的勒索软件家族,能够快速加密数据、禁用恢复选项并干扰取证调查。它会为加密文件添加'.Yurei'扩展名,删除卷影副本和系统备份,并清除事件日志以阻断恢复流程。"

技术特征分析

研究报告显示,该恶意软件采用网络犯罪分子青睐的Go语言编写,充分发挥其跨平台能力和高效并发模型优势。执行后,Yurei会"从临时目录分阶段释放有效载荷,通过Tor网络部署勒索通知,并执行安全删除程序消除痕迹"。研究人员认为这些行为"体现了专业化双重勒索行动的典型特征,在速度、隐蔽性和破坏不可逆性方面都经过优化"。

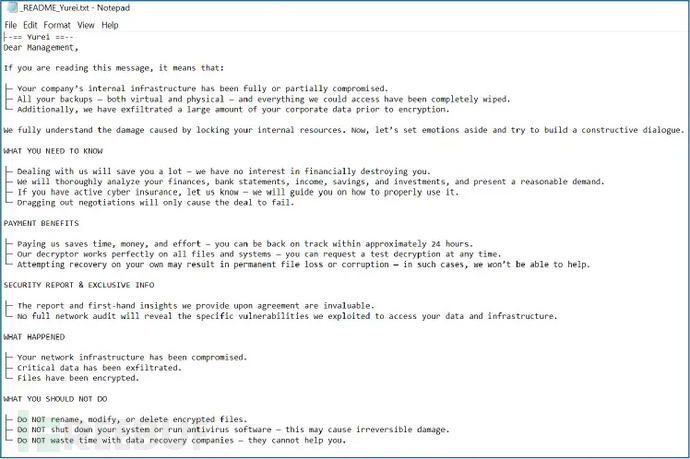

该勒索软件采用每文件独立的ChaCha20加密密钥,并通过攻击者的ECIES公钥进行二次加密,使得未经攻击者配合的文件解密几乎不可能实现。加密后会为每个文件添加".Yurei"扩展名,并在每个目录放置名为_README_Yurei.txt的勒索通知。

网络传播机制

Yurei具备跨设备传播能力,通过组合利用SMB共享、可移动驱动器和基于凭证的远程执行(使用PsExec和CIM会话等工具)实现横向移动。CYFIRMA指出,该恶意软件会"将自身复制到USB驱动器并伪装为WindowsUpdate.exe",同时通过"可写SMB共享传播为System32_Backup.exe",这种混合传播方式使得感染能通过网络和物理媒介持续扩散。

加密流程完成后,Yurei会启动反取证程序——覆盖内存、清除日志并安全删除自身二进制文件。报告详细描述了"旨在运行后完全清除恶意软件的selfDestruct函数",包括"使用密码学强随机字节进行三次覆盖...然后重命名并删除可执行文件"。

勒索策略分析

Yurei的勒索通知直接针对企业高管和决策者。动态测试中,CYFIRMA观察到勒索软件投放的"致管理层"信息,强调系统完全沦陷、备份已被销毁,并威胁若不快速支付赎金将泄露数据。通知还提供"24小时测试解密"服务,使用基于Tor的聊天链接和唯一受害者令牌进行谈判追踪。

研究人员警告:"其权威性语气和双重勒索要求旨在胁迫快速付款。"

代码溯源发现

有趣的是,Yurei似乎大量借鉴了GitHub开源项目Prince Ransomware的代码。CYFIRMA静态分析发现Yurei二进制文件中保留了PrinceCrypto.dll和InitPrinceKeys()等符号名称,以及完全相同的加密实现模式。

分析报告指出:"Yurei二进制文件保留了Prince的函数和模块名称,表明代码渊源。"尽管开发者通过Go语言的goroutines增强了并发性以加速加密,但分析仍发现"相同的ChaCha20+ECIES方案、文件处理逻辑和勒索通知结构"。

攻击溯源信息

首个Yurei勒索软件样本于2025年9月5日被发现,初始受害者位于斯里兰卡食品制造业。尽管软件名称"Yūrei"(日语"幽灵"之意)具有日本文化特征,但CYFIRMA提醒不应据此推断攻击者国籍,后续样本提交记录显示攻击还涉及摩洛哥、德国和土耳其。

编译时元数据还暴露出Windows用户名("intellocker")和目录路径("D:\satanlockv2"),暗示可能与早期勒索软件SatanLockerV2存在关联。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)