大型语言模型(LLM)和 AI 工具的本地托管流行界面 SillyTavern 的开发团队发布安全公告,警告用户其 Web 界面存在高危漏洞(现编号为 CVE-2025-59159),远程攻击者可利用该漏洞完全控制 SillyTavern 实例。

漏洞详情与技术原理

该漏洞 CVSS 评分为 9.7,属于严重级别。公告指出:"SillyTavern 的 Web 界面易受 DNS 重绑定攻击,攻击者可借此安装恶意扩展、读取聊天记录、注入任意 HTML 实施钓鱼攻击等"。

问题根源在于 SillyTavern 的 Web 界面未充分验证主机身份,导致攻击者可实施 DNS 重绑定攻击——这种技术能绕过浏览器的跨源资源共享(CORS)限制。项目维护者解释:"DNS 重绑定通过欺骗浏览器将站点 DNS 地址解析为 127.0.0.1 等本地地址,从而绕过 CORS 策略。"

这意味着恶意网站可诱导受害者浏览器将本地 SillyTavern 实例识别为受信任域,使攻击者获得后端 API 的未授权访问权限。公告强调:"任何人只需访问特定网站,无需暴露目标实例,即可远程控制他人的 SillyTavern。"

攻击影响与潜在风险

该漏洞可能造成严重后果:攻击者可悄无声息地窃取敏感聊天记录、部署恶意扩展,甚至通过 HTML 注入实施钓鱼攻击。公告总结称:"攻击者基本上能完全控制你的 SillyTavern。"

项目团队提供的概念验证(PoC)显示,利用该漏洞非常简单:攻击者只需在远程服务器托管恶意网页,持续将其 DNS 重绑定至 127.0.0.1,最终诱骗浏览器向受害者的本地 SillyTavern 实例发送认证请求。公告详细描述了五步攻击流程,包括使用 rebind.html 有效载荷和 lock.cmpxchg8b.com/rebinder.html 等公共重绑定服务,证明攻击无需预先认证或网络暴露条件。

受影响范围与修复方案

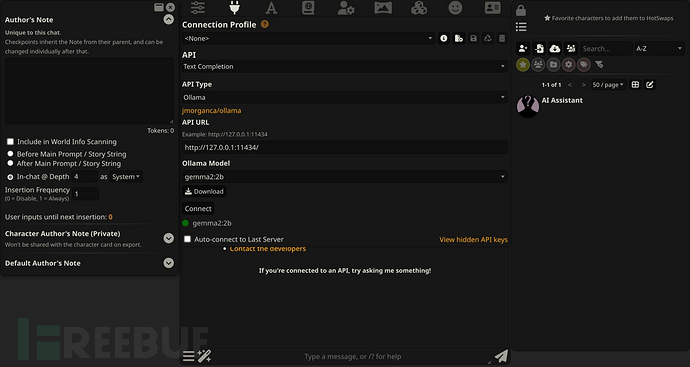

SillyTavern 作为 OpenAI、Anthropic Claude、KoboldAI、Mistral 等 AI 模型 API 的个人前端,以及通过 Automatic1111 和 ComfyUI 连接的 Stable Diffusion 等图像生成系统的接口,具有广泛用户基础。因此,利用 CVE-2025-59159 的攻击者可能获取存储的 API 密钥、聊天历史和配置数据。即使用户仅在本地网络或 Termux 移动环境中运行 SillyTavern,只要访问恶意网站就会面临风险。

开发团队已在 1.13.4 版本中修复该漏洞,新增服务器配置选项以限制 HTTP 请求仅来自批准的主机名列表。用户可通过 config.yaml 文件(hostWhitelist.enabled)或环境变量 SILLYTAVERN_HOSTWHITELIST_ENABLED 进行配置。但出于兼容性考虑,新设置默认禁用,用户需手动启用主机验证以获得保护。

维护者强烈建议:"新老用户都应检查服务器配置并做出必要调整,特别是在本地网络托管且未使用 SSL 的情况下。"

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)