研究人员发现Redis内存数据库存在一个潜伏13年的高危远程代码执行(RCE)漏洞"RediShell",攻击者可利用该漏洞完全控制底层主机系统。

漏洞详情

该漏洞编号为(CVE-2025-49844),由Wiz Research团队发现,CVSS漏洞评分达到最高10分。这是一个存在于Redis源代码中约13年的"释放后使用"(UAF)内存破坏漏洞。攻击者在通过身份验证后,可通过发送特制的Lua脚本利用此漏洞。

由于Lua脚本是Redis的默认功能,攻击者能够突破Lua沙箱环境,在Redis主机上实现任意代码执行。这种级别的访问权限使攻击者能够完全控制系统,包括窃取、删除或加密数据,劫持系统资源进行加密货币挖矿等活动,并在网络中进行横向移动。

Redis在云环境中的普及性放大了潜在影响。据统计,约75%的云环境使用该内存数据库进行缓存、会话管理和消息传递。这一高危漏洞与常见部署中缺乏适当安全加固的情况相结合,给全球企业带来了显著风险。

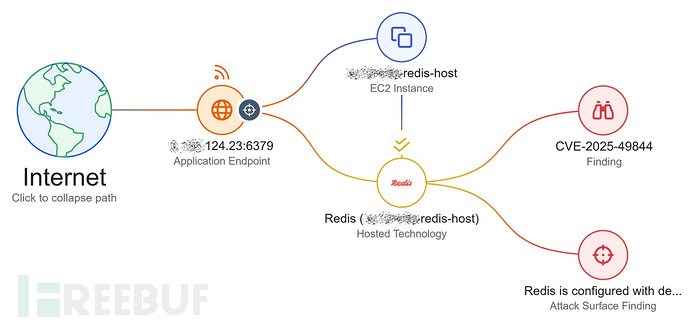

暴露在互联网的Redis实例

Wiz Research分析显示,约33万个Redis实例暴露在互联网上,其中约6万个实例未配置任何身份验证。官方Redis容器镜像占云安装量的57%,默认情况下不需要身份验证。

这种配置极其危险,允许任何未经身份验证的攻击者发送恶意Lua脚本并在环境中执行代码。即使仅暴露在内网的实例也面临高风险,因为获得初始立足点的攻击者可利用该漏洞横向移动到更敏感的系统。

攻击流程与缓解措施

攻击流程始于攻击者向存在漏洞的Redis实例发送恶意Lua脚本。成功利用UAF漏洞突破沙箱后,攻击者可建立反向shell实现持久访问。随后,他们可通过窃取SSH密钥和IAM令牌等凭证、安装恶意软件以及从Redis和主机中窃取敏感数据来完全控制主机。

Redis已于2025年10月3日发布安全公告并推出修复版本解决(CVE-2025-49844)。强烈建议所有Redis用户立即升级实例,优先处理暴露在互联网或缺乏身份验证的实例。

除打补丁外,企业还应实施安全加固最佳实践,包括:启用强身份验证、禁用非必需的Lua脚本功能、使用具有最小权限的非root用户账户运行Redis,以及实施防火墙和虚拟私有云(VPC)等网络级访问控制,仅允许授权网络访问。

参考来源:

13-year-old Critical Redis RCE Vulnerability Let Attackers Gain Full Access to Host System

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)