针对(CVE-2025-32463)漏洞的概念验证(PoC)利用代码已公开发布,该漏洞是Sudo工具中存在的一个本地权限提升(LPE)缺陷,在特定配置下可获取root权限。

安全研究员Rich Mirch发现了该漏洞,同时一个可用的PoC和使用指南已在GitHub开源仓库发布,这加剧了依赖Sudo chroot功能的Linux环境打补丁的紧迫性。

根据项目文档,1.9.14至1.9.17版本均受影响,1.9.17p1及后续版本已修复。1.9.14之前的旧版本不受影响,因为这些版本尚未引入chroot功能。

本地权限提升漏洞(CVE-2025-32463)

该漏洞存在于Sudo在执行特权命令时处理chroot相关调用路径和环境的方式中。

在某些条件下,低权限用户可利用chroot功能突破受限环境,以root身份执行命令。当Sudo策略允许使用chroot时,这将使标准的LPE场景演变为完整的系统入侵。

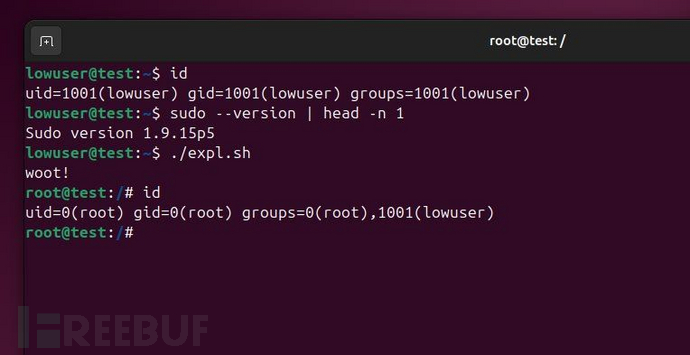

PoC展示了一个简单的利用流程:验证目标Sudo版本,运行利用脚本,观察有效UID/GID变为root。

PoC利用代码

PoC利用代码

测试截图显示,用户在执行脚本后从uid=1001转变为uid=0,确认权限提升成功。该项目明确将该问题归类为"Linux中通过Sudo chroot实现的本地权限提升至root",强调武器化利用需要具备本地账户访问权限和允许chroot执行的特定Sudo配置。

| 风险因素 | 详情 |

|---|---|

| 受影响产品 | Sudo 1.9.14至1.9.17版本 |

| 影响 | 本地权限提升 |

| 利用前提 | 具备本地用户访问权限,且能在错误配置的chroot设置下调用sudo |

| CVSS 3.1评分 | 尚未分配 |

缓解措施

立即将受影响主机上的Sudo升级至1.9.17p1或更新版本。在必须分阶段升级的情况下,管理员应强化Sudoers策略,拒绝或严格限制chroot的使用,并执行最小权限原则。

AppArmor或SELinux等强制访问控制框架可进一步约束Sudo行为,在变更窗口期间遏制滥用路径。

从检测角度看,防御者应监控引用chroot或异常工作目录的可疑Sudo调用,关联来自非标准shell或路径的权限转换(uid变为0),并对利用测试中常见的快速"id→exploit→id"序列发出警报。

参考来源:

PoC Exploit Released for Sudo Vulnerability that Enables Attackers to Gain Root Access

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)