漏洞概述

最新披露的WireTap攻击漏洞可使具备物理访问权限的攻击者突破现代服务器处理器中Intel软件防护扩展(SGX)的安全机制,窃取敏感信息。2025年10月发布的研究论文详细阐述了该方法如何利用低成本设备从理论上安全的SGX飞地(enclave)中提取加密密钥,动摇了人们对这类硬件安全环境的基础信任。

该攻击破坏了SGX技术的保密性和完整性保障——这项技术被广泛用于保护敏感数据和计算过程,甚至能防范特权软件的窥探。研究人员证明,曾被认定需要昂贵专业设备的物理攻击,现在只需不到1000美元的预算即可由业余爱好者实施。

攻击原理

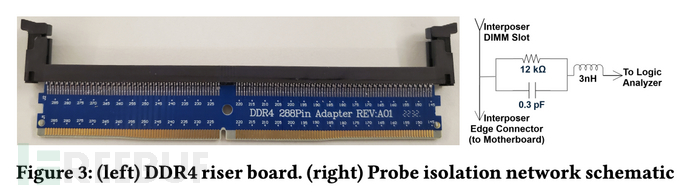

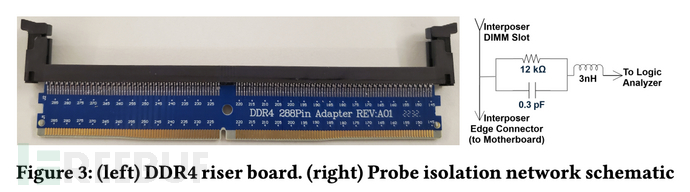

WireTap攻击的核心是一个定制内存介入探针,该设备通过物理方式接入DRAM总线,使攻击者能够观察CPU与系统内存间的数据传输。研究人员使用二手电子市场上易得的组件构建了这个工具,包括简易DIMM转接板、镊子和电烙铁。

关键创新在于降低了系统高速DDR4内存总线的工作频率。通过修改DIMM元数据,研究人员迫使系统以更低频率运行。  这一关键步骤使得使用老旧廉价逻辑分析仪捕获数据流量成为可能——这些设备原本并非为现代硬件设计。该方法打破了长期以来的认知:针对服务器级系统的物理内存攻击只有资金最雄厚的攻击者才能实施。

这一关键步骤使得使用老旧廉价逻辑分析仪捕获数据流量成为可能——这些设备原本并非为现代硬件设计。该方法打破了长期以来的认知:针对服务器级系统的物理内存攻击只有资金最雄厚的攻击者才能实施。

技术细节

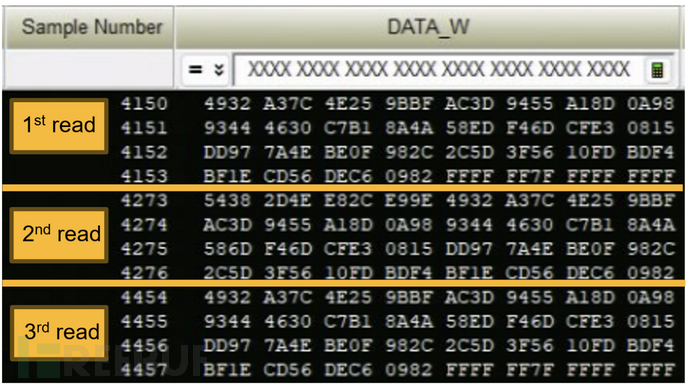

该攻击专门针对Intel至强服务器处理器采用的Scalable SGX版本,该版本依赖名为AES-XTS的确定性内存加密方案。与旧版SGX实现不同,该方案在相同数据写入相同物理内存地址时总会生成相同密文。

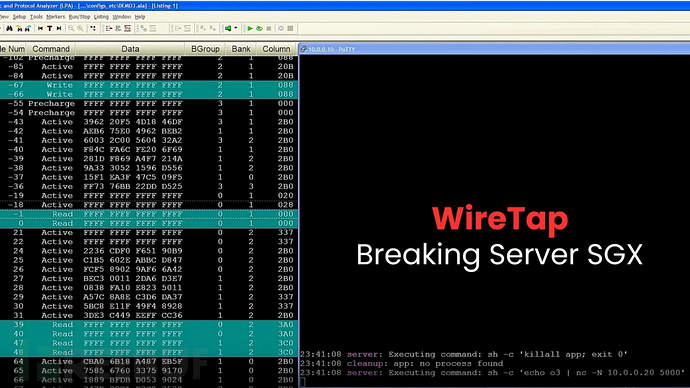

WireTap装置使攻击者能实时观察这些加密内存事务。通过精确控制SGX飞地并强制其执行加密操作,研究人员成功实施了密文侧信道攻击。  研究人员在生成ECDSA签名(用于SGX认证的过程)期间观察加密内存流量,据此构建密文字典并恢复签名操作中使用的秘密随机数。结合该随机数和公开签名,他们在45分钟内从完全可信的服务器成功提取了机器的私有DCAP认证密钥。

研究人员在生成ECDSA签名(用于SGX认证的过程)期间观察加密内存流量,据此构建密文字典并恢复签名操作中使用的秘密随机数。结合该随机数和公开签名,他们在45分钟内从完全可信的服务器成功提取了机器的私有DCAP认证密钥。

影响范围

SGX认证密钥的泄露后果严重,尤其对依赖SGX保障安全的区块链和Web3生态系统。许多总市值达数亿美元的分布式网络使用SGX确保交易机密性和计算完整性。

研究人员演示了对多个实际SGX部署的端到端攻击。对于Phala和Secret等隐私保护型智能合约网络,密钥泄露将使攻击者能伪造引用、运行恶意飞地并提取主密钥,实现全网机密交易解密。在Crust等分布式存储网络中,攻击者可伪造存储证明,在不实际存储数据的情况下获取经济奖励,从而破坏系统的完整性保障。研究人员已向Intel和相关区块链项目披露了研究结果。

参考来源:

New WireTap Attack Break Server SGX To Exfiltrate Sensitive Data

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)