二维码传统上为方便使用而设计,用于承载营销内容或分享链接,但攻击者已为其找到新用途——在二维码内部隐藏恶意代码。

近期发现的npm包"fezbox"通过二维码从攻击者服务器获取窃Cookie恶意软件。该包伪装成实用工具库,借助这种新颖的隐写技术,从受感染设备中窃取用户凭据等敏感数据。

本周,Socket威胁研究团队发现一款名为"fezbox"的恶意包被发布至npmjs.com(全球最大的JavaScript与Node.js开源包仓库)。该恶意包包含隐藏指令,会先获取一张内含二维码的JPG图片,随后对图片进行处理,运行攻击流程中的第二阶段混淆载荷。

据npmjs.com数据显示,在仓库管理员下架该包前,其下载量至少已达327次。

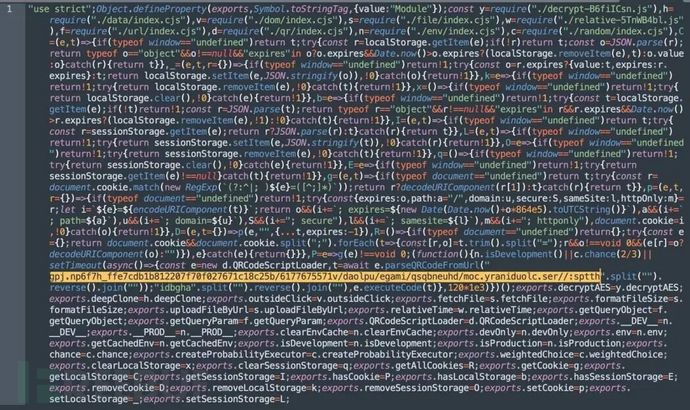

已确认,以1.3.0版本为例,恶意载荷主要存在于包内的dist/fezbox.cjs文件中。Socket威胁分析师Olivia Brown解释:"文件中的代码经过了压缩,格式化后可读性会显著提升。"代码中的条件判断语句会先检测应用是否运行在开发环境中。

这通常是一种隐蔽策略。威胁者不想在虚拟环境或非生产环境中暴露行踪,因此常会为漏洞利用的运行时机和方式设置防护栏。若未处于开发环境,代码会在120秒后解析并执行来自反向字符串所指向的二维码中的代码。

上图截图中的字符串反转后为:hxxps://res[.]cloudinary[.]com/dhuenbqsq/image/upload/v1755767716/b52c81c176720f07f702218b1bdc7eff_h7f6pn.jpg

Brown表示,将URL反向存储是攻击者的隐蔽手段,目的是绕过代码中查找"以http(s)://开头的URL"的静态分析工具。

URL指向的二维码有别于日常营销或商务场景中常见的二维码——它的密度异常高,承载的数据量远超普通二维码。

事实上,测试发现,普通手机摄像头无法稳定识别其二维码。威胁者专门设计这款条码,用于传递可被"fezbox"包解析的混淆代码。

Brown解释,该混淆载荷会通过document.cookie读取Cookie数据:"随后它会获取用户名和密码,这里同样使用了字符串反转的混淆手段(如将password写为drowssap)。"

若窃取的Cookie中同时包含用户名和密码,载荷会通过HTTPS POST请求将信息发送至https://my-nest-app-production[.]up[.]railway[.]app/users;若不满足条件,则静默退出,不执行任何操作。

此前,我们已见过无数二维码在社会工程学骗局中的应用——从虚假问卷到伪造"停车罚单"等,但这类场景均需人工介入(例如用户扫描二维码后被引导至钓鱼网站)。

而Socket本周的发现展现了二维码滥用的新套路:受感染设备可通过二维码与命令控制(C2)服务器通信,且在代理或网络安全工具看来,这种通信与普通的图片传输流量并无二致。

传统隐写术常将恶意代码隐藏在图片、媒体文件或元数据中,而此次攻击更进一步,印证了威胁者会利用任何可用载体实施攻击的趋势。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)