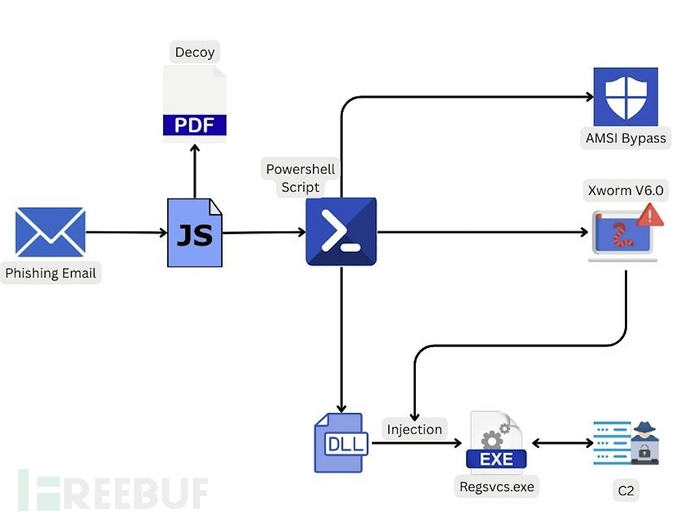

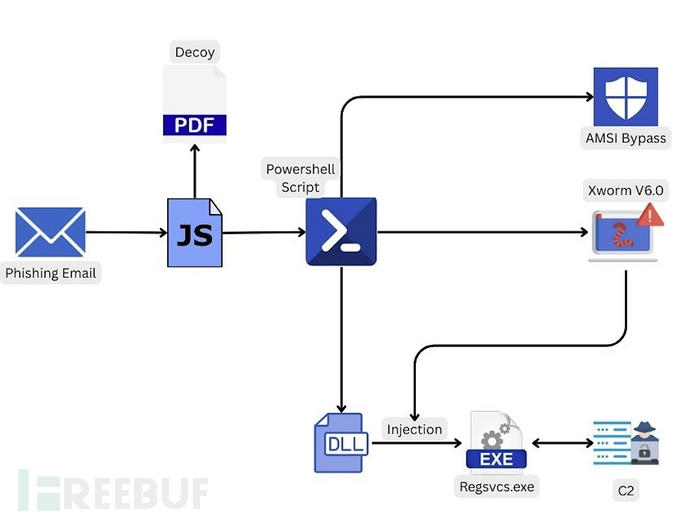

XWorm V6.0感染链 | 图片来源:Trellix

网络安全公司Trellix威胁研究中心(ARC)最新分析报告显示,曾在2024年看似终结的臭名昭著远程访问木马(Remote Access Trojan,RAT)XWorm意外重现。这款现以XWorm V6.0形态回归的恶意软件,不仅扩展了插件功能、升级了持久化机制,更与勒索软件活动建立了危险关联。

开发者更迭与地下传播

该恶意程序最初由代号XCoder的威胁分子开发,凭借模块化架构和多功能插件声名狼藉。Trellix报告指出:"2024年下半年发布XWorm V5.6后,XCoder突然删除其账号,终止官方支持,使V5.6成为理论上的最终版本。"这导致破解版和植入后门的版本在地下论坛流通,甚至出现攻击者反遭感染的讽刺局面。

2025年6月4日,自称XCoderTools的新账号在黑客论坛宣布发布XWorm V6.0。研究人员发现:"该帖子宣称修复了此前已知的远程代码执行(RCE)漏洞,并包含其他关键更新。"虽然开发者真实身份存疑,但该版本已在网络犯罪团伙中快速扩散。

多阶段感染链与插件体系

Trellix研究人员剖析了一起典型XWorm V6.0攻击活动:

- 钓鱼邮件投递恶意JavaScript文件

- PowerShell脚本禁用反恶意软件扫描接口(AMSI)

- 注入器将恶意代码隐秘加载至RegSvcs.exe等合法Windows进程

报告强调:"注入成功后,XWorm V6.0客户端会连接命令控制(C2)服务器,使攻击者能执行恶意操作。"其核心威力来自插件系统,V6.0版本携带超过35个DLL模块,包括:

- RemoteDesktop.dll:实现受害者机器的完全远程控制

- Stealer与WindowsUpdate.dll:窃取各类浏览器和应用的凭证数据

- FileManager.dll:提供文件系统操作及加密/解密功能

- Webcam.dll:录制受害者画面用于目标验证

勒索插件与自我传播特性

最令人担忧的是其勒索插件功能。Trellix指出:"XWorm配备具有勒索功能的插件,允许操作者加密/解密文件。"执行后会定制勒索信、篡改桌面壁纸,并采用源自NoCry勒索软件的AES-CBC算法加密文件。

地下传播过程出现戏剧性转折:2025年6月27日,Celestial Project(RAT)团队发布了XWorm V6.0构建器的破解版。研究人员观察到:"有攻击者使用RemoteDesktop.dll插件时,受害者会被重复感染XWorm。"甚至出现恶意软件部署者反遭植入后门版本入侵的荒诞案例。

参考来源:

XWorm V6.0 Resurfaces: Modular RAT Returns with Ransomware Plugin and Advanced Evasion

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)