前阵子明明感觉系统有点不对劲,但就是找不到异常点。同事推了个工具,感觉还行。APT-Hunter 核心就是帮你从海量的 Windows 事件日志里抓可疑痕迹。你直接把存放日志的文件夹或者单个 EVTX 文件丢给它,它自己会识别日志类型,不用你手动去分类,省了不少事。

一般是用它生成带时间线的报告,直接导到 Excel 里分析,有时候也会用 Timeline Explorer 打开看,时间线一捋,很多前后关联的操作就清晰多了。比如之前hvv,限定了三天的时间范围,让它只分析那段时间的日志,很快就定位到了几个异常的登录事件。

最常用的还是它的搜索功能,有时候怀疑有特定工具的痕迹,直接用字符串搜就行。比如担心有 psexec 这类工具的活动,敲个命令就能让它把相关日志都筛出来。如果要搜的关键词多,还能写成正则表达式或者存成文件,批量搜索效率更高。

Windows 事件日志智能解析技术

该技术核心是实现 EVTX 格式日志的自动化识别与处理,无需人工提前分类日志类型。在实际安全工作中,Windows 事件日志往往以单个文件或多文件目录形式存储,且包含系统登录、进程启动、权限变更等多种类型日志,人工筛选需耗费大量时间。APT-Hunter 通过内置的日志类型识别算法,能自动适配不同场景下的日志来源(如单文件、目录批量日志),直接读取并解析 EVTX 文件中的结构化数据,为后续检测环节奠定基础,解决了海量日志 "入口处理难" 的问题,尤其在护网、重保等紧急场景中,可快速启动日志分析流程。

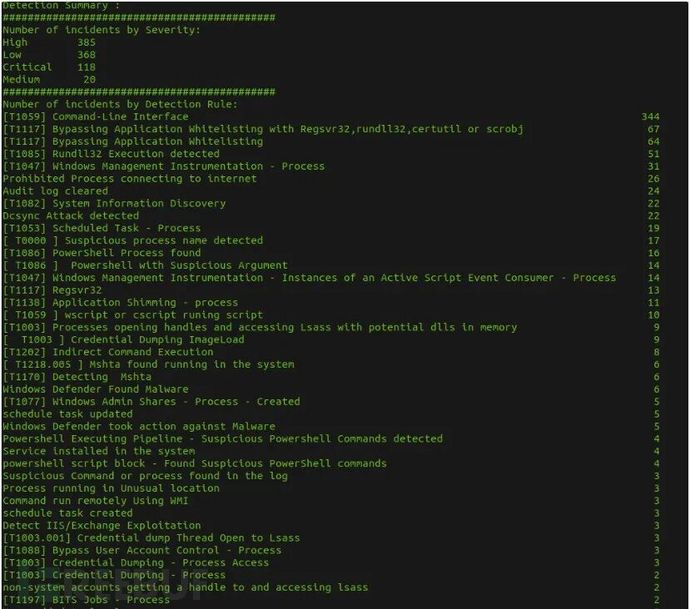

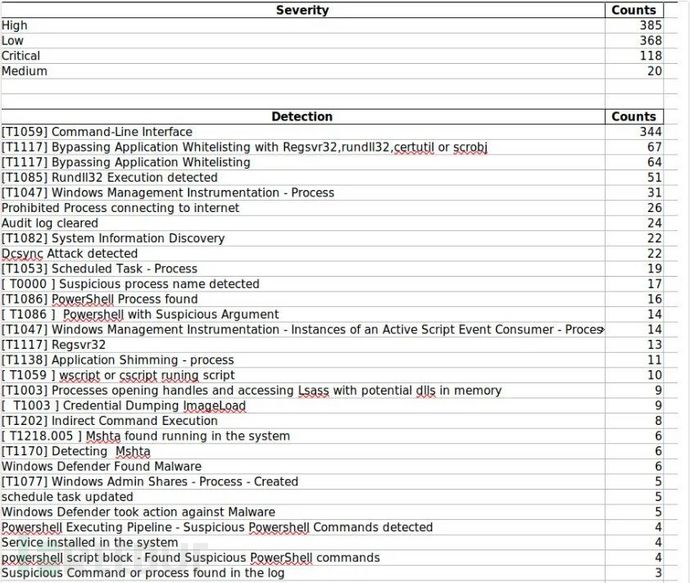

多维度威胁检测规则引擎技术

其核心是融合预定义检测规则与统计异常分析,形成双重检测能力。一方面,工具内置针对 APT 活动的特征检测逻辑,可精准匹配已知威胁行为(如异常进程创建、可疑登录);另一方面,通过统计数据对比(如某时段登录频次、进程启动频率),发现偏离正常基线的异常行为 —— 这种 "已知规则 + 异常统计" 的组合,既覆盖了已验证的威胁模式,又能捕捉未知的 APT 隐蔽活动。例如在红蓝对抗中,即便攻击者采用变形手段躲避特征检测,其高频次的异常操作仍会被统计分析捕捉,缩短可疑行为发现周期。

时间线关联分析技术

该技术通过将检测结果按时间维度串联,生成可视化时间线报告,解决了日志 "碎片化" 导致的关联难问题。在安全事件排查中,单一日志条目往往无法体现攻击链路(如先远程登录、再启动恶意进程、最后窃取数据),而时间线分析可将分散的日志按时间顺序整合,并支持导出至 Excel、Timeline Explorer 等工具二次分析。比如在安全演练中,通过时间线可清晰追溯 "2022-04-03 10:00 异常登录→10:05 启动可疑进程→10:10 访问敏感目录" 的完整攻击路径,为溯源提供关键线索。

灵活的多模式日志搜索技术

核心是支持字符串、正则表达式、文件批量匹配三种搜索方式,满足不同场景下的精准定位需求。在实际工作中,安全人员常需针对特定威胁特征(如工具名、恶意命令)筛选日志:当仅需搜索单一关键词(如 "psexec")时,可直接使用字符串搜索;当需匹配多个相似特征(如 "psexec|psexesvc")时,正则表达式搜索能提高效率;当需长期复用多组搜索规则(如常用恶意关键词库)时,可将规则存入文件(如 "huntfile.txt"),实现批量调用。这种灵活的搜索能力,在应急响应中可快速缩小日志范围,避免在海量数据中 "大海捞针"。

Sigma 规则兼容与集成技术

该技术实现了与 Sigma 规则的无缝对接,让工具可直接调用标准化威胁检测规则,提升检测的通用性与扩展性。Sigma 规则是行业通用的威胁检测规则格式,涵盖了大量 APT、恶意软件的攻击特征(如异常注册表操作、可疑网络连接),安全人员无需为工具单独编写规则,只需导入现成的 Sigma 规则文件(如 "rules.json"),即可让 APT-Hunter 按照标准化逻辑扫描日志。这种兼容性不仅降低了规则维护成本,还能快速同步行业最新威胁情报 —— 例如在重保期间,可直接导入针对新型 APT 家族的 Sigma 规则,无需重新开发检测逻辑,提升应急响应速度。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)