安全研究员StreyPaws近日发布了对CVE-2025-38352漏洞的深度分析报告。该漏洞存在于Linux/Android内核的POSIX CPU Timer(POSIX CPU计时器)子系统中,属于典型的TOCTOU(检查时间与使用时间)竞态条件漏洞。2025年9月发布的Android安全公告已披露该漏洞,并怀疑其正被用于有限范围的针对性攻击。

漏洞技术细节

CVE-2025-38352源于内核文件posix-cpu-timers.c中的同步机制缺陷。StreyPaws指出:"该漏洞本质上是Linux/Android内核计时器子系统中的经典TOCTOU问题,具体由kernel/time/posix-cpu-timers.c文件中的竞态条件引发。"

该漏洞可能导致内核不稳定、系统崩溃或异常行为,在某些情况下甚至能实现权限提升。POSIX CPU计时器不同于测量实际时间的传统计时器,它专门追踪任务消耗的处理器时间,对性能分析和资源监控至关重要。

系统支持三种时钟类型:

- CPUCLOCK_PROF:用于应用性能分析

- CPUCLOCK_VIRT:仅追踪用户空间执行时间

- CPUCLOCK_SCHED:满足不同调度需求

漏洞触发机制

当两个线程几乎同时与CPU计时器交互时就会触发漏洞:一个线程处理过期计时器,另一个线程尝试删除计时器。StreyPaws解释道:"当退出任务从中断上下文调用handle_posix_cpu_timers的同时,另一个线程试图通过posix_cpu_timer_del删除计时器,这种时间重叠形成了关键的竞态条件窗口。"

具体而言,系统在删除操作时进行时间检查(TOC),验证计时器是否触发;随后内核处理同一计时器时进入使用时间(TOU),此时可能引用已释放的内存,从而导致释放后重用(use-after-free)、内存损坏和系统崩溃等问题。

漏洞验证过程

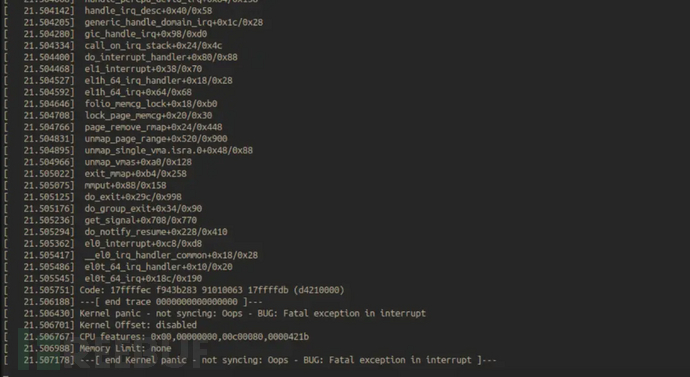

为研究该漏洞,StreyPaws搭建了Android内核仿真环境,通过回退上游补丁重现漏洞。他表示:"基于现有认知,我开发了最小化触发PoC...经过数次尝试后成功引发系统崩溃。"值得注意的是,即使启用降低风险的CONFIG_POSIX_CPU_TIMERS_TASK_WORK=y内核配置,特定条件下仍能强制触发崩溃,凸显了竞态条件的隐蔽危险性。

修复方案分析

针对CVE-2025-38352的内核补丁增加了关键防护代码:

if (tsk->exit_state)

return;

通过在代码路径中提前检查退出状态,该补丁确保计时器删除和过期处理不会以不安全方式重叠。研究人员强调:"这个修复不仅堵住了潜在利用路径,还增强了Linux时间保持基础设施的整体可靠性。"

参考来源:

Researcher Details Zero-Day Linux/Android Kernel Flaw (CVE-2025-38352)

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)