威胁攻击者正在野外积极利用一个影响数千台思科防火墙的严重零日漏洞。该漏洞编号为(CVE-2025-20333),CVSS评分为9.9分,对全球企业构成直接威胁,是今年在企业防火墙基础设施中发现的最严重安全缺陷之一。

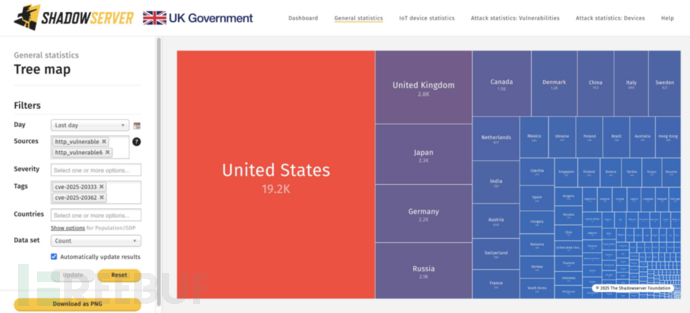

根据Shadowserver基金会的数据,2025年9月29日已识别出超过48,800个未打补丁的IP地址,其中美国受影响最为严重。该漏洞影响思科安全防火墙自适应安全设备(ASA)软件和思科安全防火墙威胁防御(FTD)软件,专门针对VPN网页服务器组件发起攻击,数百万企业依赖该组件实现远程访问功能。

缓冲区溢出漏洞(CVE-2025-20333)

该漏洞源于VPN网页服务器在处理HTTP(S)请求时对用户输入验证不当。被归类为CWE-120缓冲区溢出漏洞,可使经过认证的远程攻击者在受影响设备上以root权限执行任意代码。

这种级别的访问权限实质上使攻击者能够完全控制防火墙,包括修改安全策略、拦截网络流量以及建立持久后门。攻击向量需要有效的VPN用户凭证,攻击者可通过多种方式获取这些凭证,包括凭据填充、钓鱼攻击或利用弱认证机制。

一旦获得认证,攻击者可发送特制的HTTP请求,其中包含恶意负载导致内存缓冲区溢出,从而在root用户上下文中执行shellcode。思科产品安全事件响应团队(PSIRT)已确认存在活跃攻击尝试,并警告成功的攻击可能导致设备完全沦陷。

该漏洞影响运行易受攻击版本ASA或FTD软件的设备,且需启用特定配置,包括AnyConnect IKEv2远程访问、移动用户安全(MUS)和SSL VPN服务。受影响的关键企业配置包括:

- 启用了客户端服务的AnyConnect IKEv2远程访问

- 移动用户安全(MUS)实施方案

- SSL VPN部署

这些配置在企业环境中十分常见,特别是在支持远程办公计划的环境中。该漏洞的严重性因思科确认不存在无需应用安全补丁的缓解措施而进一步加剧。

授权缺失漏洞(CVE-2025-20362)

次要漏洞(CVE-2025-20362,CVSS评分6.5)伴随主漏洞出现,可使未经认证的攻击者访问本应需要认证的限制性VPN端点。该未授权访问漏洞被归类为CWE-862(授权缺失),可作为攻击者策划更复杂攻击的侦察工具。

| CVE编号 | 标题 | CVSS 3.1评分 | 严重等级 |

|---|---|---|---|

| CVE-2025-20333 | VPN网页服务器远程代码执行漏洞 | 9.9 | 严重 |

| CVE-2025-20362 | VPN网页服务器未授权访问漏洞 | 6.5 | 中等 |

思科已发布紧急安全更新修复这两个漏洞,并强烈建议立即打补丁。鉴于漏洞的活跃利用和受影响系统的关键性质,企业应优先处理这些更新。该公司还建议审查VPN服务的威胁检测配置,以增强对认证攻击和未授权连接尝试的防护。

参考来源:

48+ Cisco Firewalls Vulnerable to Actively Exploited 0-Day Vulnerability in the Wild

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)