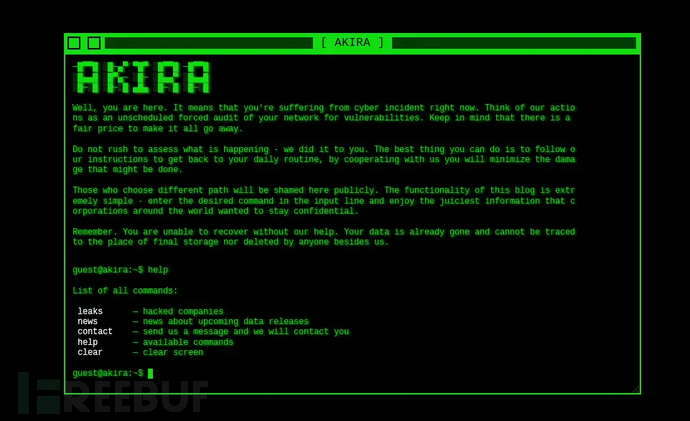

北极狼安全团队观察到,自2025年7月下旬以来,阿基拉(Akira)勒索软件活动显著增加,攻击者正积极针对SonicWall SSL VPN账户展开攻击。截至2025年9月20日,仍能发现与该攻击活动相关的新基础设施。

绕过多重认证的凭证窃取

阿基拉组织正在利用窃取的凭证实施攻击,甚至在已启用多重认证(MFA)的环境中也不例外。报告指出:"威胁行为者很可能通过此前利用(CVE-2024-40766)漏洞窃取的凭证访问SSL VPN账户,包括已启用OTP MFA的账户。"

这反映出阿基拉长期专注于VPN攻击的特点。该组织过去的攻击活动曾利用思科ASA的(CVE-2023-20269)和思科AnyConnect的(CVE-2020-3259)等漏洞。

惊人的短驻留时间

最令人担忧的是攻击者极短的驻留时间。北极狼警告称:"在最近的数十起入侵事件中,攻击者从凭证访问到横向移动、数据窃取和加密的全过程不到四小时,有些甚至快至55分钟。"这种加速的时间线使得防御者在勒索软件引爆前几乎没有时间进行检测和响应。

不断变换的基础设施

为逃避检测,该组织持续变换其基础设施。"威胁行为者正在轮换基于VPS的客户端基础设施,试图规避检测。"防御者可通过监控来自VPS托管服务提供商(而非传统宽带或企业网络)的登录行为来发现异常。

跨行业的广泛攻击

受害者涵盖多个行业和组织规模,表明这是机会主义的大规模攻击而非针对性入侵。

SonicWall已确认攻击与(CVE-2024-40766)漏洞利用有关,并警告即使已打补丁的设备,若更新前凭证已被窃取,仍可能面临风险。该公司建议:

- 重置防火墙上存储的所有凭证,包括SSL VPN密码和OTP MFA密钥

- 升级至SonicOS 7.3.0版本,该版本引入了暴力破解防护和MFA强化功能

- 删除未使用的账户,并对所有远程访问强制执行MFA

- 启用僵尸网络防护和其他安全服务

参考来源:

Akira Ransomware Exploits SonicWall VPN Accounts With Lightning-Fast Intrusions

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)