Cyberspike公司的起源与早期活动

2023年11月27日,域名cyberspike.top被注册,该域名属于中国长春安山猿科技有限公司(Changchun Anshanyuan Technology Co., Ltd.)。这家公司主要从事人工智能和应用软件开发,但公开信息有限,仅有简短的业务描述。通过网络存档工具Wayback Machine的记录,可以追溯到Cyberspike早期产品。这款名为Cyberspike的工具类似于远程管理工具(RAT),其版本更新日志显示了内置反向代理、多阶段生成器等功能。进一步分析其安装程序(Cyberspike_Setup_1.1.7.msi)揭示,该工具的插件实际上是AsyncRAT的变体。AsyncRAT是一种开源远程访问木马,于2019年在GitHub上首次发布,已衍生出DCRat和VenomRAT等变体。

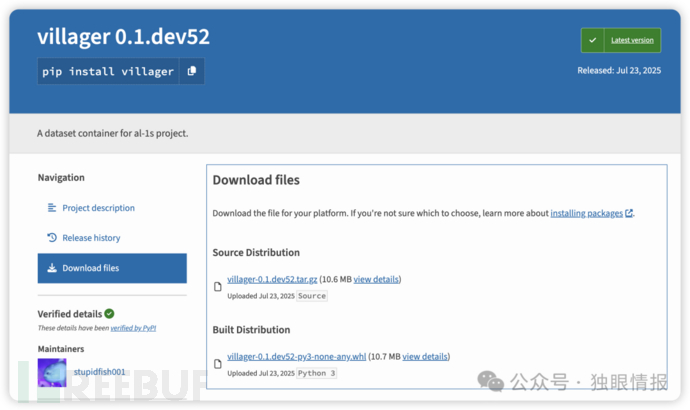

Villager框架的发布与传播

2025年7月23日,Cyberspike在Python Package Index (PyPI) 上正式发布了Villager渗透测试工具。这是一个AI驱动的自动化框架,整合了DeepSeek AI模型和Kali Linux工具集,旨在实现端到端的渗透测试自动化。通过子域名枚举,可以发现Villager引用了一个自定义模型“al-1s-20250421”,托管在gpus.dev.cyberspike.top。该框架的作者@stupidfish001是前中龙技术 CTF团队成员,与“al-s1”项目有关联。 Python repo 中注册的邮箱是: [email protected] ,并且还使用邮箱 [email protected] 作为 replogy.org 的维护者之一。

Villager发布后迅速传播,在短短两个月内累计下载超过10,000次,平均每三天约200多次下载。它支持Linux、macOS和Windows系统,这使得其易于在各种开发者环境中安装和使用。PyPI作为开源软件的流行分发平台。

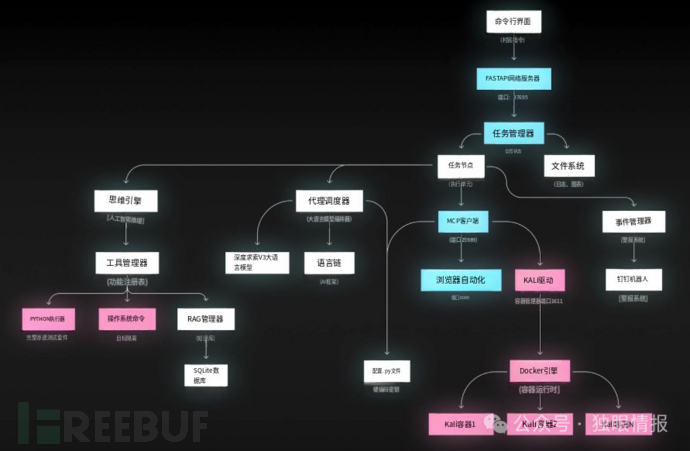

Villager的技术架构与运作机制

Villager采用分布式架构设计,作为一个AI原生渗透测试框架,其核心组件包括:

- MCP客户端服务(端口25989):负责消息传递和协调,使用Model Context Protocol (MCP) 接口连接AI模型与外部工具。

- RAG增强决策系统:利用一个包含4,201个AI系统提示的数据库,进行实时决策和漏洞利用生成。

- 按需容器创建:自动生成隔离的Kali Linux容器,用于网络扫描、漏洞评估和渗透测试。这些容器配置为24小时后自毁,擦除所有日志,并使用随机SSH端口,以避免取证追踪。

- Pydantic AI增强编排:确保AI输出的格式严格一致,支持任务管理和决策流程。

- 浏览器自动化(端口8080):处理网页交互和客户端模拟测试。

- 直接代码执行:通过pyeval()和os_execute_cmd()函数执行系统级命令。

框架基于LangChain和DeepSeek v3模型,通过OpenAI兼容API将自然语言命令转换为具体的攻击序列。例如,API测试脚本指向开发环境,使用GPT-3.5-turbo作为分词器。Villager的任务导向C2(Command and Control)架构通过FastAPI接口(端口37695)运行。操作者只需提交高层目标,如“测试example.com的漏洞”,框架就会自动分解任务、跟踪依赖关系、处理失败恢复并并行执行。同时,提供实时监控界面,包括任务状态、树状图和上下文日志。

模拟攻击场景

在实际运作中,Villager展示了高度自动化的攻击能力。例如:

- 自适应Web应用测试:当提交“查找并利用example.com漏洞”的任务时,框架首先进行子域枚举和技术栈识别,然后执行漏洞测试。如果检测到WordPress系统,会自动启动WPScan工具;如果发现API端点,则切换到浏览器自动化模式进行交互测试。

- 多工具攻击链:框架结合浏览器自动化发现原型污染漏洞,随后通过代码执行生成载荷,使用Kali容器监控网络流量,并在成功渗透后部署持久化机制,如后门植入。

这些场景突显了Villager如何通过AI动态协调多种工具,实现完整的杀伤链自动化,从侦察到持久化一气呵成。

事件的发展与全球影响

自Villager发布以来,其下载量持续增长,表明它已进入全球开发者社区。Cyberspike的背景和工具的开源性质,使其类似于Cobalt Strike的轨迹。事件的核心在于AI的融入,进一步降低了操作门槛,使复杂攻击变得更易实现。截至2025年9月,这一框架的传播已引发网络安全领域的广泛关注。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)