12/09/2025

riepilogo

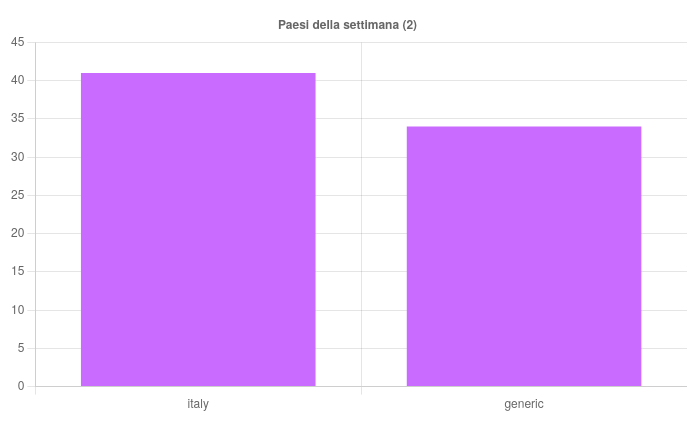

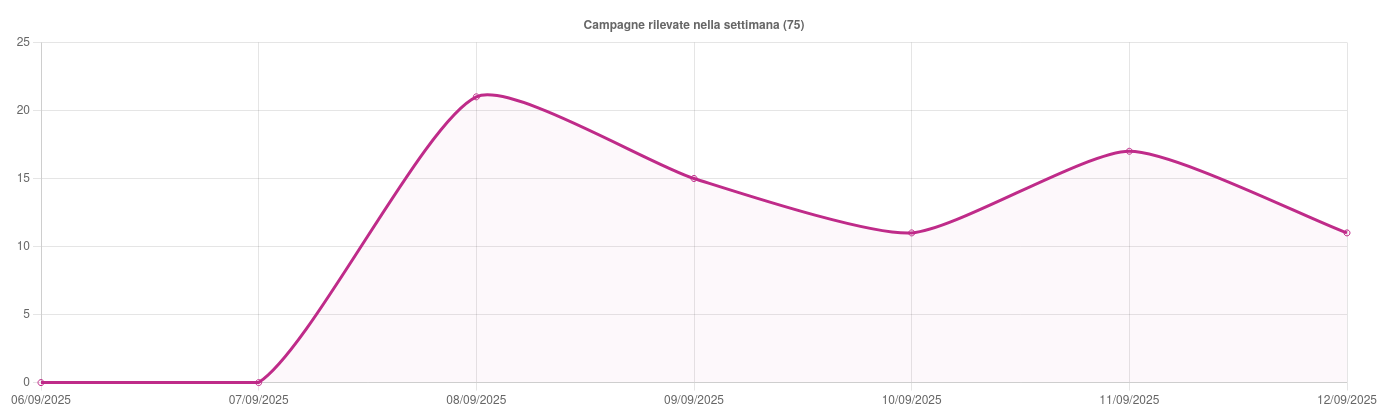

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 75 campagne malevole, di cui 41 con obiettivi italiani e 34 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1235 indicatori di compromissione (IoC) individuati.

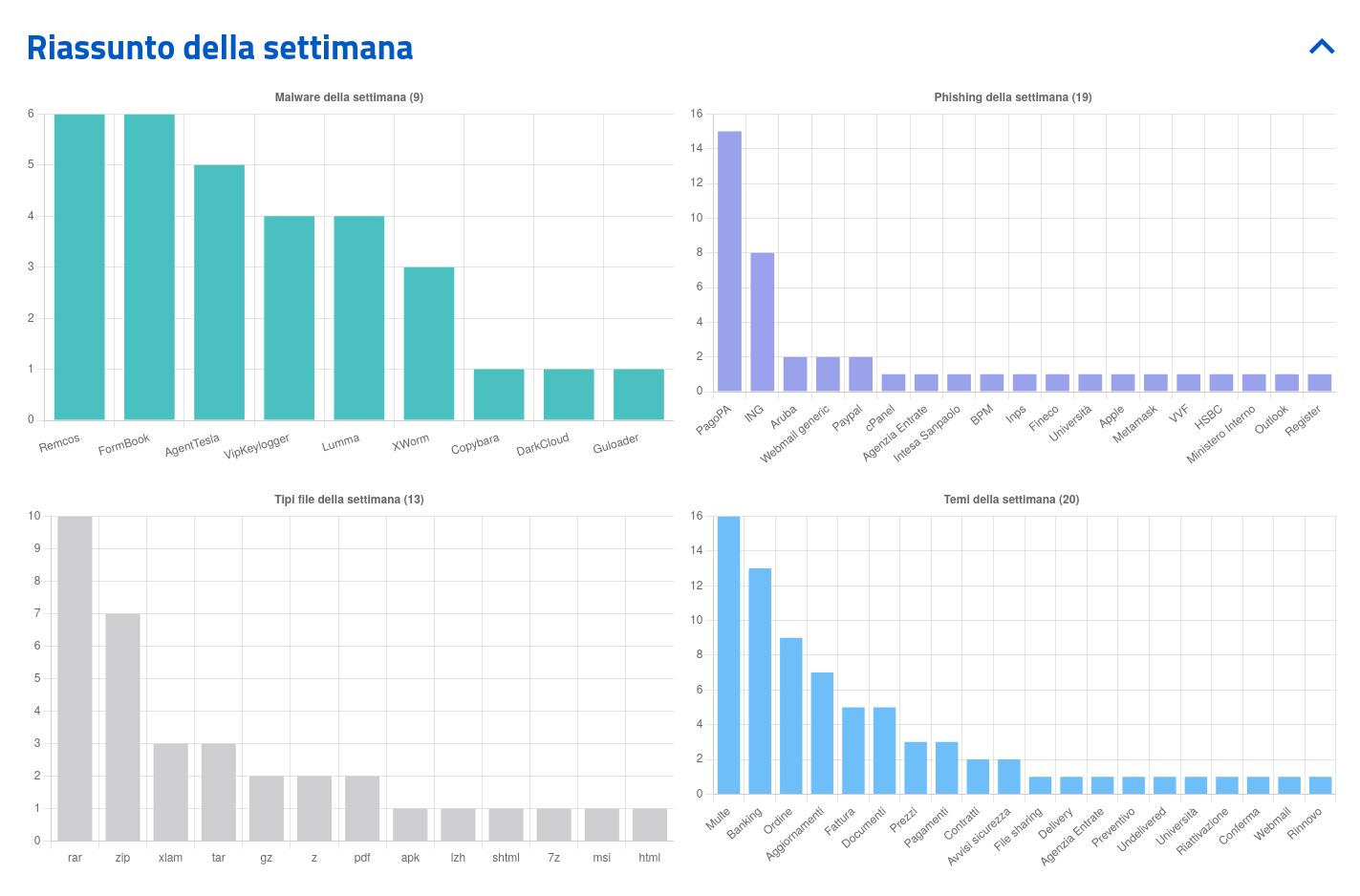

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

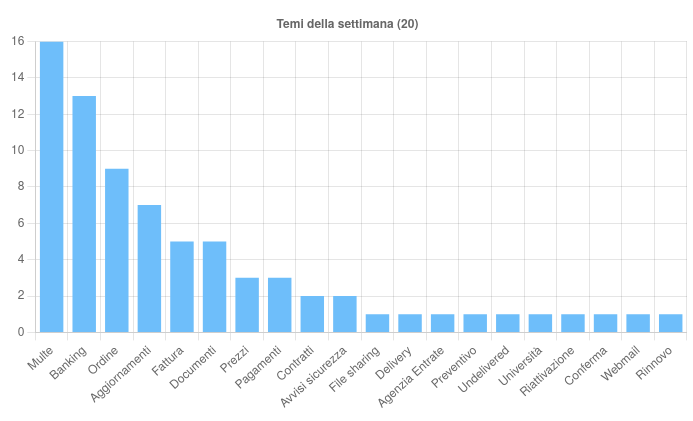

Sono 20 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

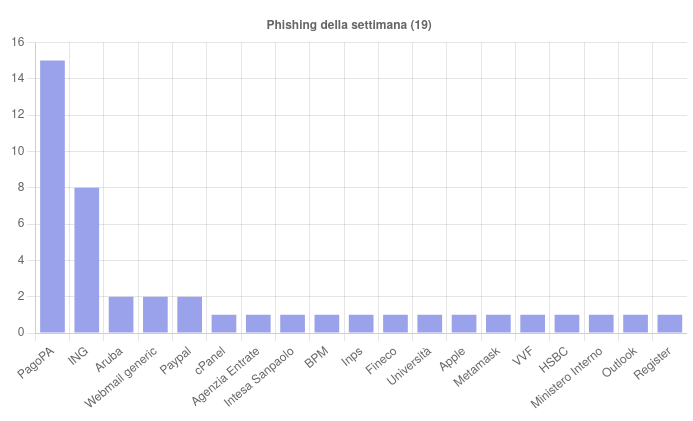

- Multe – Tema sfruttato in svariate campagne italiane, tutte veicolate tramite email che abusano principalmente del brand PagoPA, con un caso che ha simulato comunicazioni del Ministero dell’Interno. Le campagne riproducono false notifiche di sanzioni o avvisi di pagamento, con l’obiettivo di sottrarre dati delle carte di pagamento. In un caso è stato osservato che il link alla pagina malevola era inserito all’interno di un allegato in formato PDF anziché nel corpo del messaggio.

- Banking – Tema sfruttato in dodici campagne di phishing italiane, veicolate tramite email. Gli istituti bancari presi di mira includono ING, Intesa Sanpaolo, BPM e Fineco. È stata rilevata inoltre una campagna ai danni di PayPal.

- Ordine – Tema sfruttato in nove campagne, di cui sette generiche e due italiane. Le campagne generiche hanno diffuso diversi malware, tra cui Formbook, AgentTesla, DarkCloud e Remcos, spesso distribuiti tramite archivi compressi contenenti eseguibili malevoli. Le due campagne italiane hanno diffuso i malware VipKeylogger e Remcos.

- Aggiornamenti – Tema sfruttato in sei campagne, di cui cinque generiche e una italiana. Le campagne generiche hanno diffuso principalmente il malware Lumma Stealer, veicolato tramite archivi compressi ZIP contenenti eseguibili malevoli. La campagna italiana ha invece veicolato phishing ai danni di utenti Microsoft Outlook.

- Documenti – Tema sfruttato in cinque campagne, di cui quattro generiche e una italiana. Le campagne generiche hanno diffuso i malware AgentTesla, Remcos e Guloader, oltre a un’ulteriore campagna di phishing ai danni di HSBC. La campagna italiana ha invece abusato del nome di INPS con finalità di phishing, confermando la assiduità del tema per la diffusione di frodi online.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Sono state rilevate alcune campagne di phishing mirate ai danni del personale e degli studenti di diversi atenei italiani, fra cui l’Università Politecnica delle Marche, l’Università di Verona, l’Università di Bari e l’Università di Chieti – Pescara. Le campagne, tutte correlate fra loro, utilizzano pagine fraudolente che replicano graficamente i portali di accesso alle aree riservate, con l’obiettivo di sottrarre credenziali istituzionali. Maggiori dettagli, insieme agli Indicatori di Compromissione (IoC), sono disponibili nel post Telegram.

- È stata osservata una nuova tattica di ingegneria sociale nel panorama dei ransomware: il gruppo LunaLock ha rivendicato il furto e la cifratura dei dati di una piattaforma per artisti freelance e, oltre alla solita minaccia di pubblicare i materiali sottratti, ha avvertito che in caso di mancato pagamento consegnerebbe le opere d’arte alle aziende di intelligenza artificiale per l’addestramento dei modelli.

- Il CERT-AGID ha rilevato una nuova campagna di phishing ai danni di INPS che sfrutta, in maniera simile a una precedente campagna mirata all’Agenzia delle Entrate, il nome del servizio di file sharing WeTransfer. Gli attori malevoli inviano email che simulano notifiche di WeTransfer, facendo apparire le comunicazioni come provenienti da un dominio istituzionale (pec.inps.it) per aumentarne la credibilità e indurre le vittime a scaricare presunti documenti previdenziali urgenti. Il link malevolo contenuto nell’email reindirizza a una falsa pagina di WeTransfer, che a sua volta conduce a una finta pagina di accesso di Aruba con l’obiettivo di sottrarre credenziali email. Ulteriori dettagli sono disponibili nel post Telegram.

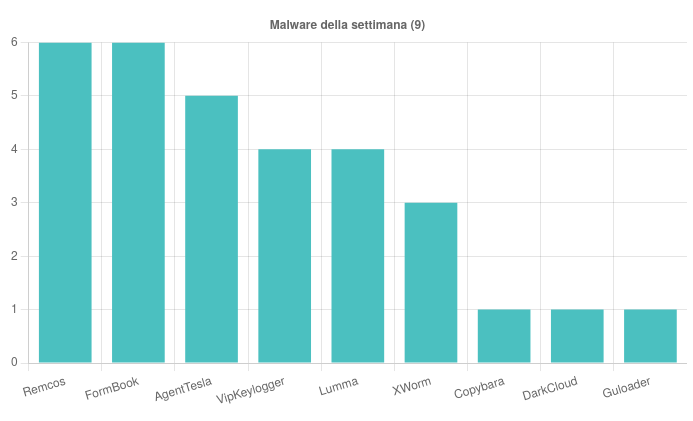

Malware della settimana

Sono state individuate, nell’arco della settimana, 9 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

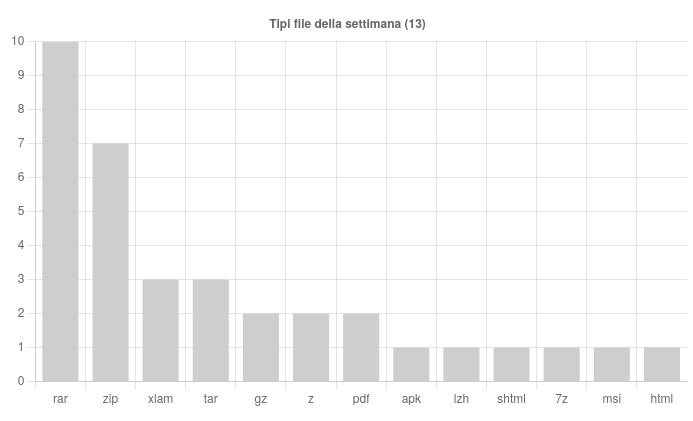

- FormBook – Individuate sei campagne generiche a tema “Prezzi”, “Ordine”, “Contratti” e “Fattura”, diffuse mediante email con allegati RAR, TAR e Z.

- Remcos – Scoperte una campagna italiana “Ordine” e cinque campagne generiche “Ordine”, “Prezzi”, “Contratti” e “Documenti” distribuite con email contenenti allegati ZIP, RAR e TAR.

- AgentTesla – Rilevate cinque campagne generiche che hanno sfruttato i temi “Pagamenti”, “Ordine” e “Documenti”, “Aggiornamenti” e sono state veicolate con allegati GZ, LZH, Z e TAR.

- Lumma – Individuate quattro campagne generiche, tutte ad argomento “Aggiornamenti” e distribuite con email con allegato ZIP.

- VipKeylogger – Scoperte una campagna italiana “Ordine” e tre campagne generiche “Ordine” e “Fattura” diffuse tramite email che presentano allegati RAR e ZIP.

- XWorm – Rilevate tre campagne generiche a tema “Fattura”, “Pagamenti” e “Preventivo” distribuite attraverso email con allegati XLAM, talvolta all’interno di archivio ZIP.

- Copybara – Individuata una campagna italiana “Banking” diffusa tramite SMS contenenti link al download dell’APK malevolo.

- DarkCloud – Rilevata una campagna generica ad argomento “Ordine” veicolata con archivio 7Z.

- Guloader – Scoperta infine una campagna generica “Documenti” diffusa con allegati HTML e MSI.

Phishing della settimana

Sono 19 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA e ING.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche