勒索软件仍是中大型企业的主要威胁, AI推动其增长。意大利案例虽少于德国等国, 但中小企业风险高。提升员工安全意识和采用综合防御措施是关键。 2025-9-11 15:1:35 Author: www.cybersecurity360.it(查看原文) 阅读量:10 收藏

Il ransomware rimane la minaccia cyber più temibile per le aziende di medie e grandi dimensioni, e non deve trarre in inganno che, secondo il report di Acronis, i casi italiani sfiorino le venti unità (ogni 10.000 workload) contro gli centosettanta della Germania.

Il motivo di questa discrepanza ha varie motivazioni. Ma nonostante i numeri, che emergono dal report, i gruppi criminali più attivi sfruttano sempre più frequentemente l’AI per produrre campagne phishing e social engineering a basso costo/impegno ma ad alto rendimento. E ciò sta alimentando la crescita dei ransomware.

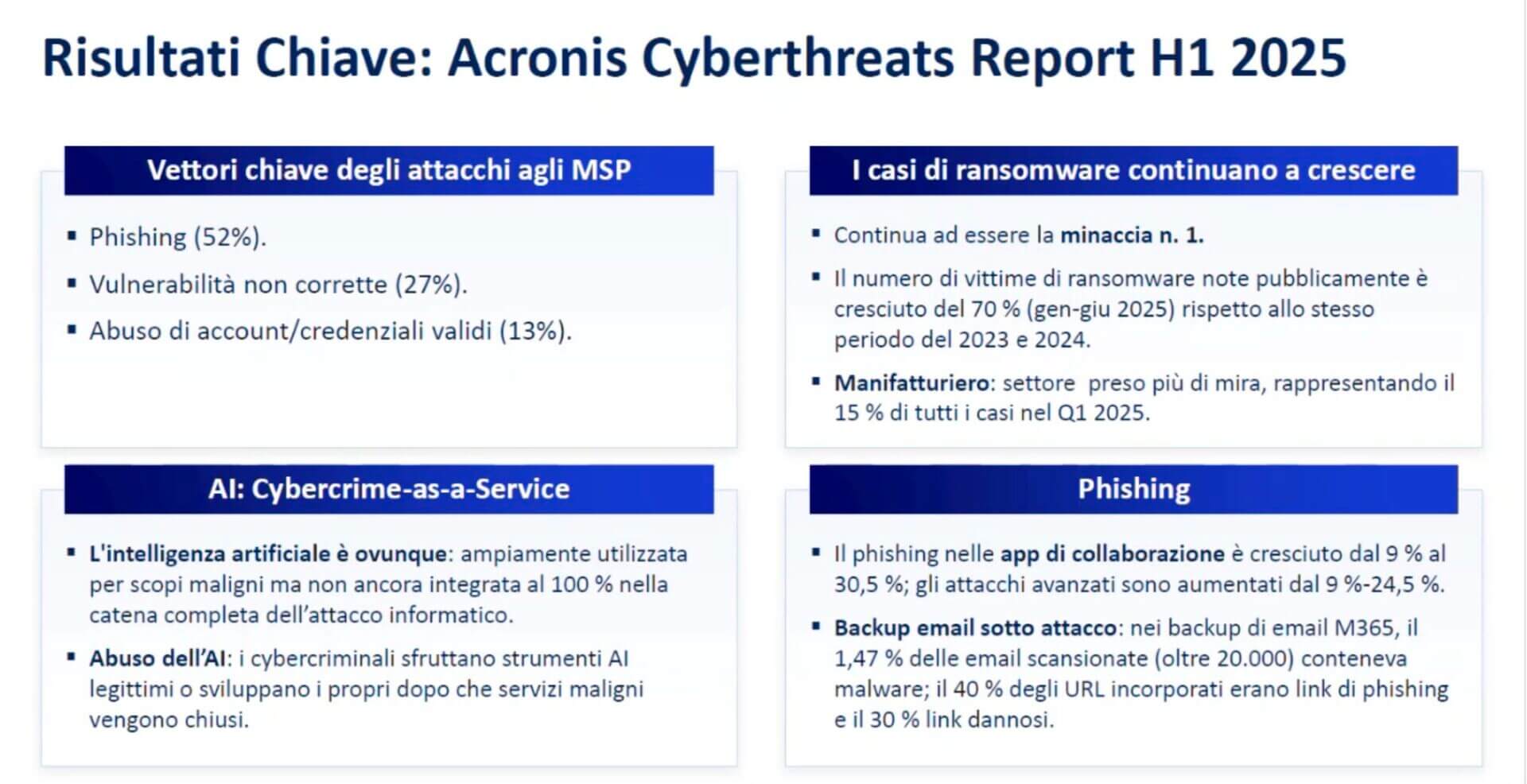

“Dopo aver analizzato oltre un milione di endpoint unici distribuiti a livello globale, abbiamo notato che il phishing è in crescita nelle app di collaborazione passando dal 9 % al 30,5% e l’intelligenza artificiale è parte integrante degli attacchi anche se non ancora al 100%”, ha commentato Irina Artioli, Cyber Protection Evangelist e ricercatrice del Threat Research Unit (TRU), in occasione della presentazione in streaming dell’Acronis Cyberthreats Report H1 2025.

Ecco cosa emerge dal rapporto, che, secondo Pierluigi Paganini, analista di cyber security e Ceo Cybhorus, “conferma che il ransomware resta la minaccia principale per le imprese, con un incremento del 70% su base annua”.

L’AI alimenta la crescita dei ransomware: le tendenze nel report

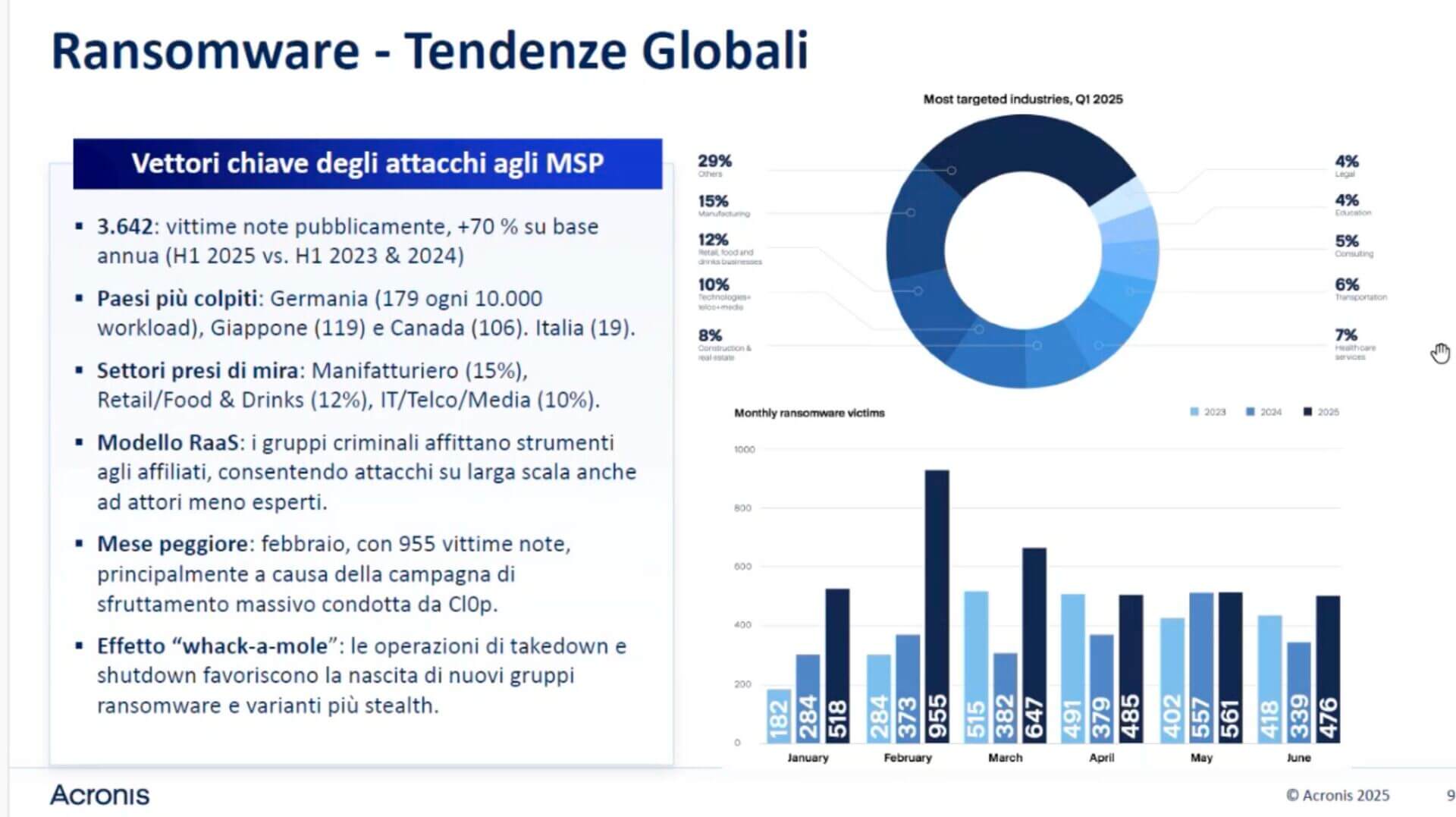

Acronis ha messo sotto la lente vettori d’attacco, gruppi di cyber minacce (Cl0p, Akira e Qlin i più attivi) e settori nel mirino.

Nella prima metà del 2025, il ransomware (in crescita del 70% su base annua) rimane saldamente al primo posto come la minaccia che colpisce le aziende di grandi e medie dimensioni. Infatti crescono i gruppi che sfruttano l’AI per l’automatizzazione delle proprie attività cyber criminali.

“I settori più colpiti dai ransomware sono il manifatturiero (15%), Retail/Food & Drinks (12%), IT/Telco/Media (10%)“, sottolinea Umberto Zanatta, specialista di sicurezza informatica, che con Irina Artioli ha analizzato le minacce informatiche nel primo semestre del 2025 per Acronis.

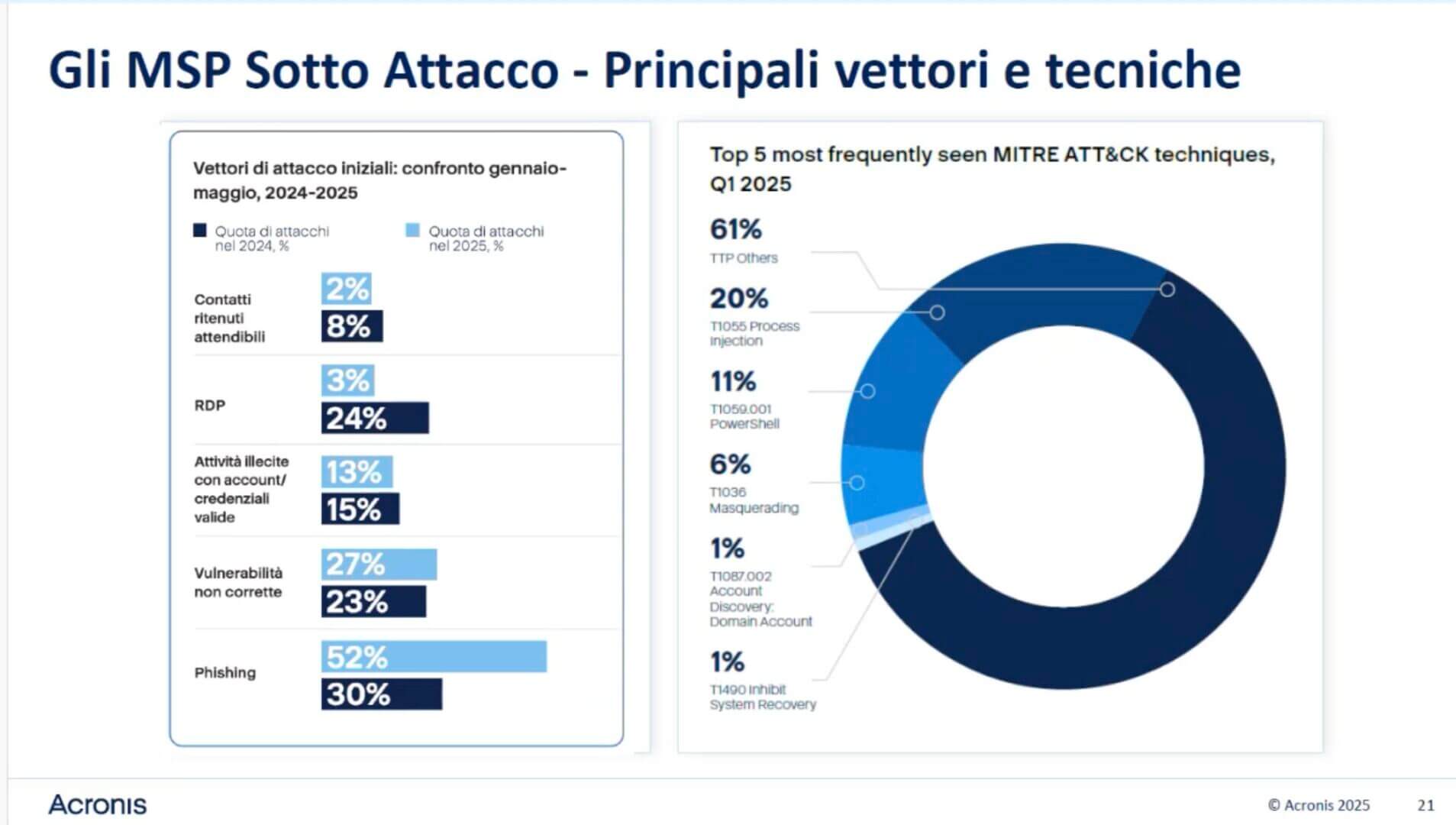

Il phishing costituisce un quarto (25%) di tutti gli attacchi, ma sale al 52% di quelli contro gli MSP, in crescita del 22% rispetto al primo semestre 2024. “Segno che l’anello debole è il fattore umano“, avverte Umberto Zanatta.

Le vulnerabilità non corrette (27%) e l’abuso di credenziali valide (13%) sono gli altri vettori chiave degli attacchi agli Msp.

“Sebbene la diffusione del ransomware rimanga l’obiettivo finale dei criminali, le modalità con cui vi arrivano stanno cambiando”, afferma Gerald Beuchelt, Ciso di Acronis: “Oggi anche gli attaccanti meno esperti possono accedere a funzionalità AI avanzate, generare attacchi di social engineering e automatizzare le proprie attività con uno sforzo minimo. Il risultato è che MSP, produttori, ISP ed altri operatori sono costantemente esposti ad attacchi sempre più sofisticati, come i deepfake evoluti, e basta un solo errore per compromettere le prospettive future delle aziende”.

L’Italia nel report di Acronis

Germania (179 ogni 10.000 workload), Giappone (119) e Canada (106) sono i Paesi più colpiti dai ransomware, mentre l’Italia (19) apparentemente sembra messa meglio. Ma non è così come sembra a prima vista.

“L’Italia, pur mostrando numeri inferiori rispetto a Germania o Canada, non è al sicuro“, mette in guardia Paganini: “I criminali spesso colpiscono realtà meno strutturate. Teniamo presente che la struttura economica del nostro paese si fonda sulle Pmi, storicamente le più esposte a questa minaccia per mancanza di fondi e scarsa consapevolezza“.

Una ragione delle cifre italiane è stata infatti recentemente spiegata anche dall’Operational Summary di agosto dell’Acn. Probabilmente nel nostro Paese i ransomware, invece di attaccare realtà che hanno obbligo di notifica, prediligono colpire obiettivi, magari meno strutturati ma privi di capacità cyber, rispetto alle aziende di maggiori dimensioni che, volenti o nolenti, in era Dora e Nis 2, hanno alzato il livello di resilienza.

In Italia un caso celebre di deepfake ha colpito le vittime della truffa via AI del finto ministro Crosetto.

I dettagli del report

Il ransomware resta la minaccia principale, ma seguono AI e social engineering, attacchi agli MSP nel mirino del phishing (in calo grazie alla Nis 2), phishing sempre più sofisticati.

I vettori di minaccia più gettonati sono gli attacchi di social engineering e BEC, saliti dal 20% al 25,6% tra gennaio e maggio 2025 rispetto allo stesso periodo del 2024. Probabilmente ciò è da attribuire all’impiego crescente dell’AI per realizzare impersonificazioni credibili e convincenti. L’1,47% dei backup email di Microsoft 365 hanno rilevato malware.

Ma crescono anche gli attacchi alle credenziali (rubate o carpite con l’inganno), attacchi alla supply chain, sfruttamento di vulnerabilità non sanate eccetera.

Come mitigare il rischio

L’AI generativa ha democratizzato l’accesso agli strumenti di cyber attacchi. La strada giusta per mitigare i rischi consiste nell’aumentare il livello della formazione continua in azienda (ma in maniera seria e non improvvisata o saltuaria), effettuare simulazioni (anche a sorpresa), puntare su consapevolezza diffusa ed alzare l’asticella della cyber resilience.

Inoltre, “per affrontare questo scenario ed evitare le pesanti conseguenze di un attacco ransomware, è fondamentale adottare una strategia di cyber protection olistica che integri funzionalità avanzate di rilevamento, risposta e ripristino”, spiega nel report Gerald Beuchelt.

Per proteggersi contro i ransomware, occorre anche adottare backup crittografati, aggiornare sempre i sistemi operativi e i browser, implementare l’uso di sandboxing, ma soprattutto fare formazione e informazione agli utenti per evitare che cadano nella trappole del “phishing”, il vettore più popolare per questo tipo di attacchi;.

Il fattore umano e l’awareness (consapevolezza) degli utenti rimangono i più sottovalutati, ma prioritari per mitigare i rischi.

“L’uso dell’AI per alimentare phishing e social engineering rende gli attacchi più efficaci e accessibili anche a gruppi meno esperti. La difesa necessita di nuovi modelli olistici che includano soluzioni tecnologiche a formazione continua“, conclude Paganini.

如有侵权请联系:admin#unsafe.sh