Negli scenari contemporanei delle indagini giudiziarie, la corretta acquisizione dei dati digitali rappresenta un pilastro imprescindibile per garantire la ricostruzione oggettiva dei fatti e la tutela dei diritti in sede processuale. Sempre più spesso, la verità processuale si gioca sulla sottigliezza di dettagli elettronici: una chat cancellata, un file involontariamente rimosso, una traccia lasciata nello spazio non allocato di un disco. La possibilità di recuperare, verificare e presentare con rigore questi elementi passa attraverso una procedura tanto precisa quanto rigorosa: la duplicazione forense.

Senza la certezza che le copie prodotte rispettino criteri di integrità e affidabilità, ogni ulteriore analisi rischia di essere messa in discussione in aula. Gli operatori si trovano così investiti di una responsabilità tecnica e legale non trascurabile: sbagliare anche solo una fase del processo può pregiudicare la validità della prova, vanificando sforzi investigativi e gettando ombre sull’intero procedimento penale.

Per informazioni, consulenze e preventivi

Per informazioni o Consulenze relative ai servizi di Informatica Forense e Perizie Informatiche, potete fare click sul bottone “Contattaci” per inviare una richiesta o contattarci telefonicamente.

Cos’è la copia forense e quando si utilizza

Definizione operativa di copia forense

Nel lessico della scienza forense digitale, la copia forense rappresenta la riproduzione fedele e completa di tutti i dati presenti su un dispositivo di memoria. Non si tratta mai di una semplice duplicazione di file, bensì di un processo di acquisizione bit a bit, capace di restituire una fotografia esatta del contenuto, compresi quei settori che l’utente considera eliminati o non più esistenti. L’immagine prodotta, spesso denominata bitstream image, include aree allocate e non allocate, directory nascosti, file in corso d’uso e porzioni apparentemente vuote, permettendo anche il recupero di elementi cancellati.

L’obiettivo è chiarissimo: ogni copia deve discostarsi il meno possibile dall’originale, restituendo agli analisti lo stesso scenario che troverebbero agendo direttamente sul dispositivo, ma senza comprometterne l’integrità. Si parla in questo senso di una duplicazione acritica, che congela lo stato dei dati e ne consente una successiva analisi ripetibile, fondamentale per garantire la difesa e la verifica delle procedure in dibattimento.

Scopi principali nella digital forensics

La duplicazione forense viene utilizzata ogniqualvolta vi sia necessità di un esame imparziale su un supporto di memoria digitale—un hard disk, una chiavetta USB, uno smartphone—senza rischiare l’alterazione dei dati originali. Questo riguarda sia indagini penali, che contenziosi civili o ispezioni da parte di autorità garanti. Solo una copia ottenuta secondo standard severi può essere ammessa in giudizio come elemento probante, consentendo di esaminare timeline di accesso, creare correlazioni tra eventi informatici, ricostruire azioni compiute e—soprattutto—difendere la prova da eventuali contestazioni di manomissione.

Nel momento in cui la prova diventa digitale, ogni intervento diretto sull’originale rischia di lasciare tracce non più distinguibili da quelle sospette. Ecco perché si scelgono procedure di copia forense: garantire la piena trasparenza delle operazioni e la possibilità, per ogni parte in causa, di ripeterle e verificarle con strumenti propri.

Cosa rende una copia forense prova valida: requisiti tecnici e legali

Integrità, autenticità e tracciabilità

Perché la duplicazione possa essere considerata valida e utilizzabile in tribunale, non basta ricavare un semplice file d’immagine; vanno assicurati alcuni requisiti non negoziabili. In primo luogo, l’integrità: i dati acquisiti non devono risultare alterati in alcun modo rispetto all’originale. Questo presuppone l’uso di strumenti idonei—quali write blocker hardware o software—capaci di scongiurare qualsiasi scrittura accidentale sulla memoria originaria durante la fase di acquisizione. La tracciabilità richiede che tutte le operazioni vengano eseguite da personale debitamente autorizzato e che ogni passo venga meticolosamente documentato, in modo da poter risalire con precisione a chi ha gestito, quando e come, i supporti e le relative immagini.

L’autenticità viene poi garantita non solo dalla correttezza delle procedure, ma tramite meccanismi oggettivi come il calcolo dell’impronta digitale (hash) della memoria prima e dopo la copia, consentendo il confronto diretto tra i valori e smascherando qualsiasi tentativo di alterazione a posteriori.

Impronta hash e documentazione

L’utilizzo di funzioni hash come md5, SHA1 o SHA256 rappresenta una delle colonne portanti del processo. Prima di avviare l’acquisizione, si calcola il valore hash della memoria da duplicare, lo si annota nel verbale e lo si confronta, a procedura ultimata, con l’hash ricavato dal file immagine ottenuto. Solo opportuni match garantiscono che la copia eseguita sia effettivamente speculare all’originale. Ogni scostamento diventa un alert che va investigato.

Non meno importante è la verbalizzazione dettagliata: tempi, persone coinvolte, strumenti impiegati, settaggi selezionati, eventuali criticità riscontrate (come settori danneggiati), risultano ciascuno parte integrante di una catena documentale che accompagna la prova digitale dalla sua acquisizione fino alla presentazione in giudizio. Così facendo, si crea una catena di custodia solida e inattaccabile, requisito fondamentale per resistere a qualsiasi impugnazione o richiesta di rianalisi da parte delle difese.

Per informazioni, consulenze e preventivi

Per informazioni o Consulenze relative ai servizi di Informatica Forense e Perizie Informatiche, potete fare click sul bottone “Contattaci” per inviare una richiesta o contattarci telefonicamente.

Come effettuare una copia forense: procedure operative

Step pratici per l’acquisizione

L’esecuzione materiale di una duplicazione forense prevede alcuni passaggi imprescindibili, scanditi da norme tecniche e consuetudini consolidate. Si parte sempre collegando il dispositivo sorgente a una macchina di acquisizione dotata di write blocker, assicurando che nessun comando di scrittura possa accidentalmente modificare il contenuto della memoria. Gli operatori selezionano poi lo strumento software o hardware più adatto, impostando i parametri specifici: formato di output, eventuale compressione, suddivisione in file (utile per superare limiti di filesystem), destinazione sicura per il salvataggio dell’immagine.

Dopo la configurazione, si procede all’acquisizione vera e propria. Il tempo richiesto varia sensibilmente a seconda della dimensione del supporto, dal formato scelto (raw versus compressi come EWF o AFF) e dalle caratteristiche della macchina impiegata. Non è raro che l’operazione occupi svariate ore, specie quando si tratta di server, unità RAID o smartphone particolarmente capienti.

Verifica e controllo dell’integrità

Terminata la copia, la verifica dell’integrità si concretizza ricavando nuovamente il valore hash sul file immagine creato e confrontandolo con quello calcolato sull’originale. L’uguaglianza è condizione imprescindibile perché la procedura sia ritenuta valida. Ove necessario, si consiglia anche il controllo delle dimensioni: un file immagine raw, per esempio, deve risultare grande esattamente quanto la memoria di origine, pena il rischio che qualche settore non sia stato incluso.

Durante la stessa fase, si annotano eventuali anomalie come settori danneggiati o difficoltà di accesso. Ogni dettaglio—tumori logici, presenza di porzioni irrecuperabili, discrepanze segnalate dagli strumenti—va registrato sia a fini di trasparenza sia per premunirsi da future contestazioni. Per prassi, la copia integrale del supporto viene conservata in ambienti protetti e isolati, autorizzando solo personale designato all’accesso e al trasferimento della prova.

Strumenti e formati per la creazione di copie forensi

Hardware e software specifici

Il ventaglio di strumenti a disposizione è ampio e si arricchisce costantemente con l’avanzare delle tecnologie. Tra i dispositivi hardware, spiccano soluzioni come il Tableau TD3 o il Logicube Falcon, in grado di acquisire immagini in autonomia, operando ad alta velocità e producendo già le relative impronte hash. Sul fronte software, si distinguono Guymager, dcfldd, dc3dd e il più versatile dd (tipicamente utilizzati su live system come DEFT o Caine). Ogni soluzione offre vantaggi e specificità: alcuni permettono una configurazione dettagliata dei parametri di acquisizione, altri automatizzano la compressione o la suddivisione in file di dimensioni predefinite.

La scelta dell’uno o dell’altro strumento dipende dal tipo di dispositivo da analizzare, dalla necessità di esportare i dati verso determinati formati e dalle policy operative adottate dal laboratorio forense o dall’ente incaricato dell’analisi.

Formati immagine (EWF, AFF, raw, split raw)

Quando si parla di formati, la distinzione principale è tra immagini non compresse (raw), che mantengono esattamente la dimensione e la struttura della memoria originale, e formati compressi come EWF (EnCase Evidence File) o AFF (Advanced Forensic Format), pensati per ridurre lo spazio d’archiviazione senza sacrificarne la validità forense. Formati come .e01, .ad1 o .dd rispecchiano regole e peculiarità proprie: EWF è spesso preferito per la gestione di grandi volumi, grazie alla possibilità di integrare compressione e metadati, mentre il formato raw (file .dd) resta la soluzione più trasparente, pur richiedendo maggiore capacità di storage.

Nei casi in cui il filesystem di destinazione limiti la dimensione dei file (si pensi a FAT32 o alle policy di cloud storage), si utilizza la suddivisione in più parti (split), tipicamente da 2 a 4 GB ciascuna. Questa strategia non altera il contenuto acquisito, ma facilita la movimentazione dei dati e la loro conservazione su diversi supporti fisici o remoti.

Cautela e best practice: cosa non deve mai mancare in una copia forense

Catena di custodia e privacy

Ogni fase dell’acquisizione deve essere tracciata con meticolosità—dall’assegnazione dell’operatore al rilascio del verbale finale. Questa documentazione, chiamata comunemente catena di custodia, permette di ricostruire puntualmente ogni passaggio, garantendo che la prova sia rimasta nelle mani di personale autorizzato. Allo stesso tempo, il rispetto della privacy e la gestione riservata delle informazioni personali contenute nei dispositivi sottoposti a copia impongono ulteriori accortezze: l’elaborazione dei dati estratti deve avvenire in ambienti protetti, con accessi monitorati e il coinvolgimento esclusivo di figure certificate e adeguatamente formate.

Nel caso di copie multiple—per esempio per la difesa, l’accusa e il giudice—si impone la medesima accuratezza: ogni duplicato deve essere identificabile inequivocabilmente tramite hash e verbale, altrimenti si rischia la perdita di valore probatorio. La responsabilità dell’operatore, anche sotto il profilo penale, è diretta: errori, omissioni o vizi di forma possono compromettere irrimediabilmente la prova digitale.

Errori da evitare e casi particolari

Le insidie sono numerose e spesso si celano nei dettagli. Maneggiare direttamente l’originale senza protezione, non verificare le impronte hash o omettere la tracciabilità di passaggi e accessi può determinare l’esclusione della prova o, peggio, l’invalidazione dell’intera attività investigativa. Particolare attenzione va dedicata ai dispositivi portatili: la fusione di memorie, il rischio di sincronizzazione automatica, l’eterogeneità dei sistemi operativi richiedono tool e accorgimenti specifici, che devono essere puntualmente descritti nei rapporti tecnici. Di fronte all’impossibilità di un accesso immediato alla memoria, ad esempio per motivi tecnici o per consentire perizie contraddittorie, occorre coinvolgere tempestivamente tutte le parti, annotando limiti, tempistiche e criticità nel verbale di acquisizione.

Altrettanto essenziale è la gestione tempestiva del sequestro e della restituzione dei dispositivi originali: il mancato rispetto della proporzionalità e della tempistica può costituire motivo di impugnazione da parte degli interessati. In ogni caso, la copia integrale su dispositivi nuovi e privi di dati pregressi resta un dogma imprescindibile.

Eseguire copie forensi per diversi tipi di dispositivi

PC e laptop

Quando si interviene su computer e portatili, la procedura standard prevede il collegamento del disco a un sistema di acquisizione mediante write blocker, per produrre una copia completa della memoria. In questa fase è fondamentale raccogliere non solo file utente, ma anche log di sistema, registro eventi e spazi non allocati, dai quali spesso emergono tracce residue di operazioni precedenti. L’immagine così prodotta—verificata tramite hash—permette di ricostruire timeline dettagliate e attribuire con precisione responsabilità a utenti e attività.

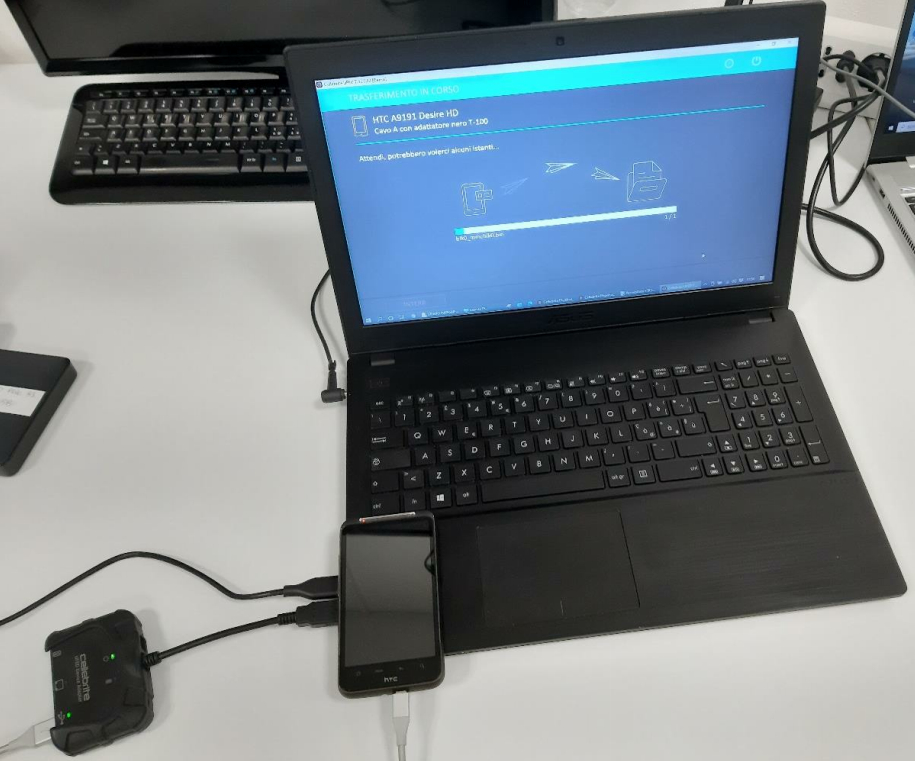

Smartphone e dispositivi mobili

Lo scenario cambia nettamente quando si affronta la duplicazione di dati da cellulari e tablet. In questi casi, per ragioni tecniche e di sicurezza, si accede spesso solo a un sottoinsieme delle informazioni: chiamate, SMS, rubrica, messaggistica e—quando possibile—contenuti di app. Software specializzati come Cellebrite o Oxygen Forensic Detective consentono procedure guidate, ma occorre segnalare nel rapporto quali informazioni sono state effettivamente estratte e quali, invece, risultano inaccessibili per policy, lockout di sicurezza o limiti hardware.

L’era delle piattaforme in cloud e delle comunicazioni sempre più smaterializzate impone un’ulteriore attenzione procedurale. Nel caso dei servizi online, acquisire una copia forense significa spesso agire con privilegi amministrativi (funzionalità eDiscovery) o con permessi concessi dall’utente, per esportare interi account o singoli filtri di interesse. Può trattarsi di backup integrali delle caselle email, archivi personali, dati rimasti nella cache dei social network. In questi casi è basilare registrare il contesto temporale esatto—dato che i contenuti mutano costantemente—e annotare limitazioni, rischi di mismatch tra utenti e criteri di raccolta adottati.

Solo una meticolosa documentazione delle fonti, dei metodi impiegati e delle potenziali criticità consente a tutte le parti coinvolte di avere la certezza che la prova digitale rimanga utilizzabile e replicabile anche a distanza di mesi o anni. La storia della forensica informatica ci insegna che la cura dei dettagli non è mai eccessiva: ogni passaggio, ogni accortezza, può fare la differenza tra una prova forte e un elemento destinato a cadere alla prima contestazione processuale.

Nel panorama giuridico odierno, la validità della duplicazione digitale non si misura solo nell’efficienza degli strumenti impiegati, ma nella scrupolosità con cui ogni fase viene gestita, documentata e conservata. Solo la piena aderenza a procedure riconosciute, e la capacità di ricostruire ogni operazione in modo trasparente e ripetibile, garantiscono all’operatore di produrre prove inattaccabili, degne di fiducia sia per i tribunali sia per la collettività. E la copia forense, in questo contesto, rimane lo standard d’eccellenza: baluardo della correttezza investigativa e strumento chiave per illuminare la verità digitale, là dove i dati rischiano di perdersi o di essere manipolati.

Per informazioni, consulenze e preventivi

Per informazioni o Consulenze relative ai servizi di Informatica Forense e Perizie Informatiche, potete fare click sul bottone “Contattaci” per inviare una richiesta o contattarci telefonicamente.