编号为CVE-2025-7775的严重零日远程代码执行(RCE)漏洞正影响全球超过2.8万台Citrix服务器。该漏洞已被发现存在野外利用行为,促使美国网络安全和基础设施安全局(CISA)将其列入已知被利用漏洞(KEV)目录。

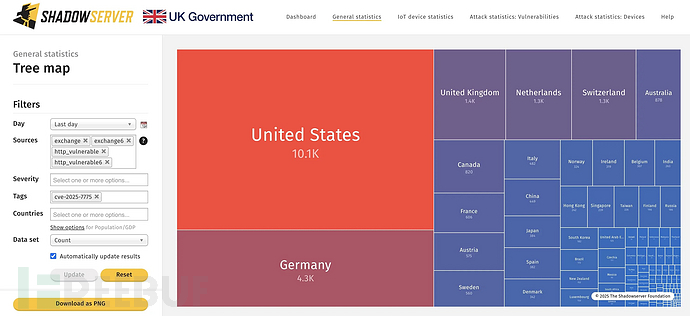

Shadowserver基金会监测数据显示,截至2025年8月26日,仍有超过28,200台服务器未安装补丁,其中美国和德国境内的易受攻击系统数量最为集中。

CVE-2025-7775漏洞技术分析

远程代码执行漏洞属于最严重的安全缺陷类别,CVE-2025-7775也不例外。该漏洞允许远程攻击者在无需任何凭证的情况下,在易受攻击的Citrix服务器上执行恶意代码。

| 漏洞详情 | 技术参数 |

|---|---|

| CVE编号 | CVE-2025-7775 |

| 漏洞类型 | 无认证远程代码执行(RCE) |

| 当前状态 | 野外活跃利用(CISA KEV认证) |

| 受影响实例 | 超过28,200台(截至2025.8.26) |

| 主要缓解措施 | 应用Citrix安全公告CTX694938补丁 |

| 主要受影响国家 | 美国、德国 |

潜在危害与应对措施

攻击者利用此漏洞可能部署勒索软件、安装后门维持持久访问权限、窃取敏感企业数据,或将受感染服务器作为跳板攻击内网其他系统。"零日漏洞"的定性表明,攻击者在Citrix发布官方补丁前就已开始利用该漏洞。

考虑到Citrix产品在企业安全远程访问和应用交付领域的广泛使用,该漏洞可能造成严重影响。成功利用可能导致业务中断,并引发重大财务和声誉损失。

CISA已要求美国联邦民事行政部门(FCEB)机构在规定期限内完成补丁安装,所有组织都应遵循这一安全指引。随着更多攻击者将该漏洞武器化,自动化攻击规模可能持续扩大。

缓解建议

Citrix已发布包含补丁信息的安全公告CTX694938。最有效的缓解措施是立即为所有受影响系统安装更新。对于无法立即打补丁的组织,建议采取以下临时措施:

- 检查服务器日志中的入侵指标(IoC),如异常进程或出站网络连接

- 将易受攻击的服务器与互联网隔离

- 部署Web应用防火墙(WAF)规则拦截漏洞利用尝试

参考来源:

28,000+ Citrix Servers Exposed to Active 0-Day RCE Vulnerability Exploited in the Wild

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)