Palo Alto Networks旗下Unit 42团队发现了一种利用隐写术(steganography)的高级混淆技术,攻击者将恶意软件隐藏在看似合法的.NET应用程序位图资源中。这种不断演变的攻击方式正通过恶意垃圾邮件(malspam)活动扩散,主要针对土耳其金融机构和亚洲物流企业。

技术原理剖析

该技术的核心是一个伪装成无害的32位.NET可执行文件,它会启动多阶段解包链:首先提取恶意位图资源,最终释放远程访问木马(RAT)。Unit 42研究人员指出:"利用位图资源隐藏恶意载荷是恶意垃圾邮件活动中常见的隐写技术"。

分析样本显示,攻击者仿冒了名为Windows Forms OCR的正版应用程序,将恶意位图资源与无害的.NET外壳程序捆绑。执行时,这些资源会被反混淆并动态转换为可执行的DLL文件。

四阶段感染链

-

位图加载阶段

名为xgDV.exe的伪造程序将位图资源(sv)加载到TL.dll中。恶意软件使用AbyssalScan()和MarineExploration()等看似海洋研究的无害方法名伪装功能,以干扰分析。 -

DLL间传递阶段

TL.dll通过LateBinding.LateCall()反射机制,将另一个位图资源(rbzR)作为Montero.dll隐蔽加载。 -

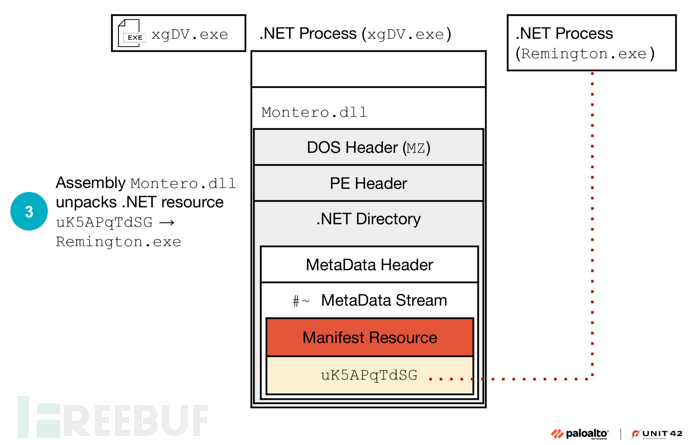

XOR解密阶段

Montero.dll作为加载器,使用硬编码密钥opIaZhYa对内部字节数组(uK5APqTdSG)进行带减法的XOR解密,最终释放Remington.exe恶意二进制文件。

-

最终载荷阶段

解密后的二进制文件是Agent Tesla变种。配置数据显示其使用SMTP协议外传数据:- 服务器:hosting2[.]ro.hostsailor[.]com:587

- 发件人:packagelog@gtpv[.]online

- 收件人:package@gtpv[.]online

- 密码:7213575aceACE@@

防御建议

攻击者选择将可执行文件隐藏在位图资源而非传统加壳器中,反映出向"隐匿优先"的载荷投递策略转变。结合控制流平坦化、字节窃取和动态代码生成等.NET混淆技巧,这种手法能规避多数传统安全工具的检测。

Unit 42建议利用ICorDebugManagedCallback等.NET调试接口,通过挂钩ResourceManager.GetObject()或Assembly.Load()等API调用,在运行时检测可疑行为。

参考来源:

Stealth in Pixels: .NET Malware Hides Payloads in Bitmap Resources

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)