文章探讨了攻防演练中攻击与防御的艰辛过程,尤其是通过社工钓鱼手段获取权限的现象。作者指出这种行为利用人性弱点,给受害者和攻击者带来心理压力,并提出改进建议以平衡真实性与道德问题。 2025-4-21 12:50:0 Author: www.cnblogs.com(查看原文) 阅读量:18 收藏

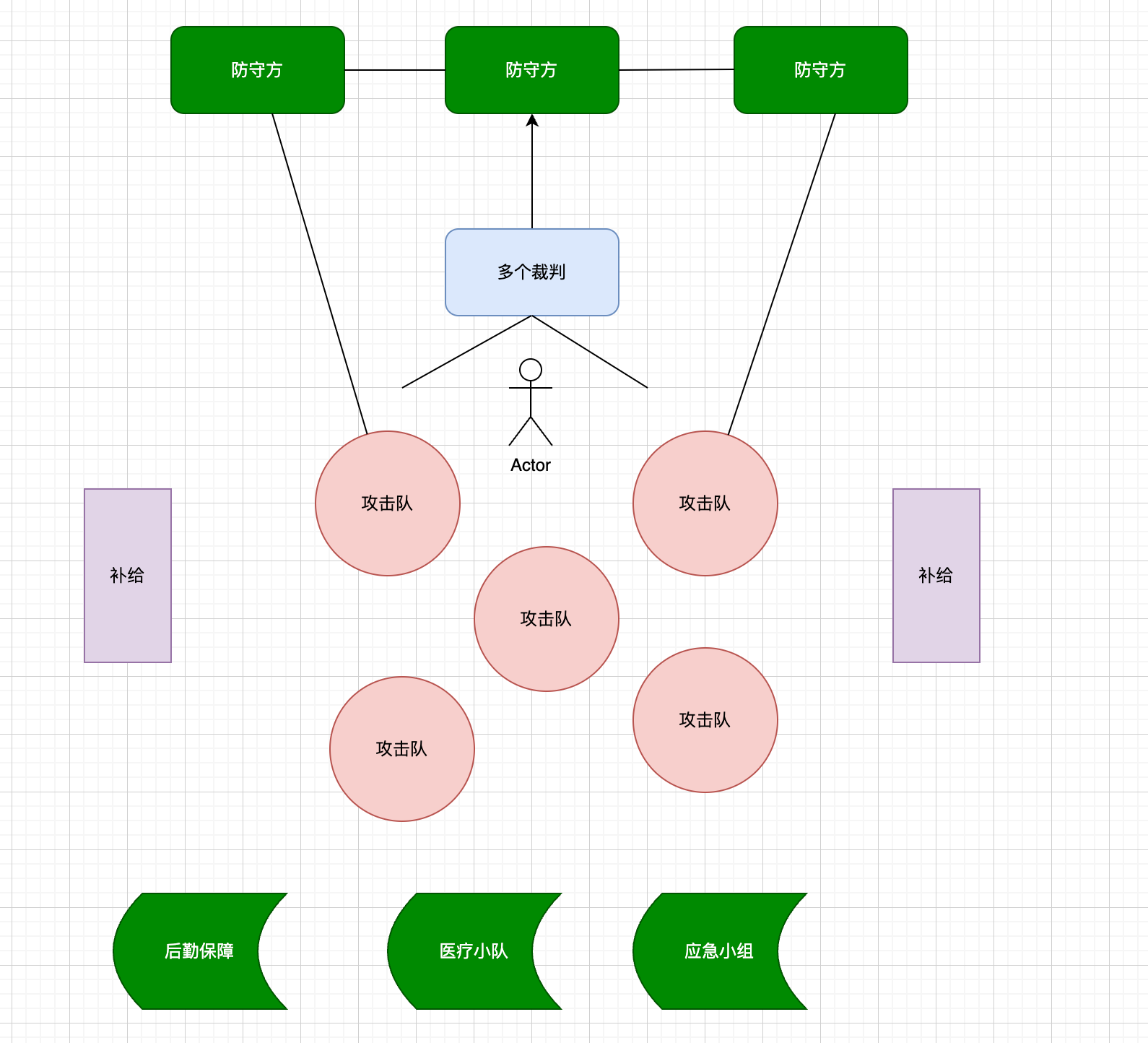

昨晚没睡好,想到了攻防演练中攻防演练这点事情。很多朋友可能还不太了解目前攻防演练的一个发展情况,这边画了个简易图,方便大家理解:

正规的攻防演练,是非常辛苦的。有多支攻击队伍和防守队伍,部分攻防演练,在现场只能看到攻击队伍,防守队伍往往在远程。随着攻防演练形势的变化,攻防演练的举办形势,也发生了很大的变化。

参与攻击的队伍,要想尽办法获取目标公司的数据或者是权限,因为是攻防演练,所以一般是不限制手段的,不论使用什么招数方法,目的都是为了拿到目标权限,这个权限不限于机器权限,web后台权限,服务器权限等。

通过各种攻击手段获取权限,通过这个现有的权限,进行更深度的信息收集或是内网的横向移动。一般来说,攻防演练中都有系统靶标的存在,如果想冲刺更高的排名,如前三名或者是第一名,要尽可能的专注目标,盯着靶标干,因为靶标的分数非常高。 类似于夺旗赛,拿到靶标,可以认为这家单位存在极大的安全隐患,被干出局了。

随着互联网安全设备的智能化普及以及登录2次认证的普及,攻防难度越来越大,攻击队需要投入更多的的人力和精力,使出十八般武艺。因为排名是大屏实时互动的,所以压力很大,公司有排名需求的,如果分数低了,需要加班熬夜冲,排名暂时领先的攻击队伍,也不能有太得意,在比赛的最后几天,随时可能被其他队伍反超,神经时刻保持紧绷。本人从2018年至今大大小小参与了很多场攻防演练比赛,说实在的,技术很一般,最多算是个老油子。

因为很多目标,打不动,最后没招,很多攻击队伍选择了社工钓鱼。所谓社工钓鱼就是欺骗,是非常卑鄙的手段。一般分为如下几步:

1.包装木马文件为相对信任的文件,同时木马具备常见安全设备免杀

2.想尽办法搜集联系方式,根据不同的业务场景,编造对应场景的话术。 如业务采购类咨询钓鱼,需要伪装成一个企业客户,当取得初步信任的时候,发送一个伪装好的木马文件,当受害者点击的时候,攻击队伍那边立马上线了服务。有时候受害者点击木马后,发现打不开,内心会很恐慌,此时需要准备一份正常业务的文件发送给他,从而安抚他。随着中国网络安全意识的普及,现在做钓鱼,不仅要代入场景,钓鱼上线后,还要对受害者做好后续的安抚工作。有时候受害者电脑的安全设备拦截了木马,还需要绞尽脑汁,想方设法的让受害者信任这个木马文件。用到的的理由有很多,如自己低版本windows系统,不兼容你的win10系统等等。

。。。。。。。

归根结底,就是利用人性的弱点,利用他人的需求心和特殊工作的性质。手段之卑劣,事后被钓鱼上线的受害者往往破口大骂,心情差到极点。作为攻击者,事后也是内心非常痛苦。攻防演练中,社工钓鱼是不可避免的,是必要的手段。有些目标公司,如果不使用社工钓鱼,是极难突破进去的,现在很多目标公司,即使使用了社工钓鱼,也是无法突破进去的。从乙方视角来看,是坏事,安全需求少了,服务这一块产出小了,盈利少了。从中国安全角度发展来看,是好事,网络变得越来越安全了。

在此期间,最大的矛盾点诞生了,因为钓鱼是利用人性的善良来做坏事,通过欺骗别人,达到自己攻击成功的目的。曾经我在钓鱼某家目标单位的时候,虽然有签署授权协议,当我社工钓鱼ta完成目标时,当ta意识到自己被黑客攻击,被我欺骗的时候,ta很愤怒,给我疯狂发消息的时候,我的内心很痛苦,那时候我还年轻,只知道心里隐隐作痛,我只记得那个事情过后,我偷偷给他发了个对不起,是我的工作需要。这个事情,我当时并没有被我写出文章出来,心里更多的是攻破这个目标带来的成就感所替代。

随着这几年我对攻防演练的深入接触,发现社工钓鱼就是完全矛盾,且极度反人性的事情。让我膈应的慌,让我很不舒服的事情。如此让我不舒服,是因为我认为大多数的攻防演练比赛,他都没有一个对于社工钓鱼的完整完善体系:

攻击队伍因为工作,因为项目,没有办法而使用社工钓鱼的对策。如果不使用社工钓鱼出击,根本无法完成交付目标。如果无法完成交付目标,相关员工可能会被责问甚至被扣钱,因为自己的项目,没有做到位,领导理所应当认为是你的能力问题,我花钱雇佣你,你没有达到我的满意。

目标公司受害者,大多数时候,仅仅只是公司的普通职员,仅仅是因为ta工作的特殊性,如ta是对外业务咨询的,如ta是系统对外沟通运营等,本身这种岗位就有大量对外沟通的需求。

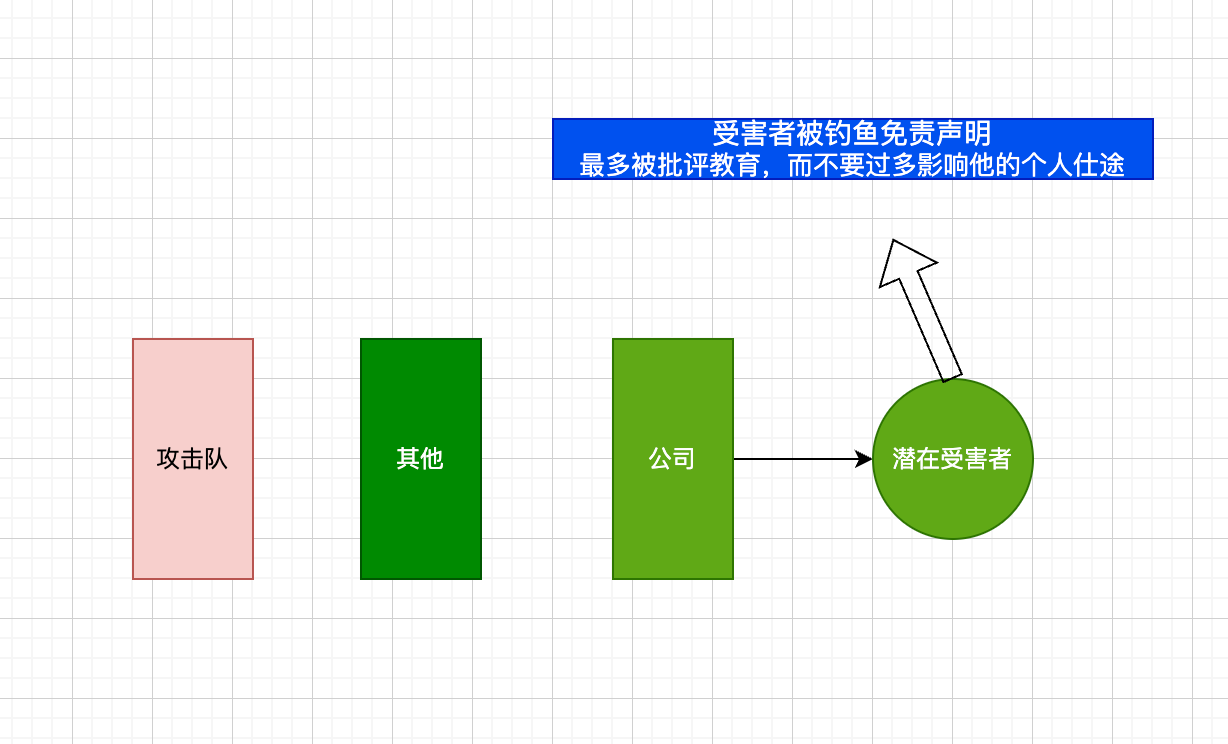

攻击队伍在总结攻击报告的时候,是无法忽略不写通过钓鱼攻击的,因为攻防演练中,要重点突出攻击路径完整性。比赛结束,随着各方一层一层加码,就有一大部分责任甩到了这个被钓鱼上线的受害者身上。是ta没有安全意识,导致了被连环打击。这个公司受害者员工,最好的结局的就是批评,我接触到的很多都是扣钱,如扣绩效,扣年终奖,更严重的是被要求离职。

纵观整个环节,一场比赛下来,如果你问我谁是赢家,我想说没有真正的赢家,都是输家。如果攻击队通过钓鱼上线了某个目标公司受害者,我想这个攻击者内心也是非常痛苦的吧。

我说的只是其中的一点点,个人认为这个模式发展是极不健康的。

但是这里又面临了一个问题,攻防演练要突出真实性,所以攻防演练要狠狠的攻击,狠狠的打,才有真实性,我觉得这是对的。今天打的不狠,以后很大概率被其他国家打,为了中国网络安全发展,自己家打疼点,丢人在自家丢都是小事,跑出去丢人和造成严重数据泄露那就是真大事件了。

所以在这里呢,为了让攻击队伍打的更心安理得,应出一份受害者免责声明,就是受害者即使真的被攻击队伍钓鱼上线了,也不会影响他的个人仕途。因避免大型公共事件,过大追究个人的责任。人无完人,即使是再完美的人,在特定情况下,也很难躲避钓鱼攻击。

那么甲方企业,应把重心投入到理解业务上,如了解到公司哪些侧业务,是容易被钓鱼攻击的,要提前做到心里有数,而不是过度依赖安全设备。很多次攻防演练告诉我,安全设备是一部分,对业务的理解占比也很大。

作为企业安全人员,应熟悉公司对外业务线的一些潜在薄弱点。那么有啥更好的提高员工安全意识的办法呢?

这边昨晚想到了一个思路,觉得很不错。如果攻击者通过社工钓鱼了某个受害者,那么当攻防演练结束后,由这个受害者讲述自己是如何被钓鱼的,让这个受害者主动讲出自己的受害经历,我觉得这个演讲,肯定要比安全部门自己讲给别人听,要动听的多。受害者通过演讲一遍,不仅提升了自己的安全意识,警惕了这种攻击手段,其他普通人,也可以通过学习,更好的带入受害者的角度,更好的防范了社工钓鱼攻击。

人都有怜悯心,人都有恻隐之心,写下这篇文章,心结了了。只希望网络安全越来越好,大家都越来越好,网络安全制度越来越完善。

如有侵权请联系:admin#unsafe.sh