https://www.youtube.com/watch?v=6KddjKKKEL4

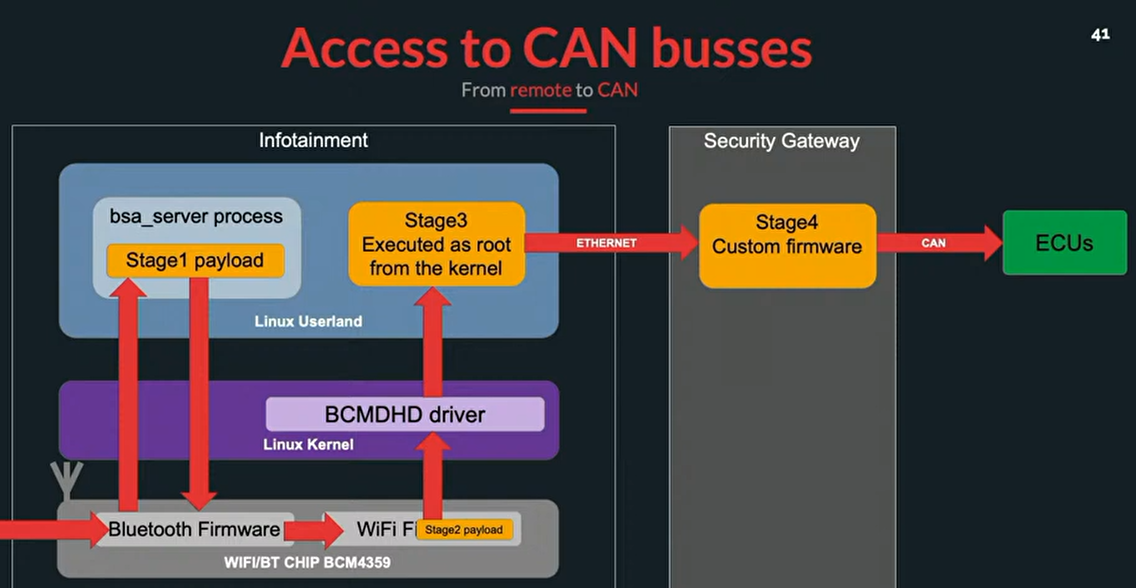

攻击链:

- 利用蓝牙协议栈自己实现的 BIP 子协议中的堆溢出,实现任意地址写,修改函数指针 ROP

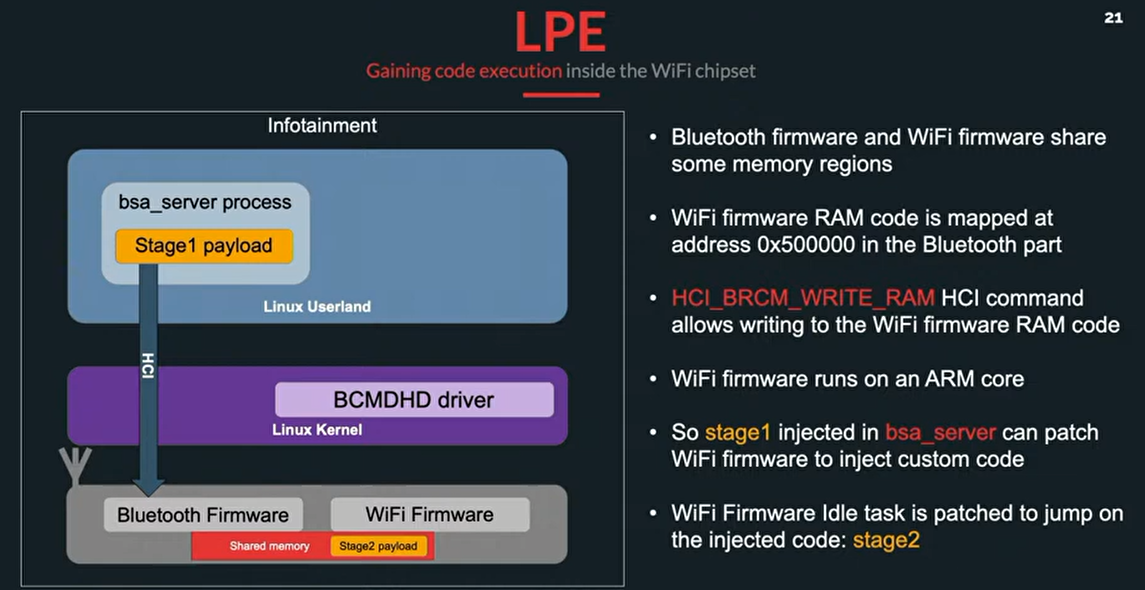

- 修改蓝牙固件,由于 wifi 和 蓝牙固件位于同一芯片,控制 WiFi 固件

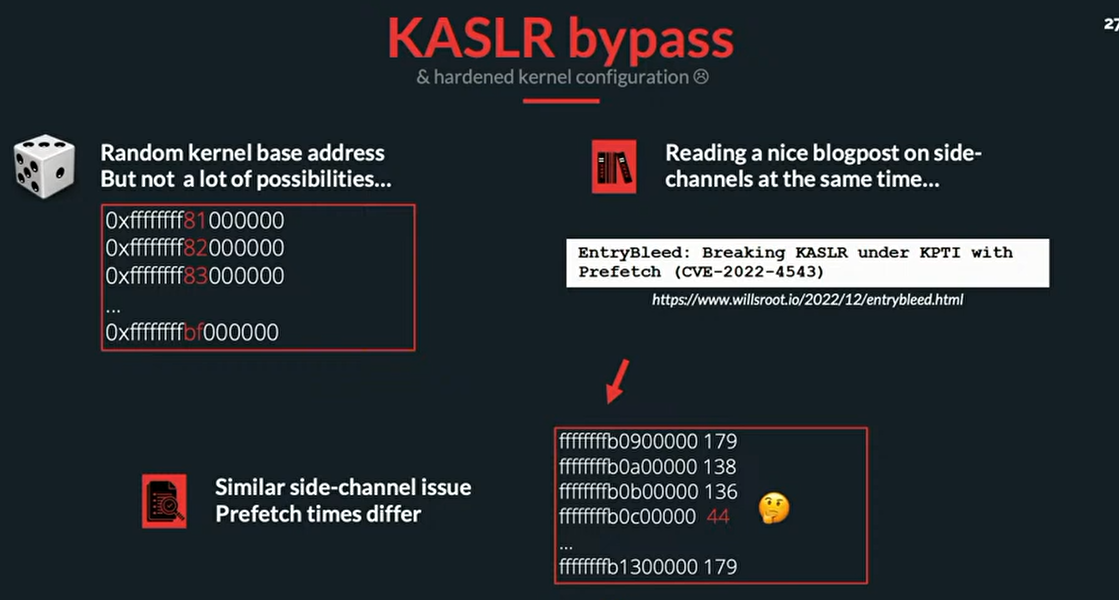

- 利用 wifi 内核驱动处理 wifi 芯片时的越界写,修改栈里面的返回地址,结合侧信道攻击绕过 KASLR

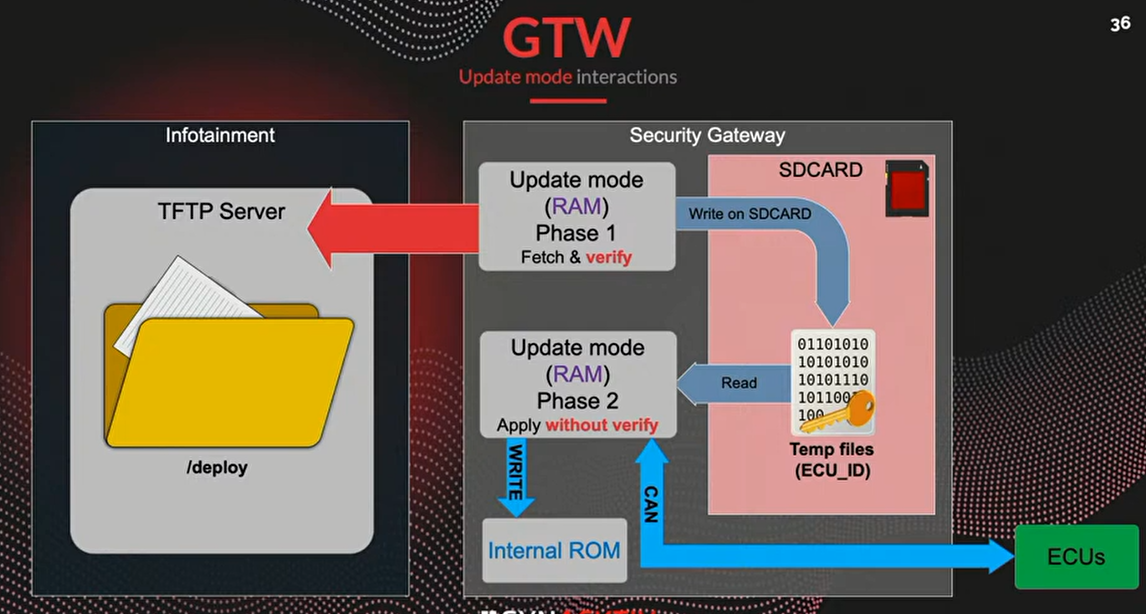

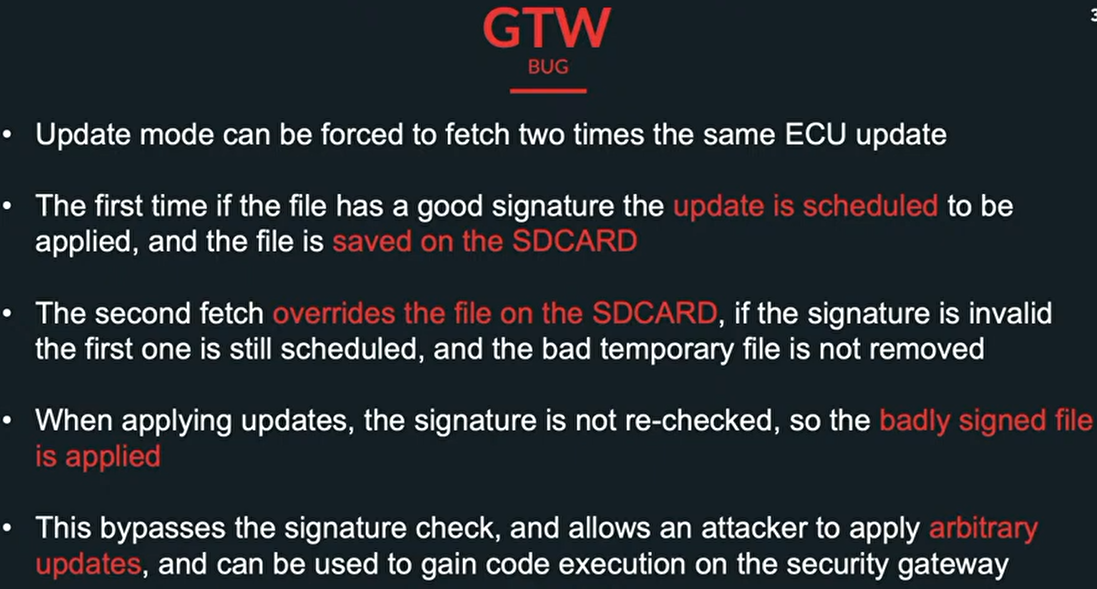

- 利用网关校验签名时的条件竞争导致绕过签名,刷写 ECU 固件

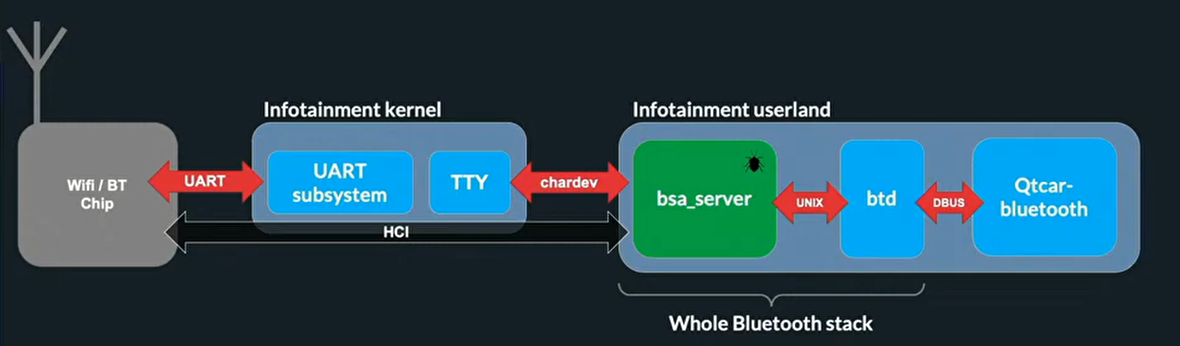

蓝牙协议栈堆溢出漏洞

堆溢出修改 p_next 任意地址写

LPE 漏洞

同 chip 用 蓝牙 固件修改 wifi 固件,获取 wifi chip 的权限

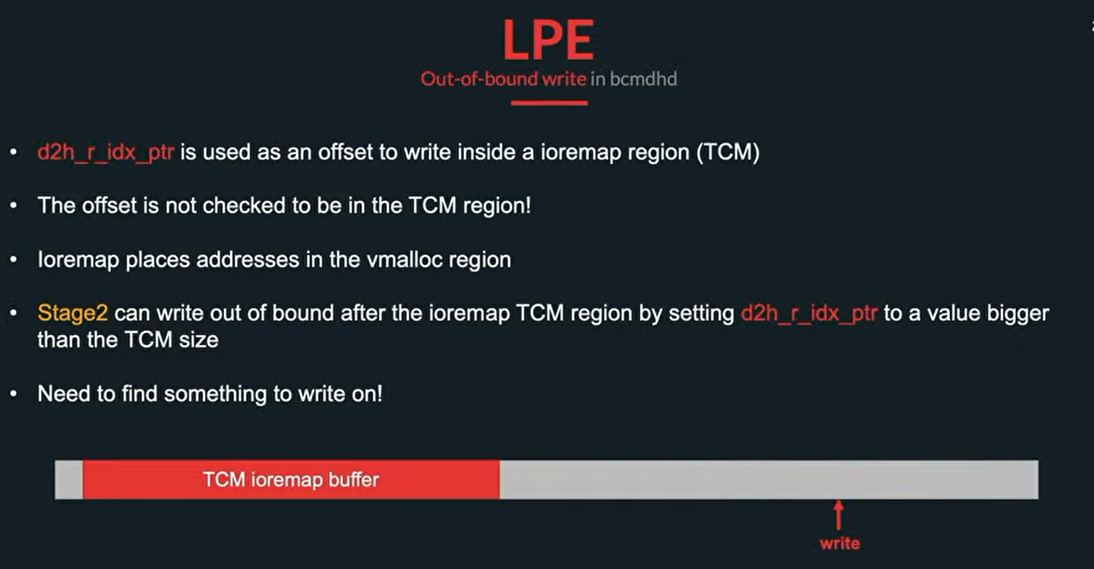

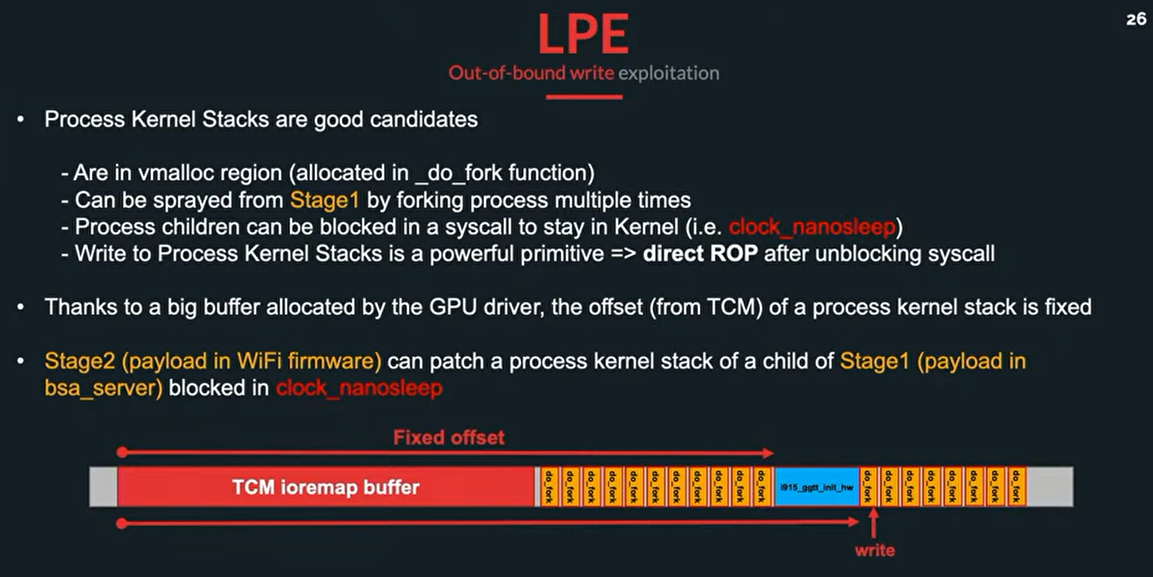

wifi 驱动 bcmdhd 越界写,修改 fork 喷的栈,ROP

ioremap 虚拟地址区域的越界写:

- 位于 vmalloc 区域

- 内核栈也位于 vmalloc 区域,所以可以越界修改内核栈

CVE-2022-4543 侧信道绕过地址随机化

网关升级条件竞争导致签名绕过

漏洞修复