read file error: read notes: is a directory 2024-1-17 17:26:41 Author: 微步在线研究响应中心(查看原文) 阅读量:81 收藏

01 漏洞概况

本次漏洞利用链包含两个漏洞,分别为身份验证绕过(CVE-2023-46805)和命令注入漏洞(CVE-2024-21887),成功利用该漏洞链允许远程未经认证的攻击者以root权限执行任意操作系统命令。 经分析和研判,该漏洞利用较为简单,危害较大。 该漏洞细节已在互联网公开,并发现在野利用行为。如果有相关产品,建议及时自查,漏洞综合处置优先级较高。

02 漏洞处置优先级(VPT)

综合处置优先级:高

漏洞编号 | 微步编号 | XVE-2023-32945 XVE-2024-0886 |

CVE编号 | CVE-2023-46805 CVE-2024-21887 | |

漏洞评估 | 危害评级 | 高危 |

漏洞类型 | 权限绕过/命令执行 | |

公开程度 | PoC已公开 | |

利用条件 | 无权限要求 | |

交互要求 | 0-click | |

威胁类型 | 远程 | |

利用情报 | 微步已捕获攻击行为 | 已捕获 |

03 漏洞影响范围

产品名称

Ivanti Connect Secure & Ivanti Policy Secure

受影响版本

Version 9.x and 22.x

影响范围

万级

有无修复补丁

有

03 漏洞影响范围

产品名称

Ivanti Connect Secure & Ivanti Policy Secure

受影响版本

Version 9.x and 22.x

影响范围

万级

有无修复补丁

有

03 漏洞影响范围

产品名称

Ivanti Connect Secure & Ivanti Policy Secure

受影响版本

Version 9.x and 22.x

影响范围

万级

有无修复补丁

有

产品名称

Ivanti Connect Secure & Ivanti Policy Secure

受影响版本

Version 9.x and 22.x

影响范围

万级

有无修复补丁

有

产品名称 | Ivanti Connect Secure & Ivanti Policy Secure |

受影响版本 | Version 9.x and 22.x |

影响范围 | |

有无修复补丁 | 有 |

04 漏洞复现

![]()

![]()

05 修复方案

1、官方修复方案:

厂商已发布漏洞修复程序,请前往以下地址进行更新。

https://forums.ivanti.com/s/article/KB-CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways?language=en_US2、临时修复方案:

使用流量设备对以下路径进行监控和防护

/api/v1/totp/user-backup-code/../../license/keys-status/

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection

06 微步在线产品侧支持情况

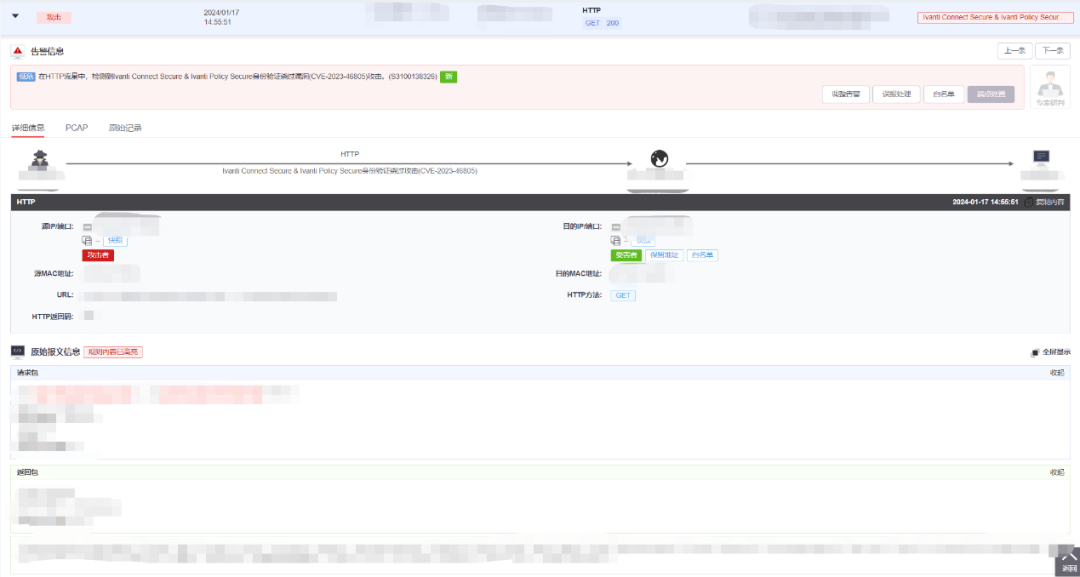

微步在线威胁感知平台TDP已支持检测:

(1)XVE-2023-32945对应规则ID为:S3100138326、S3100138330

![]()

(2)XVE-2024-0886对应规则ID为:S3100138329、S3100138328

![]()

TDP“路径穿越攻击”通用规则默认支持检测这两个漏洞。

07 时间线

2024.01.12 微步漏洞团队获取该漏洞相关情报 2024.01.17 TDP支持检测

2024.01.17 微步发布报告

---End---

微步漏洞情报订阅服务

微步提供漏洞情报订阅服务,精准、高效助力企业漏洞运营 提供高价值漏洞情报,具备及时、准确、全面和可操作性,帮助企业高效应对漏洞应急与日常运营难题; 可实现对高威胁漏洞提前掌握,以最快的效率解决信息差问题,缩短漏洞运营MTTR; 提供漏洞完整的技术细节,更贴近用户漏洞处置的落地; 将漏洞与威胁事件库、APT组织和黑产团伙攻击大数据、网络空间测绘等结合,对漏洞的实际风险进行持续动态更新。

扫码在线沟通 ↓↓↓

![]()

![]()

点此电话咨询 X 漏洞奖励计划

“X漏洞奖励计划”是微步X情报社区推出的一款针对未公开漏洞的奖励计划,我们鼓励白帽子提交挖掘到的0day漏洞,并给予白帽子可观的奖励。我们期望通过该计划与白帽子共同努力,提升0day防御能力,守护数字世界安全。

活动详情:https://x.threatbook.com/v5/vulReward

04 漏洞复现

![]()

![]()

05 修复方案

1、官方修复方案:

厂商已发布漏洞修复程序,请前往以下地址进行更新。

https://forums.ivanti.com/s/article/KB-CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways?language=en_US2、临时修复方案:

使用流量设备对以下路径进行监控和防护

/api/v1/totp/user-backup-code/../../license/keys-status/

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection

06 微步在线产品侧支持情况

微步在线威胁感知平台TDP已支持检测:

(1)XVE-2023-32945对应规则ID为:S3100138326、S3100138330

![]()

(2)XVE-2024-0886对应规则ID为:S3100138329、S3100138328

![]()

TDP“路径穿越攻击”通用规则默认支持检测这两个漏洞。

07 时间线

2024.01.12 微步漏洞团队获取该漏洞相关情报 2024.01.17 TDP支持检测

2024.01.17 微步发布报告

---End---

04 漏洞复现

![]()

![]()

04 漏洞复现

![]()

![]()

04 漏洞复现

05 修复方案

1、官方修复方案:

厂商已发布漏洞修复程序,请前往以下地址进行更新。

https://forums.ivanti.com/s/article/KB-CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways?language=en_US2、临时修复方案:

使用流量设备对以下路径进行监控和防护

/api/v1/totp/user-backup-code/../../license/keys-status/

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection

05 修复方案

1、官方修复方案:

厂商已发布漏洞修复程序,请前往以下地址进行更新。

https://forums.ivanti.com/s/article/KB-CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways?language=en_US2、临时修复方案:

使用流量设备对以下路径进行监控和防护

/api/v1/totp/user-backup-code/../../license/keys-status/

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection

05 修复方案

1、官方修复方案:

厂商已发布漏洞修复程序,请前往以下地址进行更新。

https://forums.ivanti.com/s/article/KB-CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways?language=en_US

使用流量设备对以下路径进行监控和防护

/api/v1/totp/user-backup-code/../../license/keys-status/

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection

06 微步在线产品侧支持情况

微步在线威胁感知平台TDP已支持检测:

(1)XVE-2023-32945对应规则ID为:S3100138326、S3100138330

![]()

(2)XVE-2024-0886对应规则ID为:S3100138329、S3100138328

![]()

TDP“路径穿越攻击”通用规则默认支持检测这两个漏洞。

07 时间线

2024.01.12 微步漏洞团队获取该漏洞相关情报 2024.01.17 TDP支持检测

2024.01.17 微步发布报告

06 微步在线产品侧支持情况

微步在线威胁感知平台TDP已支持检测:

(1)XVE-2023-32945对应规则ID为:S3100138326、S3100138330

![]()

(2)XVE-2024-0886对应规则ID为:S3100138329、S3100138328

![]()

TDP“路径穿越攻击”通用规则默认支持检测这两个漏洞。

07 时间线

2024.01.12 微步漏洞团队获取该漏洞相关情报 2024.01.17 TDP支持检测

2024.01.17 微步发布报告

06 微步在线产品侧支持情况

微步在线威胁感知平台TDP已支持检测:

(1)XVE-2023-32945对应规则ID为:S3100138326、S3100138330

(2)XVE-2024-0886对应规则ID为:S3100138329、S3100138328

TDP“路径穿越攻击”通用规则默认支持检测这两个漏洞。

07 时间线

2024.01.12 微步漏洞团队获取该漏洞相关情报 2024.01.17 TDP支持检测

2024.01.17 微步发布报告

07 时间线

2024.01.12 微步漏洞团队获取该漏洞相关情报 2024.01.17 TDP支持检测

2024.01.17 微步发布报告

07 时间线

2024.01.17 TDP支持检测

2024.01.17 微步发布报告

---End---

---End---

---End---

---End---

---End---

---End---

---End---

---End---

微步漏洞情报订阅服务

微步提供漏洞情报订阅服务,精准、高效助力企业漏洞运营 提供高价值漏洞情报,具备及时、准确、全面和可操作性,帮助企业高效应对漏洞应急与日常运营难题; 可实现对高威胁漏洞提前掌握,以最快的效率解决信息差问题,缩短漏洞运营MTTR; 提供漏洞完整的技术细节,更贴近用户漏洞处置的落地; 将漏洞与威胁事件库、APT组织和黑产团伙攻击大数据、网络空间测绘等结合,对漏洞的实际风险进行持续动态更新。

扫码在线沟通 ↓↓↓

![]()

![]()

点此电话咨询 X 漏洞奖励计划

“X漏洞奖励计划”是微步X情报社区推出的一款针对未公开漏洞的奖励计划,我们鼓励白帽子提交挖掘到的0day漏洞,并给予白帽子可观的奖励。我们期望通过该计划与白帽子共同努力,提升0day防御能力,守护数字世界安全。

活动详情:https://x.threatbook.com/v5/vulReward

微步漏洞情报订阅服务

微步提供漏洞情报订阅服务,精准、高效助力企业漏洞运营 提供高价值漏洞情报,具备及时、准确、全面和可操作性,帮助企业高效应对漏洞应急与日常运营难题; 可实现对高威胁漏洞提前掌握,以最快的效率解决信息差问题,缩短漏洞运营MTTR; 提供漏洞完整的技术细节,更贴近用户漏洞处置的落地; 将漏洞与威胁事件库、APT组织和黑产团伙攻击大数据、网络空间测绘等结合,对漏洞的实际风险进行持续动态更新。

扫码在线沟通 ↓↓↓

![]()

![]()

点此电话咨询 X 漏洞奖励计划

“X漏洞奖励计划”是微步X情报社区推出的一款针对未公开漏洞的奖励计划,我们鼓励白帽子提交挖掘到的0day漏洞,并给予白帽子可观的奖励。我们期望通过该计划与白帽子共同努力,提升0day防御能力,守护数字世界安全。

活动详情:https://x.threatbook.com/v5/vulReward

微步漏洞情报订阅服务

微步提供漏洞情报订阅服务,精准、高效助力企业漏洞运营 提供高价值漏洞情报,具备及时、准确、全面和可操作性,帮助企业高效应对漏洞应急与日常运营难题; 可实现对高威胁漏洞提前掌握,以最快的效率解决信息差问题,缩短漏洞运营MTTR; 提供漏洞完整的技术细节,更贴近用户漏洞处置的落地; 将漏洞与威胁事件库、APT组织和黑产团伙攻击大数据、网络空间测绘等结合,对漏洞的实际风险进行持续动态更新。

扫码在线沟通 ↓↓↓

![]()

![]()

点此电话咨询 X 漏洞奖励计划

“X漏洞奖励计划”是微步X情报社区推出的一款针对未公开漏洞的奖励计划,我们鼓励白帽子提交挖掘到的0day漏洞,并给予白帽子可观的奖励。我们期望通过该计划与白帽子共同努力,提升0day防御能力,守护数字世界安全。

活动详情:https://x.threatbook.com/v5/vulReward

微步漏洞情报订阅服务

微步提供漏洞情报订阅服务,精准、高效助力企业漏洞运营 提供高价值漏洞情报,具备及时、准确、全面和可操作性,帮助企业高效应对漏洞应急与日常运营难题; 可实现对高威胁漏洞提前掌握,以最快的效率解决信息差问题,缩短漏洞运营MTTR; 提供漏洞完整的技术细节,更贴近用户漏洞处置的落地; 将漏洞与威胁事件库、APT组织和黑产团伙攻击大数据、网络空间测绘等结合,对漏洞的实际风险进行持续动态更新。

扫码在线沟通 ↓↓↓

![]()

![]()

点此电话咨询 X 漏洞奖励计划

“X漏洞奖励计划”是微步X情报社区推出的一款针对未公开漏洞的奖励计划,我们鼓励白帽子提交挖掘到的0day漏洞,并给予白帽子可观的奖励。我们期望通过该计划与白帽子共同努力,提升0day防御能力,守护数字世界安全。

活动详情:https://x.threatbook.com/v5/vulReward

微步漏洞情报订阅服务

微步提供漏洞情报订阅服务,精准、高效助力企业漏洞运营 提供高价值漏洞情报,具备及时、准确、全面和可操作性,帮助企业高效应对漏洞应急与日常运营难题; 可实现对高威胁漏洞提前掌握,以最快的效率解决信息差问题,缩短漏洞运营MTTR; 提供漏洞完整的技术细节,更贴近用户漏洞处置的落地; 将漏洞与威胁事件库、APT组织和黑产团伙攻击大数据、网络空间测绘等结合,对漏洞的实际风险进行持续动态更新。

扫码在线沟通 ↓↓↓

![]()

![]()

点此电话咨询 X 漏洞奖励计划

“X漏洞奖励计划”是微步X情报社区推出的一款针对未公开漏洞的奖励计划,我们鼓励白帽子提交挖掘到的0day漏洞,并给予白帽子可观的奖励。我们期望通过该计划与白帽子共同努力,提升0day防御能力,守护数字世界安全。

活动详情:https://x.threatbook.com/v5/vulReward

微步漏洞情报订阅服务

提供高价值漏洞情报,具备及时、准确、全面和可操作性,帮助企业高效应对漏洞应急与日常运营难题; 可实现对高威胁漏洞提前掌握,以最快的效率解决信息差问题,缩短漏洞运营MTTR; 提供漏洞完整的技术细节,更贴近用户漏洞处置的落地; 将漏洞与威胁事件库、APT组织和黑产团伙攻击大数据、网络空间测绘等结合,对漏洞的实际风险进行持续动态更新。

X 漏洞奖励计划

“X漏洞奖励计划”是微步X情报社区推出的一款针对未公开漏洞的奖励计划,我们鼓励白帽子提交挖掘到的0day漏洞,并给予白帽子可观的奖励。我们期望通过该计划与白帽子共同努力,提升0day防御能力,守护数字世界安全。

活动详情:https://x.threatbook.com/v5/vulReward

如有侵权请联系:admin#unsafe.sh