图形化漏洞利用工具 -- Apache Ofbiz(CVE-2023-51467 )

===================================免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负 2024-1-8 15:3:50 Author: Web安全工具库(查看原文) 阅读量:70 收藏

===================================免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负 2024-1-8 15:3:50 Author: Web安全工具库(查看原文) 阅读量:70 收藏

===================================

0x01 工具介绍

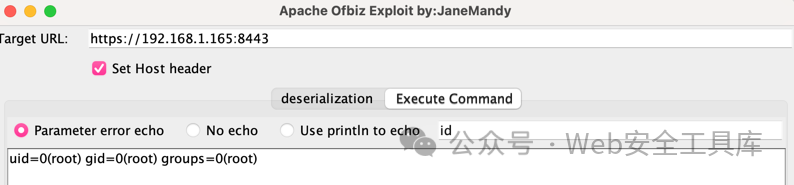

图形化 Apache Ofbiz CVE-2023-51467 远程代码执行漏洞利用工具。

0x02 安装与使用

一、反序列化打法

基于CommonsBeanutils1链和TomcatCmdEcho进行利用。如果出现了

The vulnerability exists but the exploitation fails. You need to jump to the deserialization exploit chain, which may lead to unauthorized access.可以尝试使用ysoserial生成别的链进行利用。

二、命令执行打法

通过Groovy脚本进行命令执行,但是println是无法直接回显,可以直接进行反弹shell。本工具支持命令执行回显,通过List products = delegator.findList方式触发异常并且从中捕获执行结果。

· 今 日 推 荐 ·

《AI创意绘画与视频制作:基于Stable Diffusion和ControlNet》将带领读者探索AI绘画和短视频创作的奇妙世界。本书详细介绍Stable Diffusion的基本概念、原理及其主要功能的使用,阐述如何使用提示词生成创意无限的图像,如何使用ControlNet插件对图像进行精细调整,如何使用Stable Diffusion结合各类插件和第三方应用进行视频制作。书中精选了大量案例,介绍了AI工具文生图、图生图的创作技巧,以及当前主流短视频平台中使用Stable Diffusion制作短视频所需的热门技术工具,如Deforum、LoopBack Wave、DepthMap、TemporalKit和EbSynth等。

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247512020&idx=1&sn=b6bb9f7f63eb9b74d5b0bc05346354c2&chksm=ea702ed2b99a424fa8e5b14acc0fe0a623e69a6824b904c7045b744d36ca49236a39e7a6f942&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh