【0day】全^程^云*OA之未授权访问+SQL注入

师傅们,我又来送漏洞福利了,最近在复现某云的一些漏洞,经过不断的挖掘,终于找到了漏洞所在之处...... 老样子,师傅们如果有用到该平台的漏洞,要记得及时找厂商进行修复以及做好防护策略, 2024-1-6 21:36:22 Author: WIN哥学安全(查看原文) 阅读量:16 收藏

师傅们,我又来送漏洞福利了,最近在复现某云的一些漏洞,经过不断的挖掘,终于找到了漏洞所在之处...... 老样子,师傅们如果有用到该平台的漏洞,要记得及时找厂商进行修复以及做好防护策略, 2024-1-6 21:36:22 Author: WIN哥学安全(查看原文) 阅读量:16 收藏

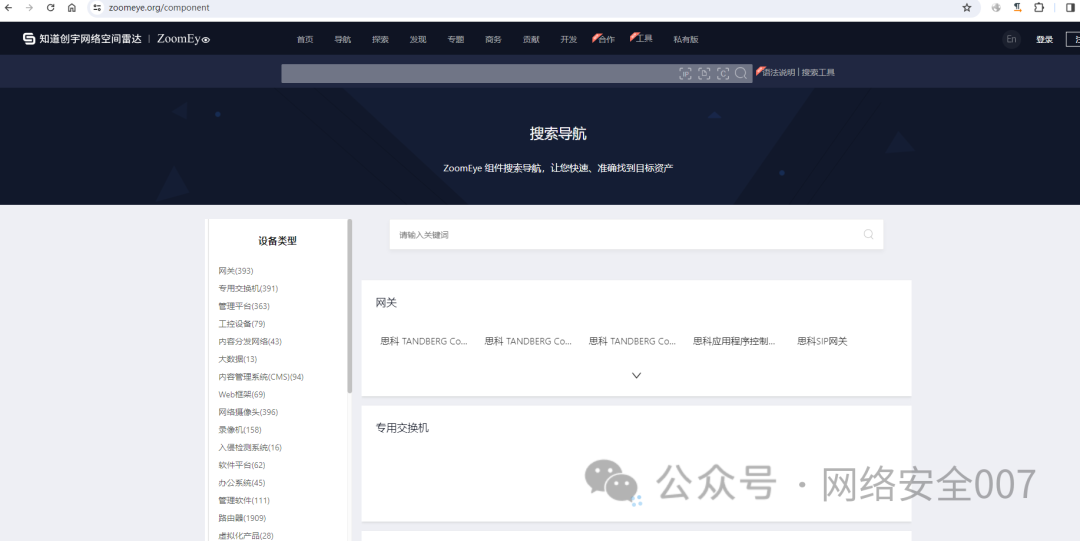

zoomeye查询语法:"images/yipeoplehover.png"或者app:"全程云OA"Tips:

POC地址:点击公众号卡片回复“240106”

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247496421&idx=1&sn=f6268708334440cba7b8aa10a71a3b30&chksm=c19b4244f55d46007e2b20f8d1f0257cfce4f91aeee8abfb150ac8bbfbeee28f30772f00b55a&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh